Un. Classification NAT

NAT No-pat : Semblable à la conversion dynamique de Cisco, elle convertit uniquement l'adresse IP source et l'adresse réseau, mais ne convertit pas le port. Il s'agit d'une conversion plusieurs-à-plusieurs et ne peut pas enregistrer les adresses IP publiques. est rarement utilisé

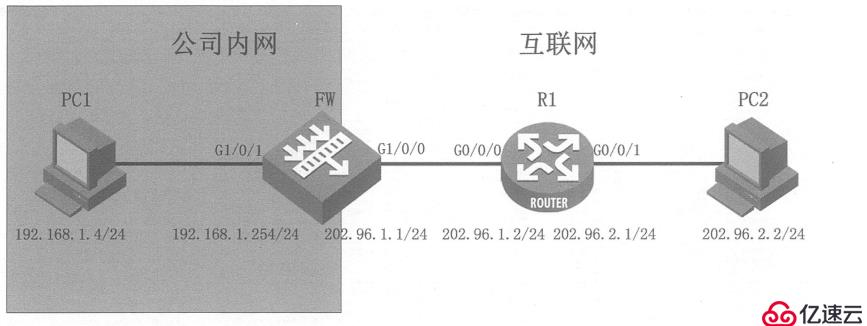

NAPT : (Traduction d'adresse réseau et de port) est similaire à la traduction PAT de Cisco qui convertit l'adresse source du message et convertit l'adresse de l'interface de sortie : (Easy-IP) La méthode de conversion est simple, identique à NAPT, c'est-à-dire convertit l'adresse source et le port source. Port source, qui appartient à la conversion plusieurs-en-un

Smart NAT (conversion intelligente) : conversion NAPT en réservant une adresse de réseau public

Triple NAT : a conversion liée à l'adresse IP source, à la source du port et au type de protocole

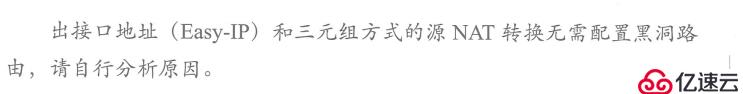

Deuxièmement, le routage par trou noirProblèmes de boucle et d'ARP invalides dans les scénarios de traduction d'adresse source

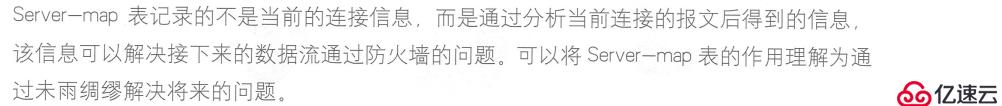

Trois, table de carte de serveurRésolution des données FTP problèmes de transmission via la table Server-map La table de session enregistre les informations de connexion, y compris l'état de la connexion

La table de session enregistre les informations de connexion, y compris l'état de la connexion Application de Server-map dans NAT

Application de Server-map dans NAT

L'entrée de transfert contient des informations sur le port, qui sont utilisées pour activer les utilisateurs externes pour effectuer directement la traduction de l'adresse cible via la table Server-map lors de l'accès à 202.96.1.10

L'entrée de transfert contient des informations sur le port, qui sont utilisées pour activer les utilisateurs externes pour effectuer directement la traduction de l'adresse cible via la table Server-map lors de l'accès à 202.96.1.10

L'entrée inversée ne contient pas d'informations de port et l'adresse cible est arbitraire. La prémisse utilisée pour permettre au serveur d'accéder à Internet doit être le protocole TCP.

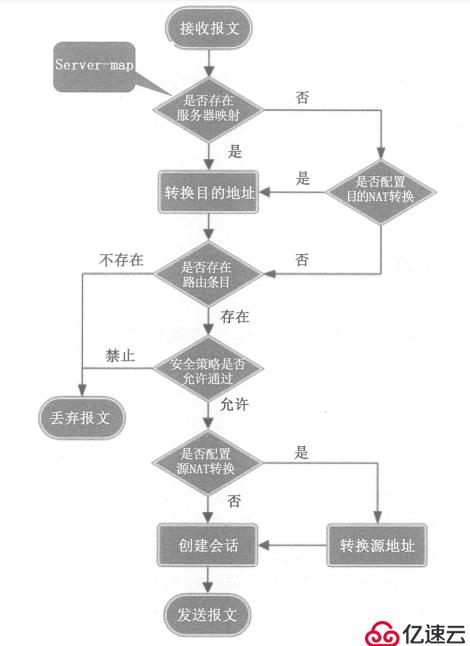

Quatre flux de traitement NAT des messages Configuration NAT (trois méthodes)

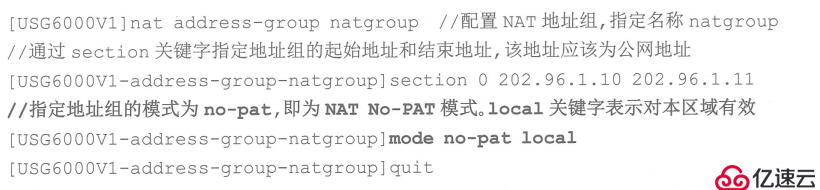

Configuration NAT (trois méthodes) (1)NAT No-pat

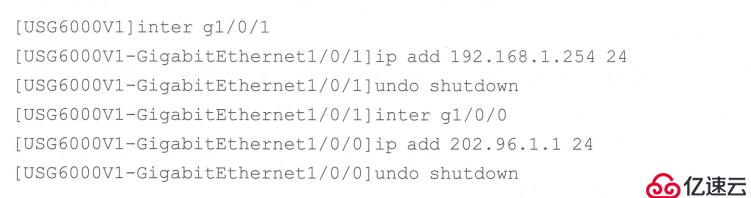

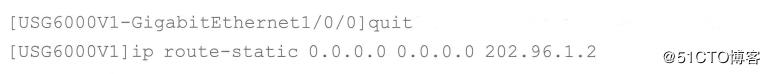

(1)NAT No-pat Prendre un itinéraire par défaut

Prendre un itinéraire par défaut

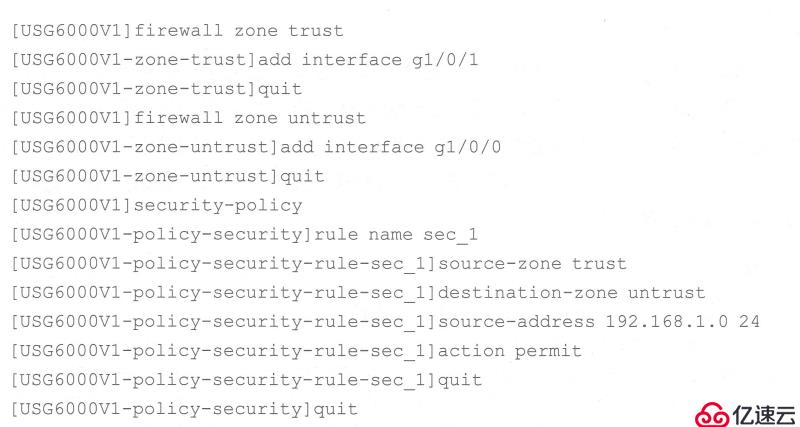

Configurer la politique de sécurité Configurer le groupe d'adresses NAT In. le groupe d'adresses, l'adresse correspond à l'IP publique

Configurer le groupe d'adresses NAT In. le groupe d'adresses, l'adresse correspond à l'IP publique Configurer la politique NAT

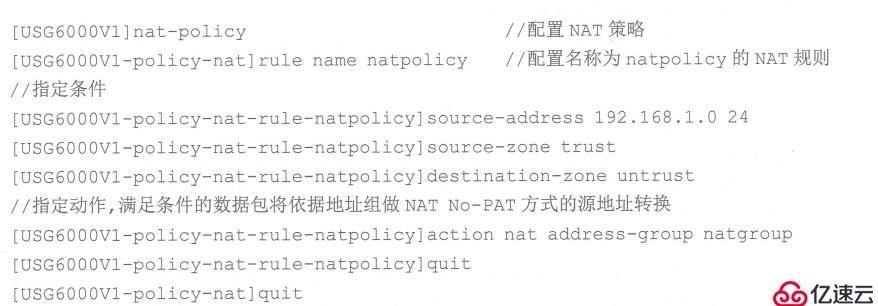

Configurer la politique NAT Configurer le routage du trou noir pour l'adresse globale convertie (adresse dans le groupe d'adresses NAT)

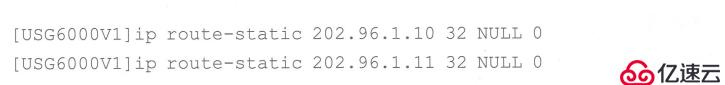

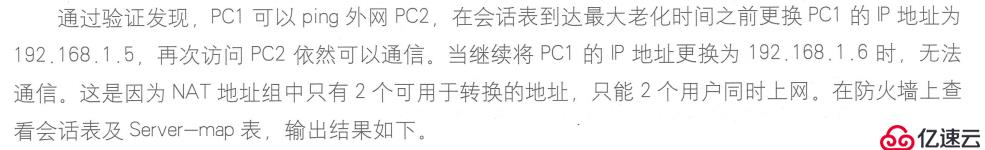

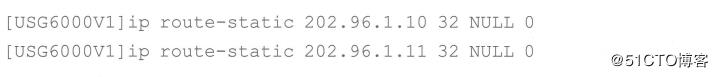

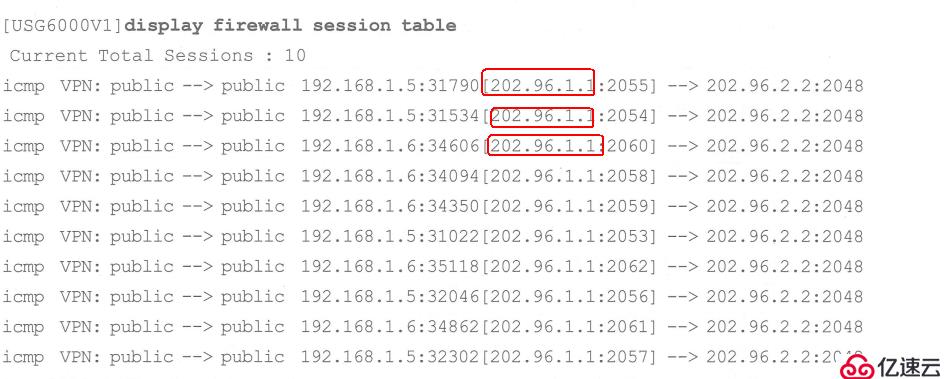

Configurer le routage du trou noir pour l'adresse globale convertie (adresse dans le groupe d'adresses NAT)  Vérifiez la configuration NAT Utilisez PC1 pour pinger PC2. sur le réseau externe et affichez le tableau des sessions ! []

Vérifiez la configuration NAT Utilisez PC1 pour pinger PC2. sur le réseau externe et affichez le tableau des sessions ! [] Trois cases rouges représentent l'adresse source, l'adresse convertie, l'adresse consultée

Trois cases rouges représentent l'adresse source, l'adresse convertie, l'adresse consultée

Vous pouvez également afficher le tableau de la carte du serveur

(2) Configuration NAPT

Toujours l'image ci-dessus, refaire NAPT

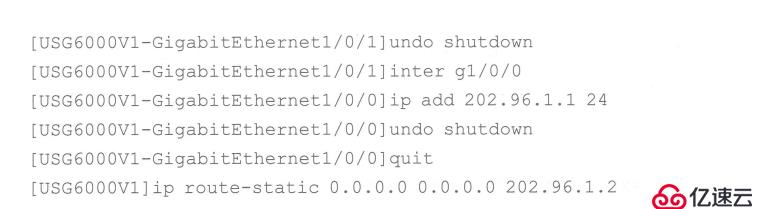

Configurer l'IP

Configurer la politique de sécurité

Configurer le groupe d'adresses NAT, le groupe d'adresses correspond à l'IP publique

Configurer la politique NAT

Configurez le trou noir de routage

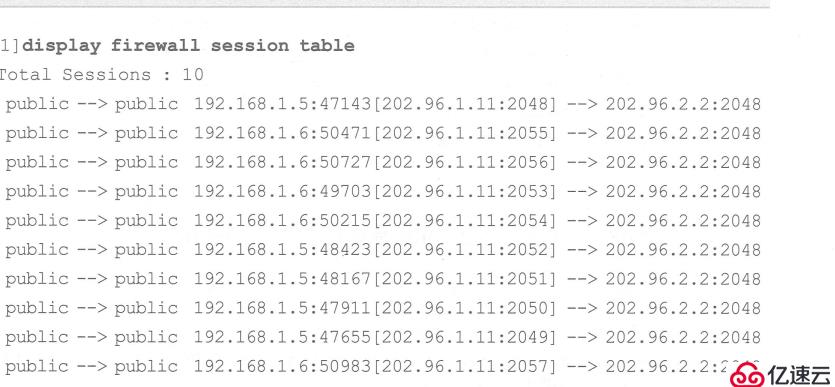

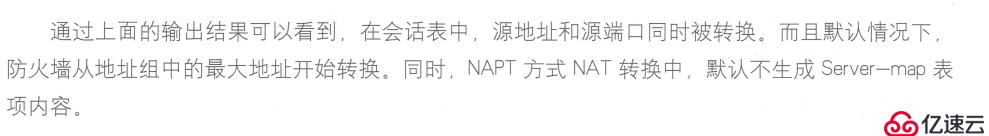

Vérifiez les résultats en utilisant PC1 pour pinger le réseau externe PC2

(3) L'adresse de l'interface sortante (Easy-IP) doit utiliser l'interface g0/0/1 du routeur R1 pour accéder au PC2 (reconfigurer)

Configurer l'IP

Configurer la politique de sécurité

Configurer la politique NAT

La vérification peut être constatée que l'adresse IP de l'interface g0/0/1 du routeur R1 converti est accessible

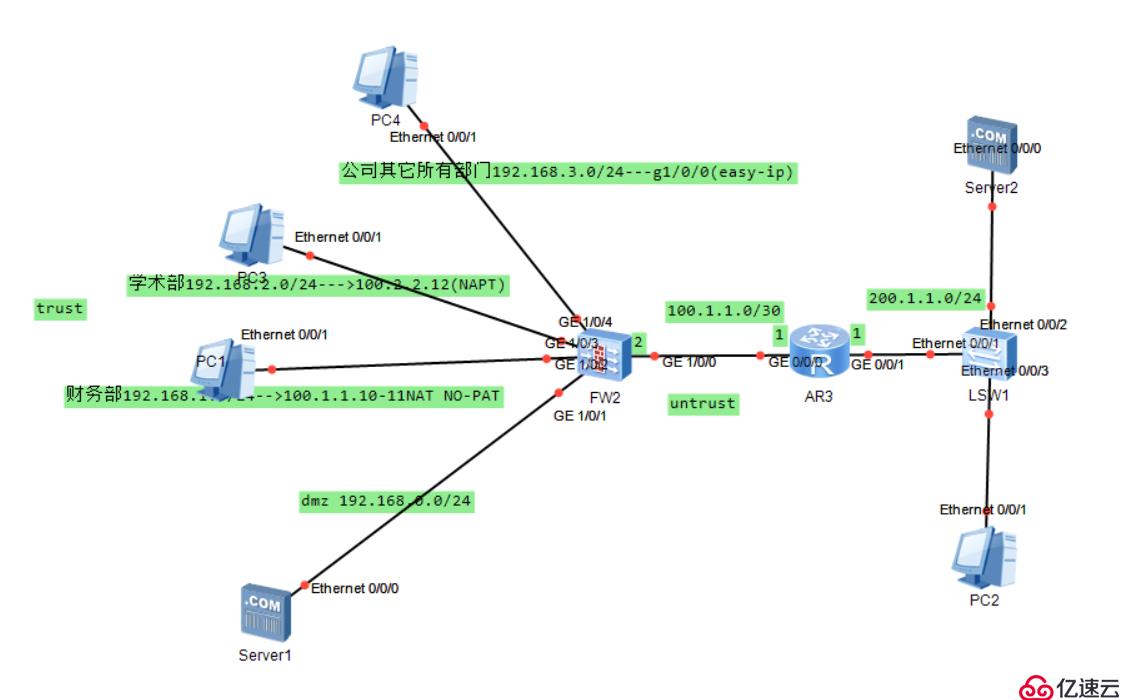

Cinq, complet cas

Exigences :

L'hôte financier accède à Internet via no-pat (en utilisant 100.2.2.10-11)

L'hôte du département académique accède à Internet via napt (utilise 100.2.2.12)

Autre services de l'entreprise pass g1/0/ 0Accès à internet

Configurez natserver pour publier le serveur dans dmz (en utilisant 100.2.2.9)

1. L'hôte financier accède à Internet via no-pat

1 Configurez les paramètres réseau et le routage

[USG6000V1] int g1/0/2.

[USG6000V1 -GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet1/0/2] annuler sh

Info : l'interface GigabitEthernet1/0/2 n'est pas arrêtée.

[USG6000V1-GigabitEthernet1/0/2 ] QUIT

[USG6000V1] int G1 / 0/0

[USG6000V1-GIGABITETHERNET1 / 0/0] IP ADD 100.1.1.2 30

[USG6000V1-GIGABITERTERNET1 / 0/0] UNDO SH

[USG6000V1-GIGABITERTERNET1 / 0/0] quitter

[ USG6000V1] i proute-static 0.0.0.0 0.0.0.0 100.1.1.1

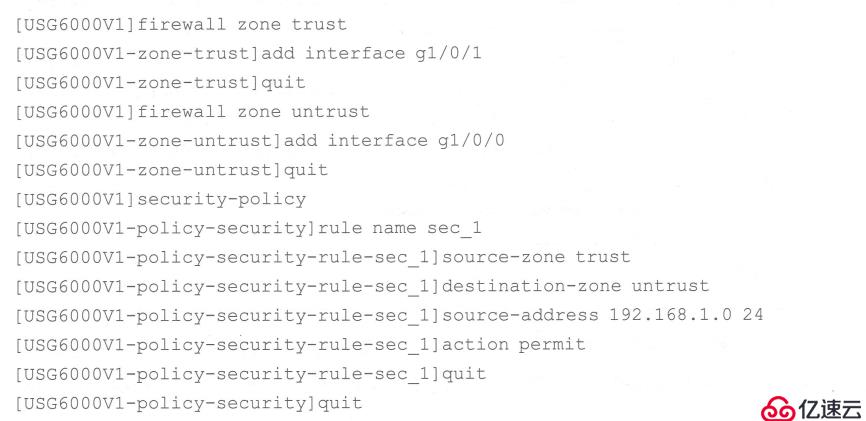

2. Configurer la politique de sécurité

[USG6000V1] confiance de la zone de pare-feu

[USG6000V1-zone-trust] ajouter int g1/0/2

[USG6000V1- zone-trust ] quitter

[USG6000V1] pare-feu zone untrust

[USG6000V1-zone-untrust] ajouter int g1/0/0

[USG6000V1-zone-untrust] quitter

[USG6000V1] politique de sécurité

[USG6000V1-policy-security ] nom de la règle sec_1

[USG6000V1-policy-security-rule-sec_1] adresse-source 192.168.1.0 24

[USG6000V1-policy-security-rule-sec_1] zone de destination non fiable

[USG6000V1-policy-security-rule-sec_1 ] action permit

3. Configurez le groupe d'adresses nat. Les adresses dans le pool d'adresses correspondent à l'adresse du réseau public

[USG6000V1-policy-security] quit

[USG6000V1] nat address-group natgroup

[USG6000V1-address-group-. natgroup] section 0 100.2 .2.10 100.2.2.11

[USG6000V1-address-group-natgroup] mode no-pat local

[USG6000V1-address-group-natgroup]

4. Configurer la politique nat

[USG6000V1] nat-policy

[ USG6000V1-policy-nat ] nom de la règle natpolicy

[USG6000V1-policy-nat-rule-natpolicy] adresse-source 192.168.1.0 24

[USG6000V1-policy-nat-rule-natpolicy] zone de destination non fiable

[USG6000V1-policy- nat-rule-natpolicy action nat address-group natgroup 1]ip route-static 100.2 .2.10 32 null 0

[USG6000V1] ip route-static 100.2.2.11 32 null 0

6.Configurer r1 (fai)

Entrez dans la vue système, renvoyez la vue utilisateur avec Ctrl+Z.

[Huawei] sysname r1

[r1] annuler les informations ena

[r1] int g0/0/0

[r1-GigabitEthernet0/0/0] ip add 100.1 .1.1 30

[r1-GigabitEthernet0/0/0] int g0/0/ 1

[r1-GigabitEthernet0/0/1] ip add 200.1.1.1 24

[r1-GigabitEthernet0/0/1] annuler sh

[r1 -GigabitEthernet0/0/1] quit

[r1] ip route-static 100.2.8 29 100.1.1.2

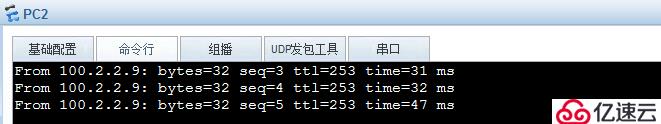

7. Test : accéder au serveur Internet depuis le client financier

2. L'hôte du département académique accède à Internet via napt (en utilisant 100.2.2.12)  1. Configurer les paramètres réseau

1. Configurer les paramètres réseau

[USG6000V1] int g1/ 0/3[USG6000V1-GigabitEthernet1/0/3] ip add 192.168.2.1 24[USG6000V1-GigabitEthernet1/0/ 3] quitter

[USG6000V1] pare-feu zone trust

[USG6000V1-zone-trust] ajouter int g1/0 /3

[USG6000V1-zone-trust]q uit

2. Configurer la politique de sécurité

[USG6000V1] sécurité-politique

[USG6000V1- politique-sécurité-rule-sec_2] adresse-source 192.168.2.0 24

[USG6000V1-policy-security-rule-sec_2] zone de destination non fiable

[USG6000V1-policy-security-rule-sec_2] permis d'action

[USG6000V1-policy -security-rule-sec_2] quitter

3. Configurer le groupe d'adresses nat

[USG6000V1] adresse nat -group natgroup_2.0

[USG6000V1-address-group-natgroup_2.0] section 0 100.2.2.12 100.2.2.12

[USG6000V1- address-group-natgroup_2.0] mode pat

[USG6000V1-address-group-natgroup_2.0 ] quit

4. Configurez la stratégie nat

[USG6000V1] nat-policy

[USG6000V1-policy-nat] nom de la règle natpolicy_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] adresse-source 192.168.2.0 24

[USG6000V1-policy-nat-rule-natpolicy_2.0] zone de destination non fiable

[USG6000V1-policy-nat-rule-natpolicy_2. 0] action nat address-group natgroup_2.0

[USG6000V1-policy-nat-rule-natpolicy_2 .0] quit

[USG6000V1-policy-nat] quit

5. Configurez la route du trou noir pour l'adresse globale convertie

[USG6000V1. ] ip route-static 100.2.2.12 32 null 0

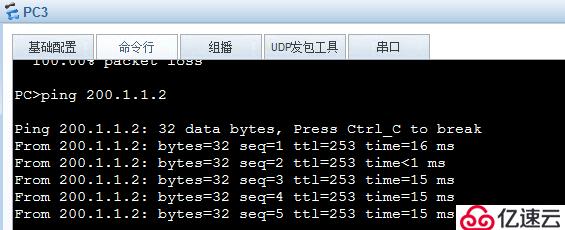

6. Vérifiez la configuration nationale

.

3. L'adresse de l'interface sortante (easy-ip) permet aux autres services de l'entreprise d'accéder à Internet via g1/0/0.

1. Configurer les paramètres réseau[USG6000V1] int g1/0/4

[USG6000V1-GigabitEthernet1/0/4] ip add 192.168.3.1 24[USG6000V1-GigabitEthernet1/0/4] quitter

[USG600 0V1] pare-feu zone trust

[USG6000V1-zone-trust] ajouter int g1/0/4

[USG6000V1-zone-trust]

2 .Configurer la politique de sécurité

[USG6000V1] security-policy

[USG6000V1-policy-security] nom de la règle sec_3

[USG6000V1-policy-security-rule-sec_3] adresse-source 192.168.3.0 24

[USG6000V1-policy-security-rule-sec_3] zone de destination non fiable

[USG6000V1-policy-security-rule- sec_3] permis d'action

[USG6000V1-policy-security-rule-sec_3] quit

[USG6000V1-policy-security] quit

3.配置nat策略

[USG6000V1] nat- Policy

[USG6000V1-policy-nat] nom de la règle natpolicy_3.0

[USG6000V1-policy-nat-rule-natpolicy_3.0] adresse-source 192.168.3.0 24

[USG6000V1-policy- nat-rule-natpolicy_3.0] zone de destination non fiable

[USG6000V1-policy-nat-rule-natpolicy_3.0] action nat easy-ip

[USG6000V1-policy-nat-rule-natpolicy_3.0 ] quit

[USG6000V1-policy-nat] quit

4.验证easy-ip

1)ping测试

四、 natserver发布dmz中的服务器(使用100.2.2.9)

1. 0/0] int g1/0/1

[ USG6000V1-GigabitEthernet1/0/1] ip ajouter 192.168.0.1 24

[USG6000V1-GigabitEthernet1/0/1] quitter

[USG6000V1] zone de pare-feu dmz

[USG6000V1-zone-dmz ] ajouter int g1/0/1

[USG6000V1-zone-dmz] quit

2.配置安全策略

[USG6000V1] security-policy

[USG6000V1-policy-security] nom de la règle sec_4

[USG6000V1-policy-security-rule-sec_4] zone-source untrust

[USG6000V1-policy-security-rule-sec_4] adresse-de destination 192.168.0.0 24

[USG6000V1-policy -security-rule-sec_4] action permit

[USG6000V1-policy-security] quit

3. )

[USG6000V1] pare-feu inter trust untrust

[USG6000V1-interzone-trust-untrust] détecter ftp

[USG6000V1-interzone-trust-untrust] quitter

4.配置serveur nat

[USG6000V1] serveur nat natserver global 100.2.2.9 à l'intérieur de 192.168.0.2

5.配置黑洞路由

[USG6000V1] ip route-static 100.2.2.9 32 null 0

6.验证#🎜 🎜#1)在互联网主机上访问dmz中的服务器

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Quelles sont les principales technologies de pare-feux ?

Quelles sont les principales technologies de pare-feux ?

Comment résoudre le problème que localhost ne peut pas être ouvert

Comment résoudre le problème que localhost ne peut pas être ouvert

Comment configurer le pare-feu Linux

Comment configurer le pare-feu Linux

Nom des variables en langage C

Nom des variables en langage C

Comment résoudre les caractères chinois tronqués de Tomcat

Comment résoudre les caractères chinois tronqués de Tomcat

utilisation de hdtunepro

utilisation de hdtunepro

Comment utiliser la fonction d'impression en python

Comment utiliser la fonction d'impression en python

Introduction au logiciel de calcul en ligne

Introduction au logiciel de calcul en ligne