Il ne fait aucun doute que le navigateur est le plus installé et utilisé sur tout type d'appareil, mais tous les navigateurs ne peuvent pas vous aider à le garder secret. Par conséquent, pour les étudiants qui attachent une grande importance à l’anonymat, les navigateurs du dark web sont définitivement au centre de leur attention.

Les navigateurs ordinaires ont des fonctions telles que les cookies, les publicités personnalisées et le suivi de l'historique de navigation. Dans ce cas, la confidentialité des personnes ne peut pas être garantie et tout le monde n'est pas disposé à la divulguer à des tiers. l'importance des navigateurs Web sombres.

À propos du Dark Web

En bref, le contenu que vous pouvez visualiser directement avec un navigateur ordinaire, comme les sites Web, les blogs, les vidéos, les images, les applications, etc., ne représente que la totalité des 4 % d’Internet et les 96 % restants se trouvent dans le dark web. Bien que l’accès au dark web puisse garantir l’anonymat et la protection de la vie privée des utilisateurs, ce comportement pose également d’énormes problèmes aux agences de régulation. Cependant, il convient de mentionner que l’utilisation du navigateur Tor pour accéder au dark web est légale.

Pour certaines raisons, cet article ne discutera pas trop du dark web. Ainsi, dans cet article, notre objectif principal est de vous présenter plusieurs navigateurs anonymes dotés d’une super protection de la vie privée.

Tor Browser

Tor Browser est le premier navigateur du marché avec une protection complète de l'anonymat, et son apparence est meilleure que tout autre navigateur actuellement sur le marché . Le paiement doit être effectué tôt. Avant la puissante « intrusion » du FBI en 2014, elle était inégalée en termes d’anonymat et de protection de sécurité. Après avoir été piraté par le FBI, Tor a également corrigé les vulnérabilités associées pour le rendre plus robuste et sécurisé.

Mais en ce qui concerne le framework Tor, il semble moins sécurisé, car il ne fait que retransmettre le trafic utilisateur via plusieurs nœuds, plutôt que de se connecter directement à l'appareil physique de l'utilisateur. Elle ne peut que limiter le suivi mais ne bloque pas les adresses IP, mais cette approche offre également plus de possibilités.

Actuellement, le navigateur Tor prend en charge macOS, Windows et Linux.

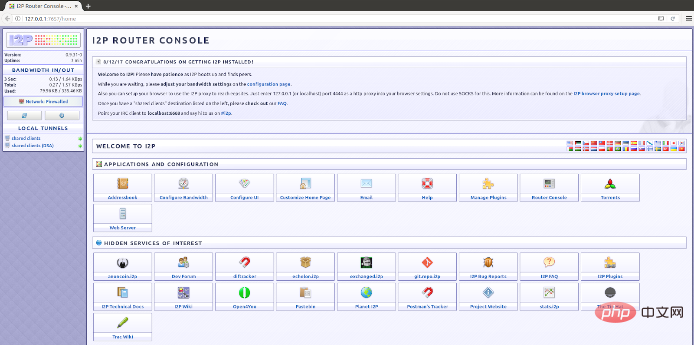

I2P

Le navigateur anonyme I2P est très différent de Tor, car son anonymat repose sur plusieurs couches de flux de données travaillant ensemble, protégeant ainsi la confidentialité des utilisateurs . Le navigateur est implémenté sur la base d'une bibliothèque de communication fiable et implémente un cryptage de bout en bout (cryptage à quatre couches). L'extrémité réceptrice du message aura un identifiant crypté et pourra être décodée à l'aide de clés publiques et privées.

I2P est implémenté sur la base du système de tunnel. L'expéditeur doit créer un tunnel pour les données sortantes, et le destinataire doit également créer un tunnel de communication pour les données entrantes. Le client expéditeur enverra son message via le tunnel sortant. tunnel, et le récepteur vice versa.

Ces tunnels peuvent être identifiés via une base de données réseau, qui s'apparente davantage à une table de hachage distribuée structurée basée sur l'algorithme Kademelia. I2P est actuellement principalement utilisé pour créer des sites Web anonymes, en utilisant des serveurs Web standards et en les connectant au serveur I2PTunnel.

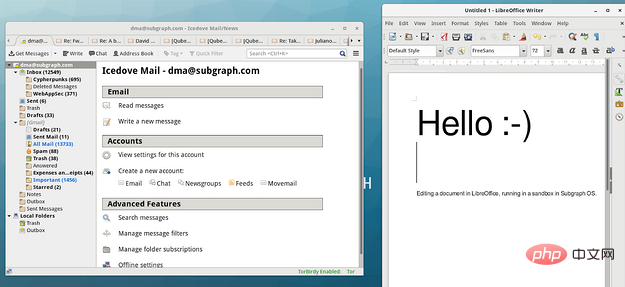

Subgraph OS

Subgraph est un navigateur anonyme open source basé sur Tor Contrairement à Tor ou I2P, SubgraphOS est un système d'exploitation, plutôt qu'un navigateur distinct. . Subgraph OS introduit des améliorations du noyau, MetaProxy, un système de sandboxing, un mécanisme de sécurité des paquets, une politique réseau d'application, l'intégrité du code et le cryptage du système de fichiers pour renforcer sa protection de sécurité renforcée.

Grâce au système sandbox, cela peut nous aider à créer un environnement Internet complètement isolé et quittera l'instance actuelle lorsqu'un malware est détecté. De plus, Subgraph OS est également livré avec une fonction de messagerie instantanée appelée CoyIM et un client de messagerie appelé Icedove pour éliminer les risques de sécurité dans la communication client.

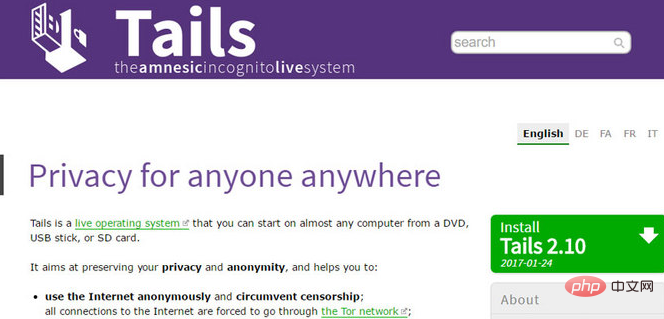

TAILS

Semblable à d'autres navigateurs anonymes, TAILS peut également aider les utilisateurs à parcourir le contenu du Dark Web, et TAILS est un navigateur qui offre aux utilisateurs un anonymat complet et Un système d'exploitation privé en temps réel qui peut également être utilisé directement sur n'importe quel appareil informatique à l'aide d'une clé USB ou d'un DVD.

TAILS est entièrement gratuit. Pendant l'utilisation, il arrêtera temporairement le système d'exploitation standard d'origine et restaurera le système d'exploitation après l'arrêt de TAILS. L'ensemble du processus ne nécessite pas d'espace de stockage supplémentaire car il se trouve principalement dans la RAM. . donc aucune trace n’est laissée.

Whonix

Whonix est similaire à Subgraph OS, ce qui signifie qu'il ne s'agit pas d'un navigateur indépendant, mais d'un système d'exploitation gratuit basé sur Tor . La plupart des outils basés sur le framework Tor peuvent fournir aux utilisateurs une protection complète de la confidentialité et de l'anonymat.

Whonix est si puissant que même les logiciels malveillants dotés des privilèges root ne peuvent pas retracer l'adresse IP d'un utilisateur via un lien Tor. Puisque Whonix est un système d'exploitation, il peut également fournir aux utilisateurs des droits de configuration complets, y compris la visibilité du serveur et bien plus encore. De plus, Whonix fournit également une fonction « d'isolation du flux de données », car il n'a pas besoin d'utiliser le même nœud de sortie Tor, c'est donc également un navigateur Web sombre très facile à utiliser.

Partage d'articles et de tutoriels associés : Tutoriel sur la sécurité du serveur

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

L'ordinateur dispose d'Internet mais le navigateur ne peut pas ouvrir la page Web

L'ordinateur dispose d'Internet mais le navigateur ne peut pas ouvrir la page Web

Que signifie le navigateur

Que signifie le navigateur

Compatibilité du navigateur

Compatibilité du navigateur

Comment résoudre le problème des caractères tronqués lors de l'ouverture d'une page Web

Comment résoudre le problème des caractères tronqués lors de l'ouverture d'une page Web

Logiciel de trading au comptant

Logiciel de trading au comptant

bootmgr est manquant et ne peut pas démarrer

bootmgr est manquant et ne peut pas démarrer

Comment résoudre le problème de l'absence de processeur d'impression

Comment résoudre le problème de l'absence de processeur d'impression

odm

odm