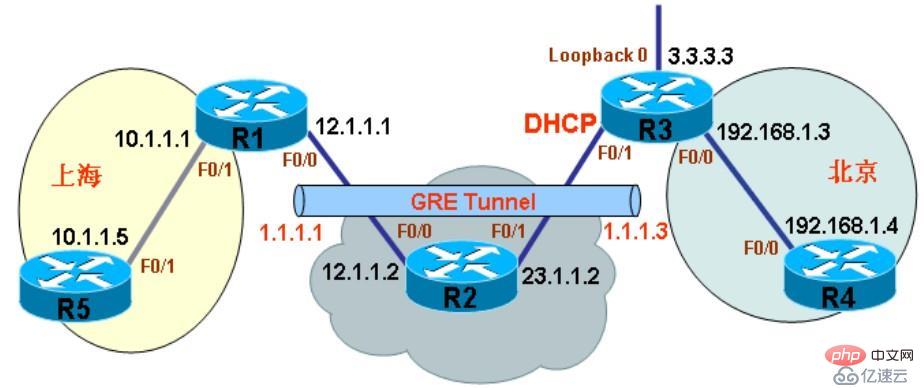

Étapes de configuration expérimentale :

Première étape : iaskmp SA (l'objet à protéger par IKE SA est lié à la clé)

IKE ne se soucie pas directement des données utilisateur, et IKE SA est pour la sécurité Négocier le service IPSec SA

1. Clé partagée ou certificat numérique

IKE utilise l'algorithme Diffie-Hellman et la clé est calculée via le homologue

la longueur de la clé du groupe 1 est de 768 bits

la longueur de la clé du groupe 2 est de 1024 bits

la longueur de la clé du groupe 5 est de 1536 bits.

La valeur de la clé utilisée pour le cryptage des données est calculée par l'algorithme et ne peut pas être définie et modifiée par l'administrateur

2. Vérifier le voisin (établir le voisin)

Deuxième étape : IPsec SA (le trafic de données utilisateur est effectivement transmis sur IPSec. SA)

IPSec SA sert directement le flux de données utilisateur. Toutes les politiques de sécurité dans IPSec SA sont destinées à la sécurité du flux de données utilisateur

1 Protocole d'encapsulation de données (ESPAH est un protocole de sécurité)

2.

3. Algorithme de chiffrement (DES3DESAES)

4. Méthode d'authentification (MD5SHA)

La troisième étape : Définir le flux d'intérêt (segment de réseau de communication, basé sur ACL étendue)

Phase 4 : Association de sécurité (SA)

1, Vérifier les voisins

2, Méthode de cryptage des données

3, Flux intéressé

Phase 5 : Appel d'interface

R1

Routeur> activer le routeur #configure terminal

Router(config)#hostname R1 ampères journal dateheure heure locale

R1(config)# interface f0/1 R1 (Config-IF) #adresse IP 12.1.1.1 255.255.255 .0

R1 (Config-IF) #Pas d'arrêt

R1 (Config-IF) #exit

R1 (Config) #Interface Loop0

R1 (config-if)#adresse IP 1.1.1.1 255.255.255.0

R1(config-if)#pas d'arrêt

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0 .0.0 12.1.1.2

R1(config) #Interface Tunnel10

R1 (Config-IF) #Tunnel Source 12.1.1.1

R1 (Config-IF) #Tunnel Destination 23.1.1.3

R1 (Config-IF)# Adresse IP 172.16.1.1 255.2 55.255.0 (R1 (Config-if)#tunnel mode gre ip

R1(config-if)#pas d'arrêt

R1(config)#ip route 192.168.1.0 255.255.255.0 tunnel10

R1 (config)#crypto isakmp Policy 10 Politique d'authentification de première phase IKE (Garantie de sécurité des clés)

R1(config-isakmp)#authentication pre-share Méthode d'authentification

R1(config-isakmp)#encryption des IKE stage 1.5 cryptage (data cryptage, méthode de cryptage, la valeur par défaut est DES)

R1 (config-isakmp)#algorithme de clé du groupe 2 (Diffie-Hellman)

group1(768bit), group2(1024bit), group5(1536bit), la valeur par défaut est group1

R1( config-isakmp)#hash md5 méthode d'authentification

R1 (config-isakmp)#exit

R1(config)#crypto isakmp key 6 adresse cisco 23.1.1.3 255.255.255.0 Authentification

R1(config)#crypto isakmp keepalive 10 3 Envoyer Détection DPD ××× établissement toutes les 10 s, 3 s Aucune réponse dans les 3 fois

R1(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac isakmp Policy, mode d'encapsulation des données

R1(cfg-crypto-trans)#exit

R1(config)#ip access-list extend interesting Définition du flux intéressé

R1 (config-ext-nacl)#permit gre host 12.1.1.1 host 23.1.1.3 L'hôte pour la communication locale et l'hôte pour la communication entre pairs

R1(config-ext-nacl)#permit ip 10.1.1.0 0.0.0.255 Le mode tunnel 192.168.1.0 0.0.0.255 définit le flux d'intérêt *** 10 association de sécurité ipsec-isakmp (associée à la méthode d'encapsulation de données ci-dessus, flux intéressé)

R1(config-crypto-map)# set peer 23.1.1.3 #🎜🎜 #

R1(config-crypto-map)#set transform-set cisco

R1(config-crypto-map)#match adresse intéressée

R1(config)#interface f0/0 nat

R1(config-ext-nacl)#10 permis ip 1.1.1.0 .0.0.255 any

R1(config)#int loop0# 🎜🎜#R1(config-if)#ip nat inside

R1(config-if)#int s0/0

R1( config-if)#ip nat outside

R1(config- if)#exit

R1(config)#ip nat inside source list nat int f0/0 surcharge

R1(config)#ip nat à l'intérieur de la source statique udp 192.168.2.2 4500 interface f0/0 4500#🎜 🎜#R1(config)#ip nat à l'intérieur de la source statique udp 192.168.2.2 500 interface f0/0 500

R3

Router>activer

Router#configure terminal

Router(config)#hostname R3 time

R3(config)#service timestamps log datetime localtime

R3(config) #interface f0/0 shutdown 🎜#R3(config-if)#exit 255.255.0

R3(config-if)#no shutdown

R3(config-if) #sortie# 🎜🎜#

R3(config)#ip route 0.0.0.0 0.0.0.0 23.1.1.2

R3(config)# interface tunnel11

R3(config-if)#tunnel source 23.1 .1.3

R3(config-if)#tunnel destination 12.1.1.1 255.255.255.0

R3(config-if)#tunnel mode gre ip

R3(config-if)#pas d'arrêt #🎜🎜 #R3(config-if)#exit

R3(config)#ip route 10.1.1.0 255.255.255.0 tunnel11

R3(config)#crypto isakmp Policy 10

R3( config-isakmp)#pré-partage d'authentification

R3(config -isakmp)#encryption des

R3(config-isakmp)#group 2

R3(config-isakmp)#hash md5#🎜 🎜#R3(config-isakmp)#exit

R3(config)#crypto isakmp clé 6 adresse cisco 12.1.1.1 255.255.255.0

R3(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac

R3(cfg- crypto-trans)#mode tunnel

R3(cfg-crypto-trans)#exit

R3(config)# liste d'accès IP étendue intéressée

R3(config-ext-nacl)#permit gre host 23.1.1.3 host 12.1.1.1

R3(config-ext-nacl)#exit

#🎜🎜 #R3(config)#crypto map IPSec*** 10 ipsec-isakmp

R3(config-crypto-map)#set peer 12.1.1.1

R3(config-crypto-map)#set transform- définir Cisco

R3(config-crypto-map)#match adresse intéressée

R3(config-crypto-map)#exit

R3(config)#interface série 0/1

R3(config-if)#crypto map IPSec** *

IPSec présente également les inconvénients d'une configuration compliquée, consommant plus de ressources informatiques, augmentant la latence et ne prenant pas en charge la multidiffusion #🎜🎜. #

Afficher la politique :

afficher la définition de la politique crypto isakmp La clé partagée du domaine établit une connexion ***

afficher les connexions du moteur de cryptographie actives Afficher le nombre de paquets cryptés et déchiffrés

clear crypto isakmp Clear IKE première phase

# 🎜🎜#clear crypto sa Clear IKE deuxième phase

Optimisation du trafic :

access -list 101 permis esp hôte 12.1.1.1 hôte 23.1.1.3 #🎜 🎜#

access-list 101 permit udp host 12.1.1.1 host 23.1.1.3 eq isakmp

access-list 101 permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255 # 🎜🎜#

Deuxièmement, les deux derniers messages dans le principal sont cryptés et peuvent être fournis Fonction de protection de l'identité

L'intégration des messages en mode agressif est trop élevée, il n'y a donc pas de fonction de protection de l'identité

1. La première étape d'ike sa a été établie avec succès

3, ike utilise la version v1

peerLe statut de cette association de sécurité

flag display le statut de cette association de sécurité

RD (prêt) indique que SA a été établie avec succès

ST (stayalive) indique que cette fin est l'initiatrice de la négociation de canal

RL (Remplacé) indique que cela La chaîne a été remplacée par une nouvelle chaîne et sera supprimée après un certain temps

FD (Fading) l'indique. La chaîne a déjà connu un délai d'attente logiciel et est toujours en cours d'utilisation. La chaîne sera supprimée lorsque le délai d'attente sera atteint.

TO (timeout) signifie que la SA n'a pas reçu le message keepalive après le dernier délai keepalive. Si la prochaine fois, lorsque le délai keepalive se produit et qu'aucun message keepalive n'est reçu, la SA sera supprimée #🎜🎜. #TD (suppression) indique que la SA sera bientôt supprimée

NEG (négociation) indique que la SA IKE est en cours de négociation et est générée par le tunnel Certains paramètres définis aux deux extrémités sont incohérents, ce qui entraîne

D (DPD) indiquant que la fonction de détection DPD est activée et que la détection DPD est en cours

M (actif) indiquant que l'état IKE SA est primaire

S (veille) indique que l'état IKE SA est en veille

A (seul) indique que l'état IKE SA est Seul, et qu'il n'y a pas de sauvegarde entre les tunnels IPSec

Cette SA appartient à la phase : Phase1 : La phase d'établissement d'un canal sécurisé pour la communication, cette phase est créée ISAKMP SA Phase2 : L'étape de négociation des services de sécurité. IPSec SA est établie à ce stade

L'association de sécurité est identifiée de manière unique par trois éléments (numéro de protocole de sécurité (AH ou ESP), adresse IP de destination, index des paramètres de sécurité (SPI, Security Parameter Index))# 🎜🎜#L'index du paramètre de sécurité est une valeur de 32 bits générée pour identifier de manière unique la SA. Il est transmis dans l'en-tête IPsec

IPSec-IKE mode agressif

. 1. Tunnel deux Le problème de la lenteur des négociations de bout en bout

(Lorsque l'adresse IP de l'initiateur est allouée dynamiquement, car l'adresse IP de l'initiateur ne peut pas être connu à l'avance par le répondant, et les deux parties ont l'intention d'utiliser la méthode de vérification de clé pré-partagée)

En mode tunnel, les messages ESP peuvent maintenir la confidentialité des données d'en-tête IP d'origine

Configuration la clé pré-partagée doit être dans Configurer les deux extrémités, et les clés des deux côtés doivent être cohérentes

En mode tunnel en IPSEC, ESP ne vérifie pas le nouveau champ d'en-tête du paquet IP (le mode tunnel encapsule le nouvel en-tête et le fait pas le vérifier)#🎜🎜 #IKE utilise le groupe par défaut DH group2 par défaut

Fonctionnalités que AH peut implémenter (protocole AH, AH est un protocole de vérification d'en-tête de message, les principales fonctions fournies incluent la vérification de la source de données, vérification de l'intégrité des données et prévention des alarmes Fonction de relecture de texte)

AH ne crypte pas les données protégées, la confidentialité ne peut donc pas être obtenue

IKE Internet Password Exchange Protocol : Le protocole IKE est utilisé pour négocier automatiquement les algorithmes cryptographiques utilisés par AH et ESP

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Migrer les données d'un téléphone Android vers un téléphone Apple

Migrer les données d'un téléphone Android vers un téléphone Apple

Étapes de création du projet SpringBoot

Étapes de création du projet SpringBoot

Recommandations sur les logiciels de bureau Android

Recommandations sur les logiciels de bureau Android

Comment effacer le flotteur en CSS

Comment effacer le flotteur en CSS

Qu'est-ce que le trading de devises numériques

Qu'est-ce que le trading de devises numériques

Touches de raccourci pour changer de fenêtre

Touches de raccourci pour changer de fenêtre

A quoi sert un routeur logiciel ?

A quoi sert un routeur logiciel ?

Éléments de base des présentations

Éléments de base des présentations