Ⅰ. Division des niveaux de réseau

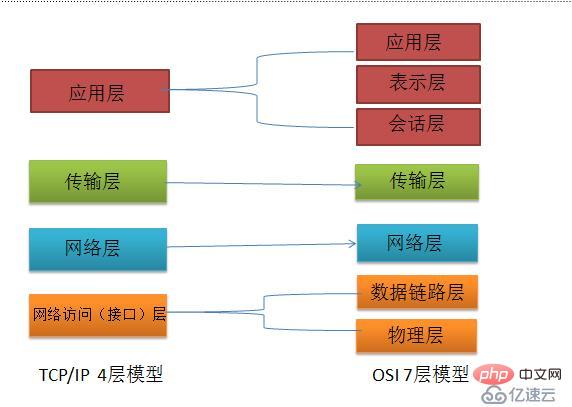

Afin d'établir un réseau informatique à plus grande échelle, l'Organisation internationale de normalisation (ISO) a proposé en 1978 le « Modèle de référence Internet du système ouvert », le célèbre OSI. (Interconnexion de systèmes ouverts). S En plus du modèle OSI standard à sept couches, la division commune des couches réseau est également le protocole TCP/IP à quatre couches. La relation correspondante entre eux est la suivante :

La couche physique est la structure réseau la plus élémentaire. Elle est composée d'une variété de périphériques. Cette couche fournit un moyen fiable de transmettre des données. protocoles de couche supérieure Supports physiques, en termes simples, la couche physique garantit que les données originales sont transmises sur chaque support physique.

⑵Couche liaison de données

La couche liaison de données fournit des services à la couche réseau sur la base de la couche physique. Son service le plus basique est de transmettre de manière fiable les données du réseau aux nœuds adjacents.Protocole principal : protocole Ethernet

Équipements importants : Ponts, commutateurs ;

⑶Couche réseau

Le but de la couche réseau est de réaliser la transmission de données entre deux systèmes finaux

Équipement important : routeur

⑷Couche de transport

La première couche de bout en bout, d'hôte à hôte, est chargée de segmenter les données de la couche supérieure et de fournir des données de bout en bout ; transmission finale, fiable ou peu fiable. De plus, la couche transport doit également gérer les problématiques de contrôle d'erreur et de flux de bout en bout

Protocoles principalement inclus : protocole TCP, protocole UDP

Équipement important : passerelle

; ⑸ Couche session

La couche session gère les processus de session entre les hôtes, c'est-à-dire qu'elle est responsable de l'établissement, de la gestion et de la fin des sessions entre les processus. La couche session utilise également des points de contrôle insérés dans les données pour réaliser la synchronisation des données.

La couche de présentation transforme les données ou les informations de la couche supérieure pour garantir que les informations de la couche d'application hôte peuvent être comprises par l'application d'un autre hôte. La conversion des données au niveau de la couche de présentation comprend le cryptage des données, la compression, la conversion de format, etc.

Fournit une interface permettant au système d'exploitation ou à l'application réseau d'accéder aux services réseau.

Partie réseau : utilisée pour décrire la plage réseau où se trouve l'hôte spécifié

Hôte partie : utilisée pour décrire Spécifiez l'emplacement spécifique de l'hôte dans une plage réseau spécifique

⑴Classification de l'adresse IP

Classe C : les trois premiers bits binaires sont de 110 et les bits du réseau sont de 24 bits ; Classe E : 240-255 Les classes D et E ne divisent pas la somme des bits du réseau Bit hôte

⑵ Adresses privées de classe A, B, C

Classe A: 10.0.0.0/8, la plage est: 10.0.0.0 ~ 10.255.255.255

Classe B: 172.16.0.0/12, la plage est: 172.16.0.0 ~ 172.31.255.255

Catégorie C: 192.168.0.0/16, la plage est 192.168.0.0~192.168.255.255

⑶Adresse réservée (adresse de bouclage), ne peut pas être sélectionnée comme adresse IP utilisée par d'autres configurations d'hôte,

0.0.0.0~0.255.255 .255

127.0.0.0~127.255.255.255

⑷Segment d'adresse attribué automatiquement :

169.254.0.0~169.254.255.255

⑸Adresse réseau : L'adresse où les bits de l'hôte sont tous 0 (le binaire les bits sont tous à 0)

Par exemple : 1.0.0.0 représente une plage de noms

⑹Adresse de diffusion : une adresse avec tous les bits de l'hôte définis sur 1

Par exemple : 1.255.255.255 : comme adresse de destination représente toutes les adresses de l'ensemble du segment de réseau. Adresse IP

⑺Adresse de diffusion dirigée :

255.255.255.255 : car l'adresse de destination représente toutes les adresses IP de l'ensemble de la pile d'adresses IP

Ⅳ Division des masques de sous-réseau .

Avec les applications Internet Avec l'expansion continue d'IPv4, les inconvénients d'IPv4 sont progressivement révélés, c'est-à-dire que trop de bits de réseau sont occupés et trop peu de bits d'hôte sont utilisés, de sorte que les adresses d'hôte qu'il peut fournir deviennent de plus en plus rares. Actuellement, en plus d'utiliser NAT pour attribuer des adresses réservées au sein de l'entreprise, une adresse IP haut de gamme est généralement subdivisée pour former plusieurs sous-réseaux destinés à être utilisés par des groupes d'utilisateurs de différentes tailles.

Le sous-réseau consiste en fait à augmenter le nombre de bits de réseau dans l'adresse IP et à réduire le nombre de bits d'hôte ; de cette manière, la portée du domaine de diffusion peut être réduite, le nombre d'hôtes dans le segment de réseau logique peut être réduit, et il peut faciliter la gestion et l'application précise des politiques de sécurité

Ⅴ.Protocole TCP/IP

Le protocole TCP/IP est le protocole le plus basique d'Internet. la couche réseau et le protocole TCP au niveau de la couche transport ;

TCP est un protocole de communication orienté connexion, la connexion est établie via une poignée de main à trois et la connexion doit être supprimée lorsque la communication est terminée. Orienté connexion, il ne peut être utilisé que pour une communication de bout en bout. TCP fournit un service de flux de données fiable. TCP utilise une méthode appelée « fenêtre coulissante » pour le contrôle de flux. La soi-disant fenêtre représente en fait la capacité de réception et est utilisée pour limiter la vitesse d'envoi de l'expéditeur.

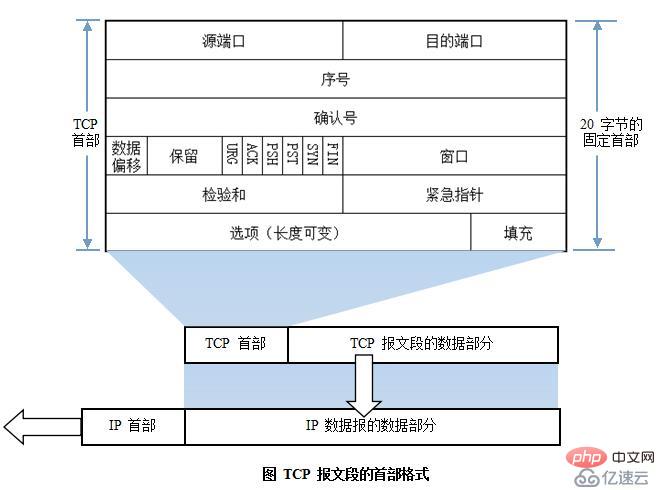

Format d'en-tête de message TCP :

Port source 16 bits

Numéro de port de destination 16 bits

Numéro de série 32 bits : plage (1 ~ 2 ^ 32-2 ) SEQ

Le numéro de séquence du premier segment de données est sélectionné au hasard ;

Le numéro de séquence du deuxième segment de données : le numéro de séquence du segment de données précédent + la taille de la partie de données du segment de données précédent + 1

的 位 位 3

Numéro de confirmation à 2 bits : Portée (2 ~ 2 ^ 32-1) Le récepteur utilise confirmer les données reçues et demande à l'expéditeur de continuer à transmettre le logo du segment de données de suivi ;

- ayant été réservé à 3 chiffres.

3 bit de drapeau de cryptage d'authentificationBit de drapeau de fonctionnalité TCP 6 bits :

urg : bit de drapeau de pointeur d'urgence si le drapeau ; est défini sur 1, la priorité de transfert des données sera augmentée pour garantir que ces données soient transmises en premier si les bits du drapeau URG de plusieurs données sont définis sur 1 en même temps, plus le pointeur d'urgence des éléments suivants est grand ; 16 bits est élevé, plus la priorité est élevée

Le bit d'indicateur URG de données multiples est défini sur 1, plus le pointeur d'urgence des 16 bits suivants est élevé, plus la priorité est élevée. initie un établissement de connexion demande ou demande de démontage ; PSH : bit push, si l'indicateur est défini sur 1, le côté récepteur ne peut pas ajouter les données à la file d'attente du cache et les transmettre directement au processus de candidature pour traitement RST : réinitialiser la connexion ; flag ; lorsque la connexion TCP est épuisée ou échoue, le flag de la connexion TCP est reconstruit ;

SYN : Flag de synchronisation, utilisé pour se connecter activement pendant le processus d'établissement d'une connexion TCP Signaler que la partie qui établit la demande initie la connexion ; 接 FIN : Terminez la position du logo de connexion. Si la position du logo est 1, l'autre partie guidera la connexion TCP et la confirmera ; ‐ 's Through off ‐ ‐ ‐ ‐ ‐ , 16. -somme de contrôle du segment de données bits : informations de vérification pour garantir l'intégrité des données ; Pointeur d'urgence 16 bits : utilisé pour distinguer sa priorité lorsque les bits du drapeau URG sont tous définis sur 1 Option : horodatage de segmentation des segments de données Fonctionnalités orientées connexion du protocole TCP : 1. Établissement de la connexion ; prise de contact à trois 1) L'expéditeur génère des données d'en-tête TCP Dans l'en-tête, la source et la destination. les ports sont donnés par le protocole de la couche application ; Le numéro de séquence est sélectionné au hasard, le numéro de confirmation est 0 et l'indicateur SYN est défini sur 1 3) Après avoir reçu les données de réponse de l'autre partie, l'expéditeur vérifie si l'indicateur ACK est défini sur 1 ; ; s'il est 1, vérifiez si l'indicateur SYN est défini sur 1. S'il est également 1, confirmez-le ; puis générez le deuxième en-tête TCP. Le numéro de séquence est le numéro de séquence des données précédentes + 1, le numéro de confirmation ; est le numéro de séquence des données suivantes du récepteur ; la position du drapeau ACK est 1 2. Démontez la connexion, agitez quatre fois 2) Une fois que l'autre partie a reçu ces données avec FIN défini sur 1, elle répond avec des données de confirmation avec ACK défini sur 1 Ⅵ.Protocole UDP Le protocole de données utilisateur UDP est ; Pour les protocoles de communication sans connexion, les données UDP incluent les informations sur le numéro de port de destination et le numéro de port source. Étant donné que la communication ne nécessite pas de connexion, une transmission par diffusion peut être réalisée. La communication UDP ne nécessite pas de confirmation de la part du destinataire, il s'agit d'une transmission peu fiable et une perte de paquets peut se produire ; UDP et TCP sont sur la même couche En-tête UDP : Source 16 bits ; port : Le numéro de port sélectionné par l'expéditeur lors de l'encapsulation des données. De manière générale, le numéro de port source des données envoyées par le client est un port inactif sélectionné au hasard Port de destination à 6 chiffres Longueur UDP 16 bits : la longueur de l'ensemble ; datagramme, y compris l'en-tête 1Somme de contrôle UDP 6 bits

1

: Le destinataire de. cette communication de données Le numéro de port qui doit être utilisé lors de la transmission des données de la couche de transport à la couche d'application ; de manière générale, le numéro de port de destination des données est fixe

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Quelles sont les fonctions des réseaux informatiques

Quelles sont les fonctions des réseaux informatiques

Les caractéristiques les plus importantes des réseaux informatiques

Les caractéristiques les plus importantes des réseaux informatiques

Quels sont les types de fichiers

Quels sont les types de fichiers

Quelles informations privées les amis proches de Douyin verront-ils ?

Quelles informations privées les amis proches de Douyin verront-ils ?

Quelle est la différence entre xls et xlsx

Quelle est la différence entre xls et xlsx

Qu'est-ce que la HD mobile

Qu'est-ce que la HD mobile

Comment vérifier si le port 445 est fermé

Comment vérifier si le port 445 est fermé

Prix du marché d'Ethereum aujourd'hui

Prix du marché d'Ethereum aujourd'hui