1. La mauvaise configuration du bucket AWS S3 a provoqué l'obtention de millions d'informations personnelles (PII)

Au début, lorsque j'ai testé le site Web cible, je l'ai fait. Je ne l'ai pas trouvé. Pour les vulnérabilités à haut risque, après près d'une heure de détection et d'analyse, j'ai découvert qu'il existait des vulnérabilités IDOR et XSS insignifiantes, mais aucune vulnérabilité à haut risque. Juste au moment où j'étais sur le point d'abandonner, j'ai découvert que le site Web cible utilisait le service Amazon Cloudfront pour stocker des images publiques, et son lien URL de stockage ressemblait à ce qui suit :

https://d3ez8in977xyz.cloudfront.net/avatars/009afs8253c47248886d8ba021fd411f.jpg

Au début, je pensais qu'il s'agissait simplement d'un service de données en ligne ouvert. J'ai visité le site Web https://d3ez8in977xyz.cloudfront.net et j'ai découvert que certains fichiers d'images publiques y étaient stockés, mais..., j'ai été surpris de constater qu'en plus de ces images. fichiers, certains fichiers sensibles y étaient également stockés. Informations de données personnelles, telles que : le contenu du chat vocal, le contenu des appels audio, le contenu des messages texte et d'autres fichiers de confidentialité des utilisateurs.

Ce qui est terrible, c'est que le contenu stocké dans ces fichiers sensibles est presque entièrement constitué d'informations conversationnelles entre patients et médecins.

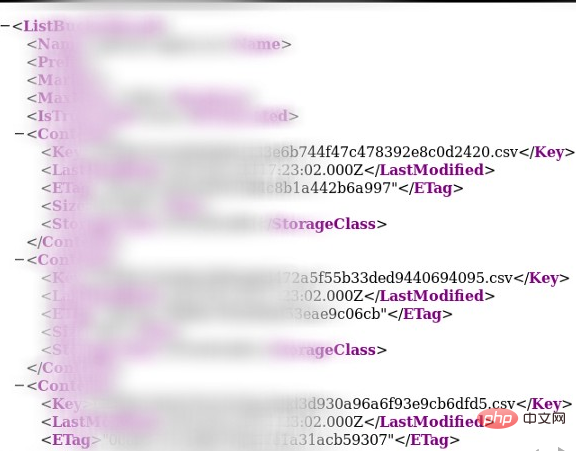

Étant donné que différents noms de domaine de l'entreprise correspondent à différents compartiments AWS, je me suis tourné vers le stockage d'images publiques d'autres noms de domaine. Effectivement, chacun de ses compartiments correspondants stockait des milliers d'informations personnelles. Je n'ai pas fait de calculs précis à l'époque, mais j'ai appris plus tard que les clients de l'entreprise se comptaient par millions. Ce qui suit est une illustration contenant des informations personnelles :

Après l'avoir signalé à l'entreprise cible à temps, ils l'ont rapidement réparé en une heure et m'ont récompensé. une récompense de 2 500 $ + 500 $.

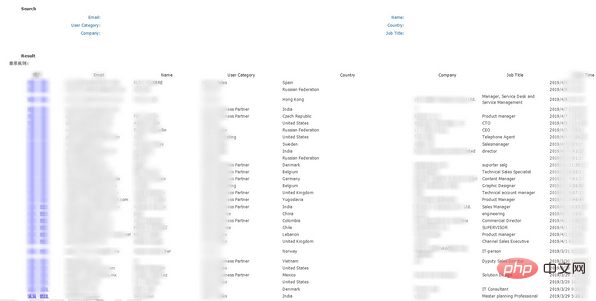

2. Le compte administrateur avec accès de connexion a entraîné la fuite des détails de l'entreprise partenaire commercial

Il s'agit d'un site Web d'entreprise multinationale, et il y a un XSS stocké dedans, j'ai donc obtenu le site Web. Le jeton de compte administrateur et des tests approfondis ont obtenu des informations détaillées sur les sociétés partenaires de l'entreprise.

J'ai trouvé une vulnérabilité XSS stockée dans la page de formatage des données du site Web de l'entreprise. Les données formatées étaient stockées dans le compte de l'administrateur local, j'ai donc utilisé la charge utile intégrée de XSSHunter pour déclencher un rebond après le déclenchement de l'opérateur. la charge utile, il m'envoyait les données que je voulais :

Après avoir signalé la vulnérabilité, j'ai reçu une récompense de 1 250 $.

Articles et tutoriels connexes recommandés : Sécurité du serveur Web

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Quelles sont les méthodes permettant à Docker d'entrer dans le conteneur ?

Quelles sont les méthodes permettant à Docker d'entrer dans le conteneur ?

Comment résoudre une syntaxe invalide en Python

Comment résoudre une syntaxe invalide en Python

Quels sont les logiciels bureautiques

Quels sont les logiciels bureautiques

utilisation de hdtunepro

utilisation de hdtunepro

Comment échanger de la monnaie virtuelle

Comment échanger de la monnaie virtuelle

Comment utiliser la largeur de marge

Comment utiliser la largeur de marge

réalisation de pages web html

réalisation de pages web html

Que sont les variables d'environnement

Que sont les variables d'environnement