本番環境の mysql ホストには単一障害点があるため、mysql の高可用性を確保する必要があります。つまり、2 つの MySQL サーバーのいずれかが電話を切ると、別のものがすぐにその作業を引き継ぐことができます。

マスターはバイナリ ログを記録します。各トランザクションがデータを更新する前に、マスターはこれらの変更をセカンダリ ログに記録します。ストレージ エンジンは、バイナリ ログが完了して MySQL トランザクションをコミットした後、マスター サーバーから通知を受け取ります。次に、スレーブはマスターのバイナリ ログを自身のリレー ログにコピーする必要があります。まず、スレーブは作業スレッド (I/O スレッド) を開始し、I/O スレッドはマスター上で通常の接続を開き、バイナリ ログ ダンプ プロセスを開始します。ビンログ ダンプ プロセスは、マスターのバイナリ ログからイベントを読み取ります。マスターが同期されている場合、マスターはスリープして、マスターが新しいイベントを生成するのを待ちます。I/O スレッドは、これらのイベントをリレー ログに書き込みます。このプロセスの最後のステップは、SQL スレーブ スレッドによって処理されます。 SQL スレッドはリレー ログ内のイベントを読み取り、これらのイベントを再現してスレーブ データベース内のデータを更新し、マスター データベース内のデータとの一貫性を維持します。通常、リレー ログはオペレーティング システムのキャッシュに保存されるため、スレッドが I/O スレッドと一致している限り、オーバーヘッドはほとんどありません。

環境の準備: 2 台の MySQL サーバーを開き、ネットワーク環境を展開します。

[root@master ~]# cd /usr/local/mysql/bin/ [root@master bin]# mysql_ssl_rsa_setup --user=mysql --basedir=/usr/llocal/mysql --datadir=/usr/local/mysql/data

[root@master bin]# chmod +r /usr/local/mysql/data/server-key.pem [root@master bin]# service mysqld restart Shutting down MySQL.. [ 确定 ] Starting MySQL. [ 确定 ]

注: mysql が ssl セキュア接続をサポートできるようにします。これは主に mysql マスター/スレーブ レプリケーションに使用されます (LAN は非 ssh 接続、つまりプレーン テキスト レプリケーションを使用できます) 、ただし、インターネット レプリケーションには ssl 接続を使用することをお勧めします)

mysql> grant replication slave on *.* to rep@'192.168.8.3' identified by '123'; Query OK, 0 rows affected, 1 warning (0.07 sec)

server_id は一意である必要があることに注意してください。

[root@master ~]# vim /etc/my.cnf #添加下面内容 log-bin=mysql-bin service_id=1 [root@master ~]# service mysqld restart Shutting down MySQL.. [ 确定 ] Starting MySQL. [ 确定 ] [root@master ~]# mysql -uroot -p123 -e "show master status" mysql: [Warning] Using a password on the command line interface can be insecure. +------------------+----------+--------------+------------------+-------------------+ | File | Position | Binlog_Do_DB | Binlog_Ignore_DB | Executed_Gtid_Set | +------------------+----------+--------------+------------------+-------------------+ | mysql-bin.000001 | 154 | | | | +------------------+----------+--------------+------------------+-------------------+

[root@master ~]# firewall-cmd --permanent --add-port=3306/tcp success [root@master ~]# firewall-cmd --reload success

[root@master data]# scp ca.pem client-cert.pem client-key.pem root@192.168.8.3:/usr/local/mysql/data The authenticity of host '192.168.8.3 (192.168.8.3)' can't be established. ECDSA key fingerprint is SHA256:LFby9KMDz/kkPfOESbeJ7Qh+3hmQaX2W5gkDDMwSGHA. ECDSA key fingerprint is MD5:03:32:64:b4:c2:5b:6c:a4:e2:f0:7f:df:7a:35:19:80. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '192.168.8.3' (ECDSA) to the list of known hosts. root@192.168.8.3's password: ca.pem 100% 1112 232.5KB/s 00:00 client-cert.pem 100% 1112 240.4KB/s 00:00 client-key.pem 100% 1676 205.0KB/s 00:00

1. ssl とリレー ログを有効にし、ssl ファイルに読み取り権限を付与し、mysql を再起動します。

[root@slave ~]# vim /etc/my.cnf #添加下面内容 server_id=2 relay-log=relay-log ssl_ca=ca.pem ssl_cert=client-cert.pem ssl_key=client-key.pem [root@slave ~]# cd /usr/local/mysql/data [root@slave data]# ll ca.pem client-cert.pem client-key.pem -rw-r--r--. 1 mysql mysql 1112 3月 31 14:31 ca.pem -rw-r--r--. 1 mysql mysql 1112 3月 31 14:31 client-cert.pem -rw-------. 1 mysql mysql 1676 3月 31 14:31 client-key.pem [root@slave data]# chmod +r client-key.pem [root@slave ~]# service mysqld restart Shutting down MySQL.. [ 确定 ] Starting MySQL. [ 确定 ]

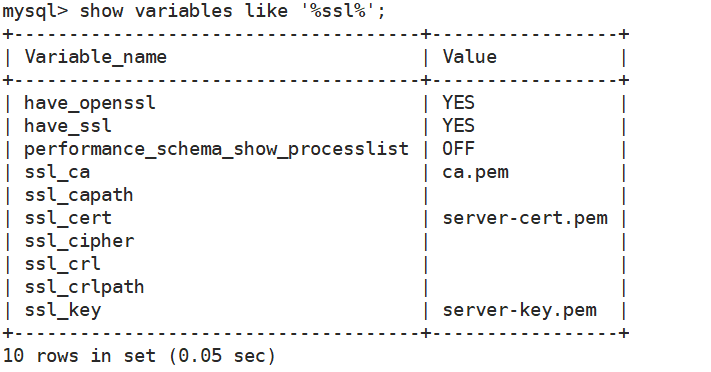

2. SSL が正常に有効になっていることを確認します

[root@slave ~]# mysql -uroot -p123 -e "show variables like '%ssl%'" mysql: [Warning] Using a password on the command line interface can be insecure. +-------------------------------------+-----------------+ | Variable_name | Value | +-------------------------------------+-----------------+ | have_openssl | YES | | have_ssl | YES | | performance_schema_show_processlist | OFF | | ssl_ca | ca.pem | | ssl_capath | | | ssl_cert | client-cert.pem | | ssl_cipher | | | ssl_crl | | | ssl_crlpath | | | ssl_key | client-key.pem | +-------------------------------------+-----------------+

3. マスター/スレーブ レプリケーションを構成する前に、SSL を使用してスレーブ mysql 上のマスター サーバーに接続してみることができます。

IP に注意してください。8.2 はマスターの IP です。使用中の SSL プロトコル CIPHER が Ecdhe-RSA-AES128-GCM-SHA256

[root@slave ~]# cd /usr/local/mysql/data [root@slave data]# mysql --ssl-ca=ca.pem --ssl-cert=client-cert.pem --ssl-key=client-key.pem -u rep -p123 -h 192.168.8.2 mysql: [Warning] Using a password on the command line interface can be insecure. Welcome to the MySQL monitor. Commands end with ; or \g. Your MySQL connection id is 3 Server version: 5.7.40-log MySQL Community Server (GPL) Copyright (c) 2000, 2022, Oracle and/or its affiliates. Oracle is a registered trademark of Oracle Corporation and/or its affiliates. Other names may be trademarks of their respective owners. Type 'help;' or '\h' for help. Type '\c' to clear the current input statement. mysql> mysql> \s -------------- mysql Ver 14.14 Distrib 5.7.40, for linux-glibc2.12 (x86_64) using EditLine wrapper Connection id: 3 Current database: Current user: rep@192.168.8.3 SSL: Cipher in use is ECDHE-RSA-AES128-GCM-SHA256 Current pager: stdout Using outfile: '' Using delimiter: ; Server version: 5.7.40-log MySQL Community Server (GPL) Protocol version: 10 Connection: 192.168.8.2 via TCP/IP Server characterset: latin1 Db characterset: latin1 Client characterset: utf8 Conn. characterset: utf8 TCP port: 3306 Uptime: 22 min 19 sec Threads: 1 Questions: 8 Slow queries: 0 Opens: 109 Flush tables: 1 Open tables: 102 Queries per second avg: 0.005 --------------

1. 複製

最初に必ず接続を終了し、スレーブの mysql サービスにログインしてください。

mysql> exit

Bye

[root@slave data]# mysql -uroot -p123

#省略部分登录信息

mysql> change master to

-> master_host='192.168.8.2', #masterIP

-> master_user='rep', #master用户

-> master_password='123', #master密码

-> master_log_file='mysql-bin.000001', #master二进制日志文件

-> master_log_pos=154, #master位置

-> master_ssl=1, #masterssl

-> master_ssl_cert='client-cert.pem',

-> master_ssl_key='client-key.pem',

-> master_ssl_ca='ca.pem';

Query OK, 0 rows affected, 2 warnings (0.07 sec)

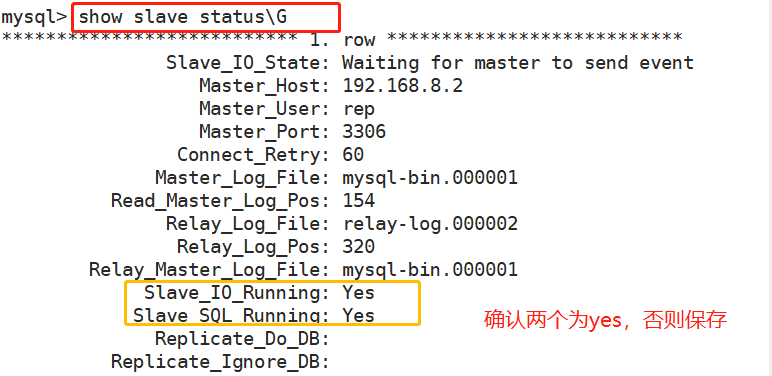

mysql> start slave; #启用从

Query OK, 0 rows affected (0.02 sec)アクティベーションが成功したことを確認します。

1. マスターにログインし、データを書き込みます

[root@master ~]# mysql -uroot -p123

#省略部分内容

mysql> create database bbs;

Query OK, 1 row affected (0.01 sec)

mysql> use bbs;

Database changed

mysql> create table tb1(id int,

-> name varchar(20));

Query OK, 0 rows affected (0.02 sec)

mysql> insert into tb1 values(1,'z3');

Query OK, 1 row affected (0.02 sec)2. にログインします。スレーブを起動してデータを表示します

[root@slave ~]# mysql -uroot -p123 #省略部分内容 mysql> select * from bbs.tb1; +------+------+ | id | name | +------+------+ | 1 | z3 | +------+------+ 1 row in set (0.01 sec)

最後に、マスターとスレーブが成功した z3 が表示されます。

以上がSSL セキュア接続に基づいて MySQL マスター/スレーブ レプリケーションを実装する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。