ネットワーク機器を家に例えると、ポートは家の出入りの出入り口に相当します (奇妙なことに、この家には出入り口が多すぎて、65535 もの数があります)。および出口は、データがネットワーク機器に出入りするために使用されます。

ポートを設定する目的は、「1 台のマシンで複数の目的に使用できる」、つまり 1 台のマシン上で複数の異なるサービスを実行することです。では、1 台のマシン上で複数のプログラムが実行されている場合、マシンは異なるプログラムのデータをどのように区別するのでしょうか?

このタスクはオペレーティング システムによって処理され、使用されるメカニズムは 65535 の異なるポート番号を分割することです。プログラムが情報を送信するとき、データにポート番号を含めます。データを受信した後、オペレーティング システムは、ポート番号に従って現在のメモリ内のポート番号を使用して情報をプログラムに転送します。

0 ~ 1024 ポートこの範囲のポート番号は最も一般的に使用されており、これらのポートは特定のポート番号で明確に識別されています。プロトコルは関連付けられているため、通常は変更しないでください。

1025~49151。この範囲のポートは通常、いくつかのサービスに関連付けられていますが、明確に規定されていません。実際の状況に応じて異なるプログラムを定義できます

39152~65535、このポート範囲は一般的に使用されるサービスでは使用されませんが、比較的隠されているため、一部のトロイの木馬やウイルス プログラムで一般的に使用されるポートになっています。

open: ポートが開いており、TCP および UPD パケットを受け入れることを示します。

closed: ポートがアクセス可能であるが、アプリケーションがないことを示します。ポートでリッスンしています

filtered: この結果の原因は、これらのデバイスがプローブ パケットをフィルタリングするため、ターゲット ネットワークのパケット フィルタリングです。

unfinished: ポートにはアクセスできますが、アクセスできないことを示します。ポートが開いているか閉じているかを判断します。

原理

まず、Nmap はSYN リクエスト接続パケットをターゲット ホスト システムに送信します。パケットを受信した後、ターゲット ホスト システムは SYN/ACK パケットで応答します。Nmap が SYN/ACK パケットを受信した後、RST パケットが送信されて接続を中断します。スリーウェイ ハンドシェイクを通じて完全な TCP 接続が確立されていないため、ターゲット ホスト システムではログ レコードが形成されません。したがって、このスキャン方法は比較的秘密裏に行われます。

スキャン結果

open: ターゲット ホスト システムが応答として SYN/ACK パケットを返しました

closed: ターゲット ホスト システムが RST を返しました応答としてのパケット

フィルタリング: ターゲット ホスト システムが応答しなかったか、nmap が ICMP 到達不能エラーを受信しました

利点

スキャンは迅速ですが、そうではありませんネットワーク内のセキュリティ デバイスによって簡単に検出されます

コマンドと例

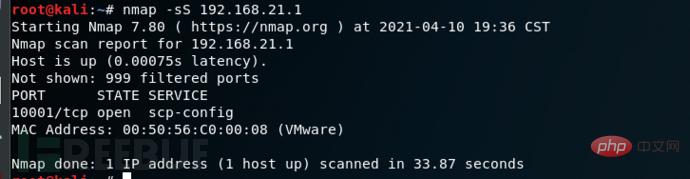

コマンド構文: nmap -sS [ターゲット IP アドレス]

例: nmap - sS 192.168.21.1

は SYN スキャンと似ていますが、TCP 3 ウェイ ハンドシェイクを完了して接続を確立します。 。

コマンドと例

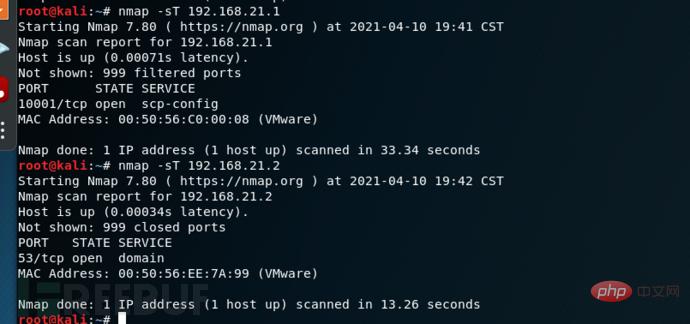

コマンド構文: nmap -sT [ターゲット ホスト IP アドレス]

例: nmap -sT 192.168.21.1

スキャン結果

open: UDP 応答をターゲット ポートから受信しました

open|filtered:ターゲット ホストが応答しませんでした。

クローズド: ICMP ポート到達不能エラー

フィルター済み: ICMP 到達不能エラー

コマンドと例

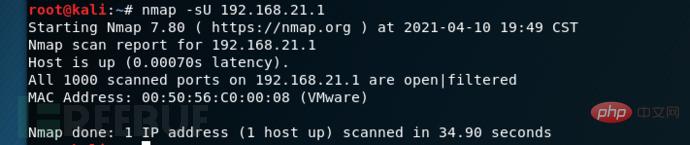

コマンド構文: nmap -sU [ターゲット ホスト IP アドレス]

例: nmap -sU 192.168.21.1

エクスプロイト サードパーティホスト スキャン

サードパーティ ホストの条件: 1. 電源がオンでアイドル状態である 2. IPID は整数の増分である必要がある

コマンド

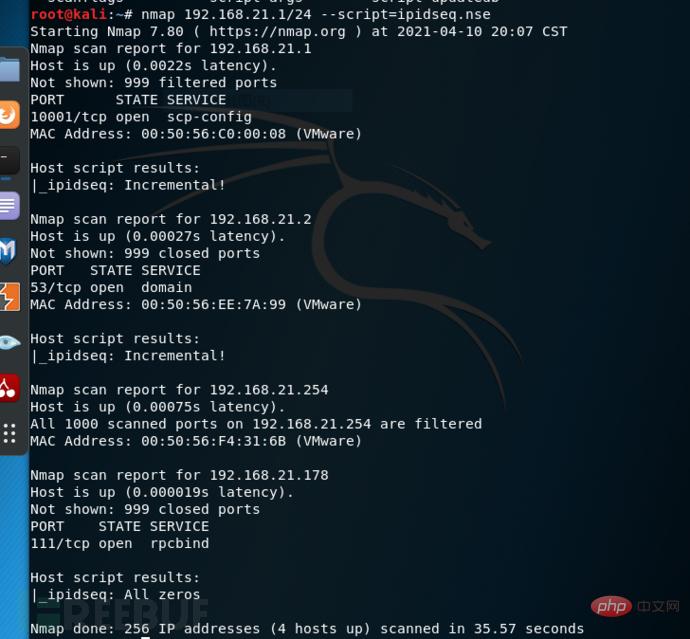

検索条件付きparty host

nmap [サードパーティ ホストの IP アドレス] --scrip=ipidseq.nse

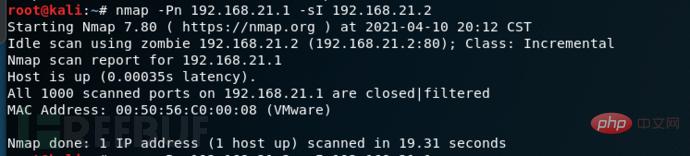

スキャン結果が表示されます。 _ipidseq: Incremental!" は、ホストがゾンビである可能性があることを意味します。ターゲット ホスト システムをスキャンします。nmap [ターゲット ホストの IP アドレス] -sI [3 番目[パーティ ホストの IP アドレス] -Pn

1. 1 つ以上の指定したポートをスキャンします

-p 80 / -p 80,21,443 / -p 1-1000

2.フルポートスキャン

-p **

以上がNMAP のポート スキャン テクノロジーとは何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。