2019 年 7 月 20 日、Linux はローカル カーネル権限昇格の脆弱性を正式に修正しました。この脆弱性により、攻撃者は通常の権限を持つユーザーを Root 権限に昇格させることができます。

脆弱性の説明

PTRACE_TRACEME が呼び出されると、ptrace_link 関数は親プロセスの資格情報への RCU 参照を取得し、そのポインタが get_cred 関数を指します。ただし、オブジェクト構造体 cred の有効期間ルールでは、RCU 参照を安定した参照に無条件に変換することはできません。

PTRACE_TRACEME は親プロセスの資格情報を取得し、親プロセスが実行できるさまざまな操作を親プロセスと同様に実行できるようにします。悪意のある低い特権の子プロセスが PTRACE_TRACEME を使用し、子プロセスの親プロセスが高い特権を持っている場合、子プロセスは親プロセスの制御を取得し、親プロセスの特権を使用して execve 関数を呼び出して、新しい高い特権のプロセスを作成することができます。

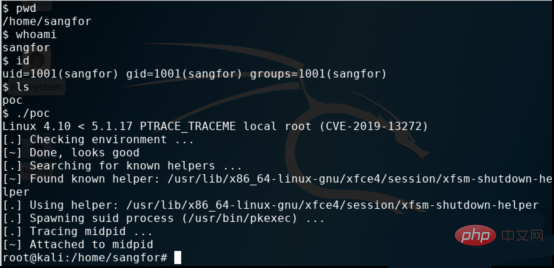

脆弱性の再発

この脆弱性を利用する非常に悪用可能なエクスプロイトがインターネット上にあります。悪用の影響は次のとおりです:

影響範囲

現在影響を受ける Linux カーネル バージョン:

Linux カーネル

修正案

1. パッチ修復リンク:

2. Linux カーネルを最新バージョンにアップグレードします。

参考リンク

https://github.com/torvalds/linux/commit/6994eefb0053799d2e07cd140df6c2ea106c41ee

推奨される関連記事とチュートリアル: サーバーセキュリティチュートリアル

以上がLinux ローカル カーネル権限昇格の脆弱性の概要の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。