Le 10 mars 2024, le co-fondateur d'Ethereum, Vitalik Buterin, a publié le dernier article "Comment hard-fork pour économiser la plupart des fonds des utilisateurs" sur le forum de recherche Ethereum (ethresear.ch) dans un urgence quantique" [1], l'article déclarait : La menace d'attaques informatiques quantiques à laquelle est confronté l'écosystème Ethereum peut être utilisée pour protéger la sécurité des fonds des utilisateurs grâce à des stratégies de fork réparatrices et à une technologie de cryptographie anti-quantique.

Quelles sont exactement les menaces de sécurité quantique pour la blockchain ?

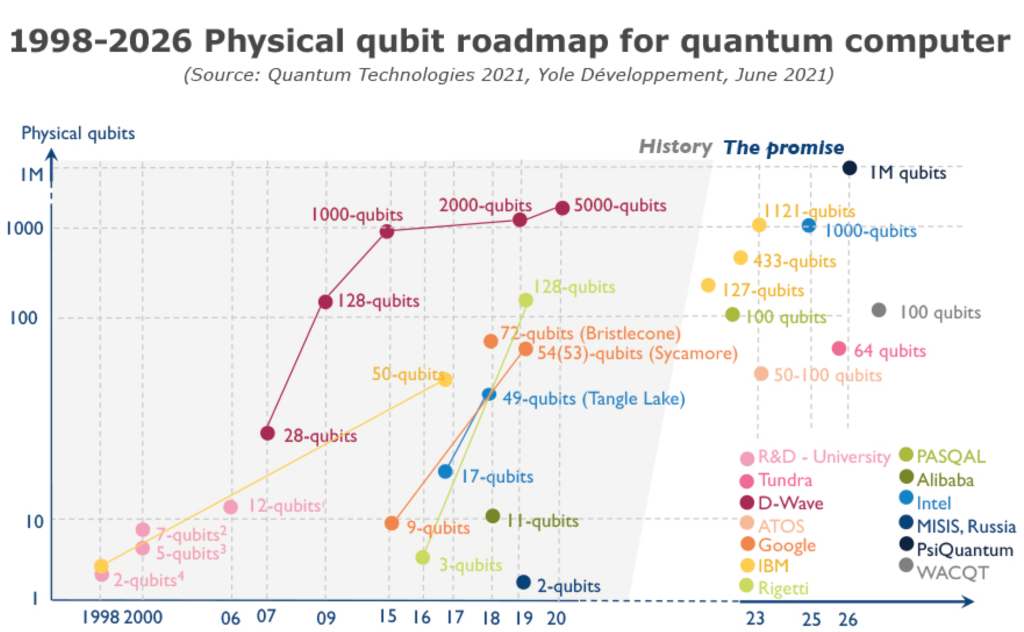

L'informatique quantique [2] est un nouveau modèle informatique qui utilise la mécanique quantique pour contrôler les unités d'information quantiques pour les calculs. Il a été proposé dans les années 1980. Dix ans après la proposition du concept, les ordinateurs quantiques ne sont restés qu'au stade théorique abstrait. Jusqu'au milieu des années 1990, il existait deux algorithmes quantiques : l'algorithme de Shor [3] (qui résout les problèmes difficiles de décomposition de grands nombres et de logarithmes discrets en temps polynomial) et l'algorithme de Grover [4] (qui permet une recherche exhaustive de données non structurées). La proposition d'accélération quadratique a permis à l'informatique quantique de sortir du stade théorique abstrait et d'entrer dans une nouvelle étape de recherche et de développement sur les supports physiques, actuellement appelée ordinateur quantique. La figure ci-dessous montre la feuille de route de développement des qubits physiques des ordinateurs quantiques de 1998 à 2026 :

L'informatique quantique n'est pas une panacée et elle ne résout pas tous les problèmes informatiques. Actuellement, il peut être utilisé dans la simulation (simulation de processus qui se produisent dans la nature, adaptée au génie chimique et biologique), le déchiffrement (casse la plupart des systèmes de cryptographie traditionnels, adaptée à la sécurité des réseaux), l'optimisation (trouver la solution optimale parmi les options réalisables, adaptée à finance, chaîne d'approvisionnement) et d'autres problèmes de domaine spécifiques.

L'application largement répandue actuelle de la blockchain vient du fait qu'elle apporte une nouvelle base de confiance à la collaboration entre les différentes parties requérantes, et cette base de confiance repose sur la garantie de sécurité apportée par la cryptographie sous-jacente :

Can Trusted Identity et confirmation de l'autorité de transaction : établissez l'identité de confiance de l'utilisateur sur la base de paires de clés publiques et privées asymétriques, et gérez les informations d'identité de manière unifiée. La propriété des actifs numériques est confirmée par des signatures numériques, et le détenteur de la clé privée avec une signature valide est effectivement propriétaire de l'actif.

Consensus de base et sécurité opérationnelle : créez un mécanisme de consensus basé sur des technologies cryptographiques modernes telles que des fonctions de hachage, des signatures de seuil et des fonctions aléatoires vérifiables pour garantir la sécurité du mécanisme de consensus.

Protection de la vie privée et partage sécurisé : créez une solution de protection de la vie privée basée sur des technologies cryptographiques riches en fonctionnalités telles que la preuve de connaissance nulle, le calcul multipartite sécurisé et entièrement homomorphique pour obtenir un partage sécurisé des données sur la blockchain.

Applications de supervision et de conformité contrôlables : intégrez et déployez des technologies cryptographiques telles que les signatures en anneau, les schémas de cryptographie homomorphe, les adresses cachées et le partage de secrets pour assurer la supervision sécurisée des transactions blockchain.

L'utilisation de la cryptographie à clé publique peut être grossièrement divisée en : le mécanisme de signature numérique utilisé pour empêcher la falsification des transactions sur la chaîne et le protocole de transmission sécurisé utilisé pour la communication entre les nœuds. Affectée par l'algorithme Shor, la sécurité de la cryptographie à clé publique ci-dessus ne peut pas être efficacement garantie. Tout en considérant le temps qu'il faudrait pour mettre en œuvre à grande échelle des ordinateurs quantiques dédiés au décryptage de code, il est également important de considérer combien de temps les données stockées sur la blockchain doivent être conservées et combien de temps il faudra pour que les systèmes de blockchain existants soient mis en œuvre à grande échelle. être mis à niveau vers des niveaux de sécurité quantique. Si la somme de ces deux dernières fois est supérieure à la première, alors les données de la blockchain seront soumises à de graves menaces de sécurité apportées par l'informatique quantique.

Compte tenu de la situation actuelle d'augmentation de la puissance de calcul provoquée par le développement rapide de l'informatique quantique, il existe actuellement deux principales approches techniques permettant de faire face efficacement aux risques de sécurité :

La cryptographie post-quantique basée sur de nouveaux problèmes mathématiques sans utilisation d'équipement physique [ 5] Parcours technique

Cryptographie quantique basée sur des principes physiques à l'aide d'un équipement physique spécial [6] Parcours technique ;

Compte tenu de divers facteurs tels que la vérification de la mise en œuvre et d'autres facteurs, afin d'assurer la sécurité de la blockchain dans l'évolution à long terme, et sous réserve d'être compatible avec la sécurité des mots de passe existants, nous pouvons envisager déployer la blockchain à l'avance grâce à la migration de la cryptographie post-quantique. Mise à niveau vers le niveau de sécurité quantique. Idéalement, la mise à niveau de l'algorithme cryptographique à clé publique utilisé par la blockchain existante vers un algorithme cryptographique post-quantique à sécurité quantique devrait satisfaire autant que possible les caractéristiques suivantes :

La clé est petite et la signature est courte : Chaque utilisateur sur la blockchain Chaque transaction contiendra des informations de signature, et la clé publique permettant de vérifier toute transaction est également stockée sur la chaîne. Si la taille de la clé et de la signature est trop grande, cela augmentera considérablement les coûts de stockage et les frais de communication de la blockchain.

Haute efficacité de calcul : le nombre de transactions pouvant être traitées au cours de chaque période pendant laquelle la blockchain est utilisée. L'exécution est en grande partie liée au temps d'exécution de l'algorithme, en particulier à l'algorithme de vérification de signature. L'efficacité de calcul plus rapide de l'algorithme peut mieux prendre en charge les applications blockchain hautes performances.

La cryptographie post-quantique, en une phrase, est la première génération d'algorithmes cryptographiques capables de résister aux attaques informatiques quantiques sur les algorithmes cryptographiques existants :

Orienté vers le public systèmes de cryptographie à clé ;

Dépend de nouveaux problèmes mathématiques ;

Ne nécessite pas de support d'équipement spécial ;

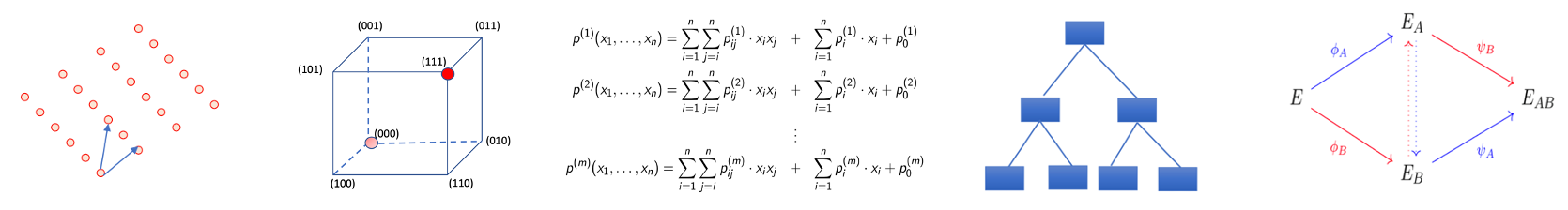

Il existe actuellement cinq voies principales de technologie de construction, comme le montre la figure ci-dessous : de gauche à droite, il s'agit du treillis, de l'encodage, de la multivariable, du hachage et de l'homologie :

Treillis : basé sur le treillis Difficile. des questions.

Encodage : basé sur la difficulté de décodage.

Multivariable : basé sur le caractère intraitable des groupes polynomiaux quadratiques multivariés sur des champs finis.

Hash : Résistance aux collisions basée sur la fonction de hachage.

Même origine : marche pseudo-aléatoire basée sur des courbes elliptiques super singulières.

La nouvelle génération d'algorithmes cryptographiques passera naturellement par la mise en place d'un système cryptographique standard. La chose la plus remarquable à propos des normes de cryptographie post-quantique est : le projet de normalisation de la cryptographie post-quantique du National Institute of Standards and Technology (NTST) [7], qui a été lancé en 2016 et est maintenant pratiquement entré dans la fin de la formulation de normalisation de la cryptographie post-quantique. En repensant à ce calendrier de normalisation de près de dix ans, le NIST a officiellement annoncé quatre algorithmes candidats aux normes de cryptographie post-quantique [8] sur :

Le 5 juillet 2022 :

Cryptage à clé publique/encapsulation de clé : CRYSTALS -KYBER ;

Signature numérique : CRYSTALS-Dilithium, FALCON ; SPHINCS+ ;

Parmi eux, CRYSTALS-KYBER, CRYSTALS-Dilithium et FALCON sont tous des algorithmes cryptographiques en réseau, mais les fondements de sécurité des trois sont différents. est basé sur le problème difficile MLWE du réseau modulaire, Dilithium est basé sur le problème difficile de MLWE et MSIS du réseau modulaire, et FALCON est basé sur le problème difficile SIS du réseau NTRU. De plus, SPHINCS+ est un algorithme de signature de hachage sans état ;

Le 24 août 2023, CRYSTALS-KYBER, CRYSTALS-Dilithium et SPHINCS+ ont été formés respectivement dans les ébauches de normes FIPS203, FIPS 204 et FIPS205 [9] Le projet de norme FALCON sera également annoncé en 2024.

Il n'est pas difficile de constater que la plupart des algorithmes standards actuellement sélectionnés par le NIST sont basés sur la voie technique de la cryptographie en réseau. Mais le NIST ne met pas les œufs dans le même panier. Ils recherchent également activement diverses options autres que la construction en treillis : tout en annonçant quatre algorithmes standards en 2022, ils ont également annoncé le lancement de la quatrième série d’algorithmes standards de cryptographie post-quantique. Travail, ce cycle se concentre sur les algorithmes de cryptage/encapsulation de clé publique, et les algorithmes sélectionnés ne sont pas basés sur une structure en treillis. En outre, un nouveau cycle de sollicitation pour les algorithmes de signature numérique a également été lancé. Ce cycle de sollicitation est mené indépendamment du quatrième cycle d'évaluation et vise à enrichir le portefeuille d'algorithmes de signature post-quantique. Il se concentre donc davantage sur la structure. Algorithmes basés sur un réseau dont la structure d'algorithme est différente. Une nouvelle proposition avec une petite taille de signature d'algorithme et une vitesse de vérification rapide.

En plus de la norme NIST, l'Organisation internationale de normalisation de l'Internet (IETF) a standardisé l'algorithme de signature de hachage avec état XMSS sous le nom de RFC 8391[10] et LMS sous le nom de RFC 8554[11] en 2018 et 2019 respectivement, et ils ont été acceptés par le NIST.

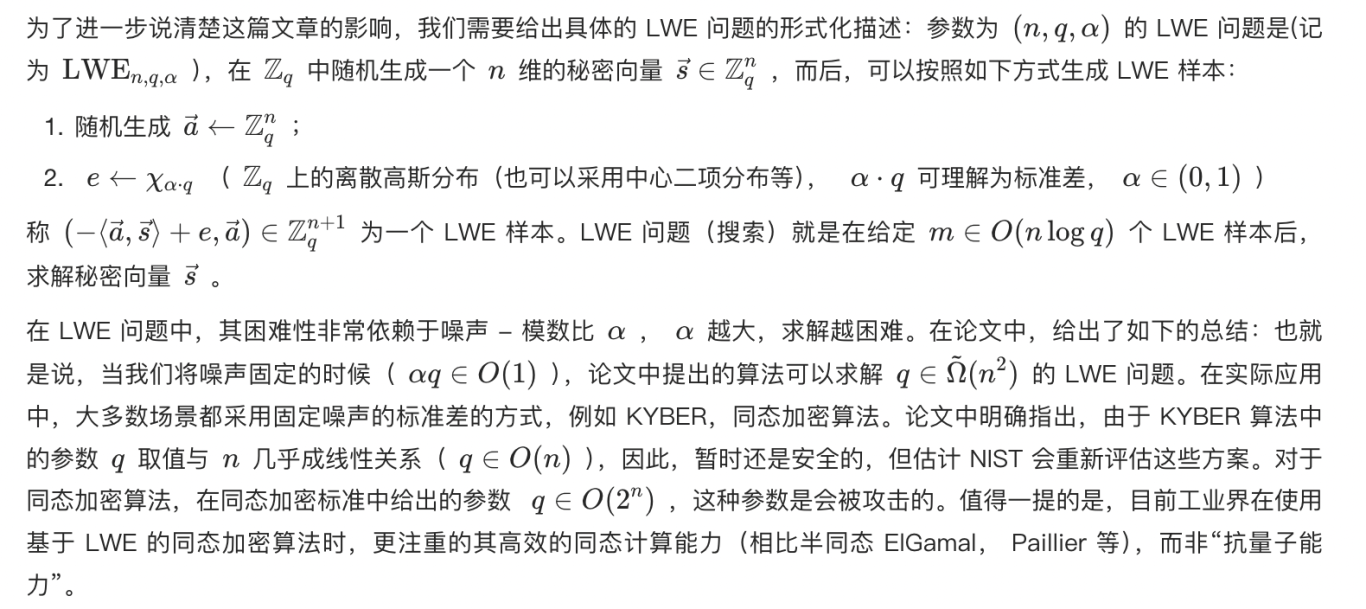

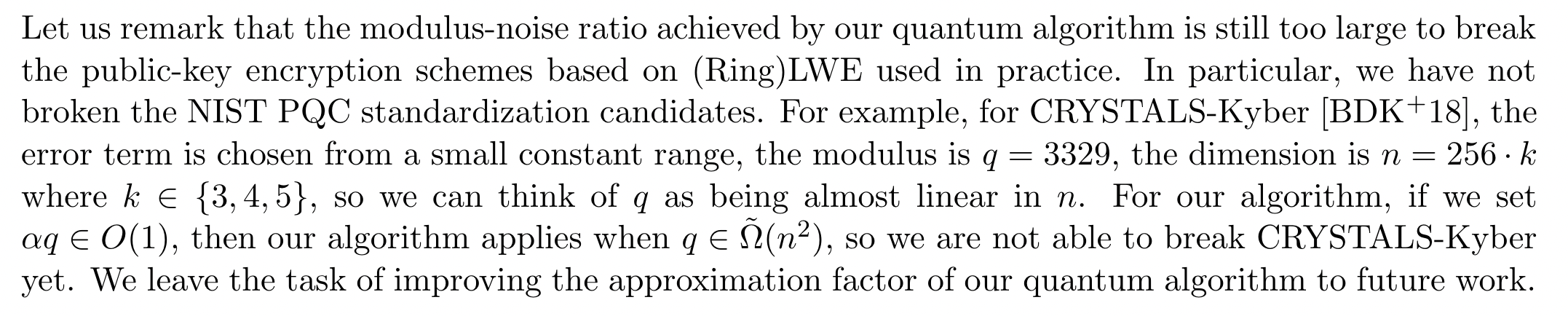

Le 10 avril 2024, l'article de l'enseignant Chen Yilei "Algorithmes quantiques pour les problèmes de treillis" [12] sur eprint a fait sensation dans le monde académique. L'article propose un algorithme quantique en temps polynomial pour résoudre des problèmes difficiles sur des réseaux. Cet algorithme a un grand impact sur de nombreux schémas cryptographiques basés sur des problèmes difficiles sur des réseaux et peut empêcher de nombreux algorithmes de résister aux attaques informatiques quantiques. Par exemple, l'algorithme de chiffrement homomorphe actuellement largement utilisé basé sur l'hypothèse LWE. L’exactitude de l’algorithme présenté dans l’article n’est pas encore connue.

La difficulté du problème LWE a été démontrée rigoureusement par Oded Regev dans l'article « Sur les réseaux, l'apprentissage avec des erreurs, les codes linéaires aléatoires et la cryptographie » [13]. la difficulté est réduite au problème d'échantillonnage gaussien discret sur le réseau, et le problème d'échantillonnage gaussien discret peut être facilement réduit à des problèmes classiques tels que GapSVP, SIVP (bien sûr, chaque problème spécifique a ses paramètres spécifiques, qui sont ignorés ici). Montrer que les problèmes LWE sont plus difficiles que ces problèmes de réseau classiques. Après que la difficulté du problème LWE ait été strictement réduite, en raison de sa structure simple, un grand nombre de schémas cryptographiques basés sur LWE ont suivi, couvrant les primitives cryptographiques de base telles que le cryptage (homomorphe), les signatures et les échanges de clés. primitives cryptographiques avancées telles que le cryptage basé sur l'identité et le cryptage des attributs. Parmi eux, ceux qui sont largement utilisés dans l'industrie sont principalement le cryptage entièrement homomorphique et les algorithmes standards post-quantiques (KYBER, Dilithium, etc.) annoncés par le NIST mentionnés ci-dessus.

Après que l'article ait été rendu public, il a provoqué un grand émoi dans la communauté universitaire et déclenché des discussions parmi de nombreux professionnels. Cependant, en raison de l'extrême difficulté de compréhension de l'article, il se peut qu'il y ait moins de 5 chercheurs dans le monde capables de comprendre pleinement le contenu de l'article, et cela peut prendre 1 à 2 ans pour vérifier pleinement l'exactitude de l'article. À l'heure actuelle, de nombreuses personnes ont exprimé des opinions pertinentes sur certains forums, comptes publics, Zhihu et d'autres plateformes. Tout le monde analyse l'impact si l'algorithme du document est correct. Quant à l'exactitude de l'algorithme du document, le problème est résolu. pas encore été. On peut tirer des conclusions. Parmi eux, le célèbre cryptographe N. P. Smart a publié un article de blog « Implications of the Proposed Quantum Attack on LWE » [14], qui détaille l'impact de cette attaque et quelques opinions, qui se résument comme suit :

Cet article a L’examen par les pairs, même s’il s’avère exact, repose sur les ordinateurs quantiques, donc tant que les ordinateurs quantiques ne seront pas encore disponibles, il n’aura aucun impact sur les schémas cryptographiques actuellement utilisés.

D'après les résultats donnés dans l'article : il est toujours impossible de casser les algorithmes standardisés Kyber et Dilithium précédemment donnés par le NIST, mais le NIST pourrait réévaluer les paramètres de ces algorithmes.

Pour les algorithmes de chiffrement homomorphes RLWE couramment utilisés, tels que BFV/CKKS/BGV, ces algorithmes entrent dans les capacités d'attaque de cet article. Cependant, que ce soit du point de vue du monde universitaire ou de l'industrie, « l'homomorphisme » de la technologie de cryptage homomorphe est plus attrayant que sa « résistance quantique », et peu de gens utiliseront RLWE à la recherche d'une « résistance quantique de pointe ». Les algorithmes de chiffrement, comme les schémas cryptographiques basés sur des courbes elliptiques, reposent sur le problème difficile du logarithme discret, et des algorithmes quantiques pour résoudre ce problème ont été proposés très tôt, mais le monde universitaire et l'industrie étudient et utilisent encore ces schémas.

Dernières nouvelles : Il y a un problème avec le calcul de la thèse du professeur Chen, et l'alarme du mot de passe du réseau a été temporairement levée.

[1] https://ethresear.ch/t/how-to-hard-fork-to-save-most-users-funds-in-a-quantum-emergency/18901/ 9

[2] Benioff P. L'ordinateur en tant que système physique : un modèle hamiltonien microscopique de mécanique quantique représenté par les machines de Turing[J]. 3] Shor P W. Algorithmes pour le calcul quantique : logarithmes discrets et factorisation[C]//Actes du 35e symposium annuel sur les fondements de l'informatique Ieee, 1994 : 124-134.

[4] Grover L K. Un quantum rapide. algorithme mécanique pour la recherche dans les bases de données[C]//Actes du vingt-huitième symposium annuel de l'ACM sur la théorie de l'informatique.

[5] Bernstein, D.J. (2009). : Bernstein, D.J., Buchmann, J., Dahmen, E. (éd.) Cryptographie post-quantique Springer, Berlin, Heidelberg.

[6] Gisin N, Ribordy G, Tittel W, et al. . Revues de physique moderne, 2002, 74(1) : 145.

[7]

https://csrc.nist.gov/Projects/post-quantum-cryptography/post-quantum-cryptography-standardization[ 8]

https://csrc.nist.gov/News/2022/pqc-candidates-to-be-standardized-and-round-4[9]

https://csrc.nist.gov/News /2023/trois-projets-fips-pour-la-cryptographie-post-quantique[10] Huelsing, A., Butin, D., Gazdag, S., Rijneveld, J. et A. Mohaisen, "XMSS : Schéma de signature Merkle étendu", RFC 8391, DOI 10.17487/RFC8391, mai 2018, https://www.rfc-editor.org/info/rfc8391

>.[11] McGrew, D., Curcio , M. et S. Fluhrer, "Signatures basées sur le hachage Leighton-Micali", RFC 8554, DOI 10.17487/RFC8554, avril 2019, https://www.rfc-editor.org/info/rfc8554

> ;.[12] Chen Y. Algorithmes quantiques pour les problèmes de réseau[J]. Cryptology ePrint Archive, 2024.

[13] Regev O. Sur les réseaux, l'apprentissage avec des erreurs, les codes linéaires aléatoires et la cryptographie[J]. Journal of the ACM (JACM), 2009, 56(6): 1-40.

[14]

https://nigelsmart.github.io/LWE.htmlCet article a été rédigé par l'équipe ZAN ( Compte X @ Co-écrit par Dongni et Jiaxing de zan_team).

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!