L'éditeur PHP Zimo vous présente une boîte à outils pratique - la boîte à outils micro-pe. Cette boîte à outils convient à l'installation du système Ghowin7 et peut fournir une série de fonctions et d'outils puissants pour aider les utilisateurs à installer, entretenir et réparer le système. De plus, la boîte à outils micro-pe dispose également d'une conception d'interface simple et facile à utiliser, simple et pratique à utiliser, permettant aux utilisateurs d'installer et de maintenir facilement le système et d'améliorer l'efficacité du travail. Si vous souhaitez installer le système Ghowin7, autant essayer la boîte à outils micrope, je pense qu'elle vous apportera une meilleure expérience !

En 2011, Marc Andreessen, pionnier de la technologie Internet, déclarait que les logiciels dévoraient le monde. Cette phrase signifie que l’innovation industrielle basée sur les logiciels bouleverse les modèles commerciaux traditionnels et favorise la connectivité numérique dans l’économie mondiale. Avec le développement rapide d’Internet, la transformation numérique est devenue une stratégie importante pour chaque entreprise. Cependant, le développement de logiciels modernes implique une collaboration entre plusieurs parties, et de nombreuses applications s'appuient sur du code open source ou des composants tiers. Les problèmes de sécurité des logiciels open source en amont seront transmis aux applications en aval et amplifiés, entraînant potentiellement de graves risques de sécurité et des pertes commerciales pour les entreprises. Par conséquent, garantir la sécurité et la fiabilité des logiciels devient essentiel. Les entreprises doivent prendre des mesures pour évaluer et gérer les risques dans la chaîne d'approvisionnement des logiciels et adopter des pratiques de développement sécurisées pour garantir la sécurité de leurs applications. En outre, l’établissement de partenariats et le partage d’informations sont également essentiels pour réduire les risques de sécurité. En renforçant les mesures de sécurité logicielle, les entreprises peuvent profiter pleinement des opportunités de la transformation numérique sans se soucier des menaces potentielles causées par les problèmes de sécurité.

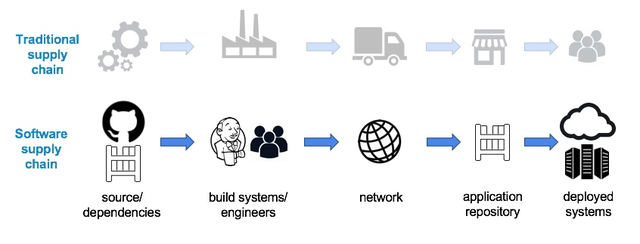

Le processus de production de logiciels présente de nombreuses similitudes avec la fabrication traditionnelle. Les fabricants de logiciels combineront leur propre code commercial développé avec des composants tiers pour former un produit logiciel complet. Ce processus est similaire au processus d'assemblage dans la fabrication traditionnelle, combinant des composants individuels dans un produit logiciel déployable. Ce processus est appelé « chaîne d'approvisionnement logicielle ». L'objectif de la sécurité de la chaîne d'approvisionnement logicielle est de garantir que l'ensemble du cycle de vie du logiciel, du développement au déploiement, est sûr et fiable.

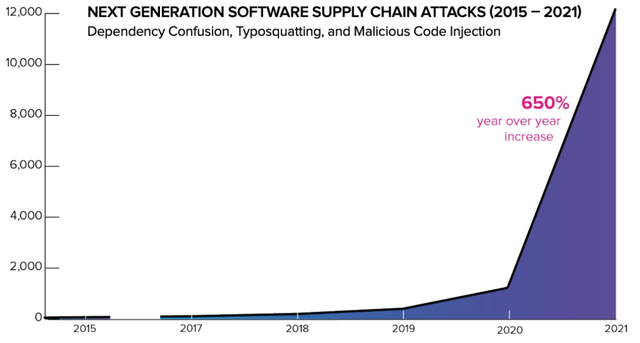

Dans le rapport d'enquête 2021 sur l'état de la chaîne d'approvisionnement logicielle de Sonatypes, les attaques contre la chaîne d'approvisionnement logicielle ont augmenté de 650 % en 2021.

Actuellement, la sécurité de la chaîne d'approvisionnement logicielle a attiré une grande attention de la part de l'industrie. De nombreux pays ont promulgué des politiques et réglementations pertinentes pour guider la gestion de la sécurité de leur chaîne d’approvisionnement et améliorer la résilience de la chaîne d’approvisionnement. L'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) et l'Institut national américain des normes et technologies (NIST) ont publié conjointement un rapport intitulé « Prévenir les attaques de la chaîne d'approvisionnement logicielle » en avril 2021. C'est la première fois que la chaîne d'approvisionnement logicielle est Il est clairement défini et fournit des informations sur les attaques de la chaîne d'approvisionnement logicielle, les risques associés et les mesures d'atténuation. Cette décision renforce encore l’accent mis sur la sécurité de la chaîne d’approvisionnement logicielle et les mesures de protection en la matière.

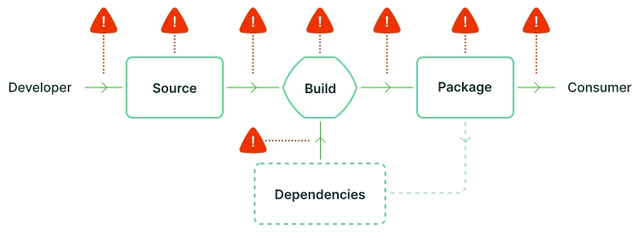

Google a également proposé des niveaux de chaîne d'approvisionnement pour les artefacts logiciels - Niveaux de chaîne d'approvisionnement pour les artefacts logiciels, appelés SLSA. SLSA est une version open source du processus de sécurité interne de Google mis en œuvre depuis de nombreuses années. Elle fournit un cadre de sécurité et un ensemble de bonnes pratiques pour prévenir les menaces de sécurité causées par la falsification du code source, les vulnérabilités des composants tiers et les intrusions dans l'entrepôt de produits. .

Le fondement de la sécurité de la chaîne d'approvisionnement logicielle est la transparence. Ce n'est qu'en comprenant comment une application est construite à partir du code et des composants dépendants que nous pouvons gérer efficacement les risques de sécurité des applications. Dans le « Décret exécutif sur l'amélioration de la cybersécurité nationale » publié par les États-Unis en 2021, il est spécifiquement exigé que les logiciels gouvernementaux incluent une nomenclature logicielle lisible par machine (SBOM). Un SBOM est un enregistrement formel contenant des détails et des relations dans la chaîne d'approvisionnement des différents composants utilisés pour créer un logiciel.

Conformément aux exigences du décret 14028, la National Telecommunications and Information Administration (NITA) des États-Unis a publié les « Éléments minimum du SBOM » le 12 juillet 2021. Ce document est fourni aux organisations et aux fabricants de divers outils de développement. Une référence au format de données SBOM. Dans la nouvelle génération d'outils de développement logiciel, de plus en plus de logiciels prennent en charge SBOM.

Prenons un exemple d'application de serveur HTTP Golang comme exemple pour en savoir plus sur le concept et l'utilisation de SBOM.

$ git clone https://github.com/denverdino/secure-supply-chain-sample$ cd secure-supply-chain-sample$ go build .

Les développeurs familiers avec le langage Go doivent être très familiers avec le concept des modules go. Les modules dont dépend l'application sont déclarés via le fichier go.mod. La commande go mod Tidy peut être utilisée pour mettre à jour le fichier go.mod et « verrouiller » les modules dépendants et les informations de version, ce qui améliore considérablement la certitude, la reproductibilité et la vérifiabilité de la construction. Afin de garantir que des tiers ne puissent pas altérer les versions des modules dépendants, la valeur de hachage cryptographique de chaque dépendance de module est enregistrée dans le fichier go.sum. Lorsque la commande go est utilisée pour télécharger le code du module en local, sa valeur de hachage sera calculée. Si le résultat du calcul ne correspond pas aux données enregistrées dans go.sum, cela signifie qu'il existe un risque de falsification. Pour aller plus loin, Google exploite un service de base de données de vérification du module Go, qui enregistre les hachages cryptographiques des versions du module Go, améliorant ainsi encore la sécurité de l'infrastructure Go.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Introduction aux touches de raccourci de capture d'écran dans le système Windows 7

Introduction aux touches de raccourci de capture d'écran dans le système Windows 7

Solution au problème selon lequel le système Win7 ne peut pas démarrer

Solution au problème selon lequel le système Win7 ne peut pas démarrer

Comment réparer le système Win7 s'il est endommagé et ne peut pas être démarré

Comment réparer le système Win7 s'il est endommagé et ne peut pas être démarré

Solution à l'absence de son dans le système Win7

Solution à l'absence de son dans le système Win7

Processus détaillé de mise à niveau du système Win7 vers le système Win10

Processus détaillé de mise à niveau du système Win7 vers le système Win10

Le processus spécifique de connexion au wifi dans le système win7

Le processus spécifique de connexion au wifi dans le système win7

Comment exporter Word à l'aide de PowerDesigner

Comment exporter Word à l'aide de PowerDesigner

Échec de la routine d'initialisation de la bibliothèque de liens dynamiques

Échec de la routine d'initialisation de la bibliothèque de liens dynamiques