Vajra est un cadre de test d'intrusion Web automatisé qui aide les chercheurs en sécurité à automatiser les tâches de reconnaissance ennuyeuses et à cibler plusieurs cibles lors des tests d'intrusion d'applications Web. Même analyse. Vajra est hautement personnalisable, permettant aux chercheurs de personnaliser la portée de l'analyse. Nous n'avons pas besoin d'effectuer toutes les analyses sur la cible. Nous pouvons choisir les tâches d'analyse à effectuer en fonction de nos propres besoins, ce qui peut minimiser le trafic de communication inutile et générer l'analyse. résultats vers CouchDB.

Vajra utilise les outils open source les plus courants, qui sont des outils que de nombreux chercheurs en sécurité utilisent lors des tests de sécurité. Vajra effectue toutes les tâches via un navigateur Web et fournit une interface utilisateur facile à utiliser et un cadre fonctionnel convivial pour les débutants.

Comme nous le savons tous, l'analyse des données à partir des résultats d'analyse est très importante dans le processus de test d'intrusion uniquement lorsque vous pouvez intégrer votre Lorsque nous visualisons les données. , nous essaierons de trouver autant d’informations précieuses que possible.

Actuellement, les développeurs de Vajra ont ajouté 27 fonctionnalités uniques au programme de bug bounty, avec davantage de support qui sera ajouté ultérieurement.

Effectuez des analyses hautement ciblées

Exécutez plusieurs tâches d'analyse en parallèle

#🎜 🎜# ; Les tâches de numérisation peuvent être hautement personnalisées en fonction des besoins de l'utilisateur ; Interface utilisateur Web absolument conviviale pour les débutants Vitesse de numérisation rapide (analyse asynchrone) ; Exportez les résultats au format CSV ou copiez-les directement dans le presse-papiers Prise en charge des notifications TelegramQue peut faire Vajra ?

Analyse de prise de contrôle de sous-domaine ; Analyse de port ; 🎜🎜#Découverte de l'hôte;Analyse des paramètres de l'hôte;Surveillance des sous-domaines 7x24 heures;Surveillance JavaScript 7x24 heures;#🎜 🎜##🎜 🎜#Effectuer une analyse de modèles à l'aide de Nuclei ;Fuzz tester les points de terminaison pour découvrir les nœuds cachés ou les fichiers critiques (par exemple .env);Extraire JavaScript#🎜🎜 # Utilisez des dictionnaires générés personnalisés pour les tests fuzz ;

Extraire les données sensibles telles que les clés API et le JavaScript caché

Détecter les liens invalides

Filtrer les nœuds ; basé sur l'expansion ; #

analyse CRLF ; 403 contourner Trouver les paramètres cachés ; #🎜🎜 Requête de recherche #Shodan ; Extraire les nœuds cachés de JavaScript ; Créer des listes de mots personnalisées basées sur des cibles Analyse des vulnérabilités ; 🎜 🎜#CVE scan ; -Compose run

Tout d'abord, nous devons utiliser la commande suivante pour cloner le code source du projet localement :

$ git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git # sudo su (root access is required) # cd vajra/tools/ && chmod +x * # cd ../ # nano .env (Update username, password, and JWT Secret) # cd ./install # chmod +x ./install.sh # ./install.shCopier après la connexionEnsuite, modifiez le fichier de configuration, ajouter des jetons API, etc. Exécutez ensuite la commande suivante :

git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.gitCopier après la connexionSi vous souhaitez modifier et mettre à jour le fichier, vous devez réexécuter la commande suivante :

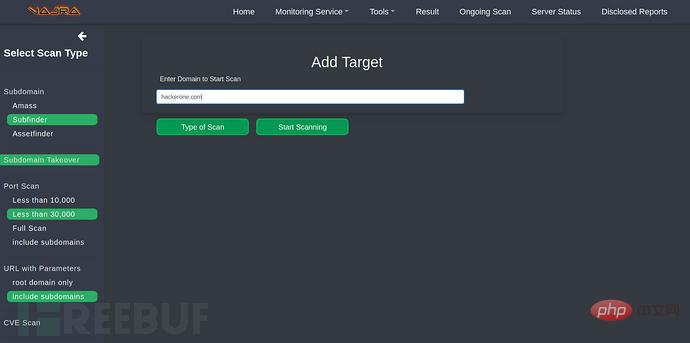

docker-compose upCopier après la connexionExemple d'utilisation de l'outil

#🎜 🎜#Analyse complète :

Résultat de l'analyse : #🎜 🎜# Analyse de sous-domaine :

#🎜 🎜 # Surveillance des sous-domaines :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment copier un tableau Excel pour lui donner la même taille que l'original

Comment copier un tableau Excel pour lui donner la même taille que l'original

Comment utiliser le commutateur Java

Comment utiliser le commutateur Java

Comment lire des fichiers texte en HTML

Comment lire des fichiers texte en HTML

jquery valider

jquery valider

Utilisation des éléments en python

Utilisation des éléments en python

Comment résoudre l'erreur http 503

Comment résoudre l'erreur http 503

Introduction à la relation entre php et front-end

Introduction à la relation entre php et front-end

Introduction aux utilisations de la programmation Python

Introduction aux utilisations de la programmation Python