1、被污染的内存分配

C 语言的内存分配函数包括 malloc( )、 kmalloc 、 smalloc()、 xmalloc()、realloc()、 calloc()、 GlobalAlloc()、 HeapAlloc()等等,以 malloc()为例, malloc () 函数的原型为:malloc()、 kmalloc 、 smalloc()、 xmalloc()、realloc()、 calloc()、 GlobalAlloc()、 HeapAlloc()等等,以 malloc()为例, malloc() 函数的原型为:

extern void*malloc (unsignedintnum_bytes);

malloc() 函数分配了 num_bytes

extern void*malloc (unsignedintnum_bytes);

malloc () pour num_bytes度的整数来自于可能被污染的不可信源时,如果没有对外部输入的数据进行有效判断,会导致超大的内存分配。其中可能被污染的不可信源包括:命令行参数、配置文件、网络通讯、数据库、被污染的内存分配的危害

直接将被污染的数据作为内存分配函数长度参数,如传入了一个极大的整数值,程序就会相应的分配一块极大的内存,从而导致系统极大的内存开销,甚至导致拒绝服务攻击。

CVE中也有一些与之相关的漏洞信息,从2018年1月至2019年3月,CVE中就有4条相关漏洞信息。漏洞信息如下:#🎜 🎜#

CVE | 概述#🎜🎜 ##🎜 🎜# |

CVE-2018-6869

ZZIPlib 0.13.68 par zzip/zip.c ip_parse_root_directory' Il s'agit d'un système zippé.溃)。 |

| CVE-2018-5783# 🎜🎜#

PoDoFo 0.9.5 est basé sur base/PdfVecObjects.h et est 'PoDoFo::PdfVecObjects::Reserve'.可借助特制的pdf文件利用该漏洞造成拒绝服务

|

CVE-2018-5296 |

PoDoFo 0.9.5 version Utiliser base/PdfParser.cpp Il s'agit de 'PdfParser::ReadXRefSubsection'.助特制的pdf文件利用该漏洞造成拒绝服务。

| #🎜 🎜# |

3. Exemple de code

Les exemples utilisés dans cette section font référence aux exemples de code fournis par CWE-789 : Allocation de mémoire non contrôlée (http://cwe.mitre.org/data/definitions/789.html), et les exemples sont La fonction GetUntrustedInt() est définie. GetUntrustedInt() 函数进行了定义。

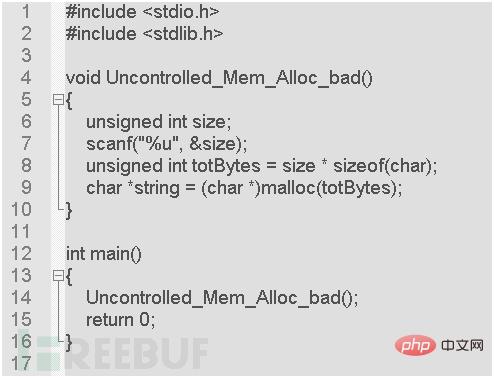

3.1缺陷代码

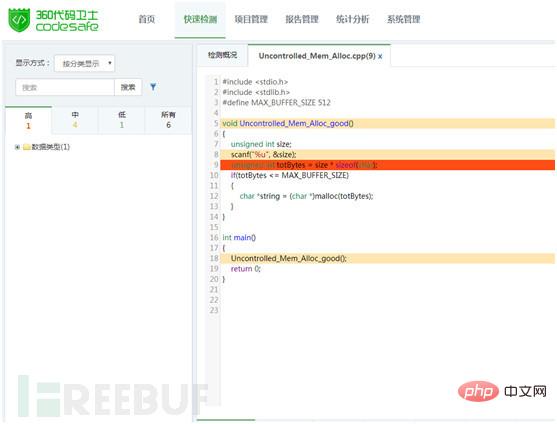

在上述示例代码中,在第9行使用 malloc() 函数进行长度为 totBytes 字节的内存分配,通过跟踪路径可以看出, totBytes 在第6行通过 size*sizeof(char); 计算结果进行赋值,而 size 的值是第7行使用 scanf() 函数获取的用户键盘输入,为被污染的数据源,从而导致内存分配长度 totBytes 被污染,存在“被污染的内存分配”问题。

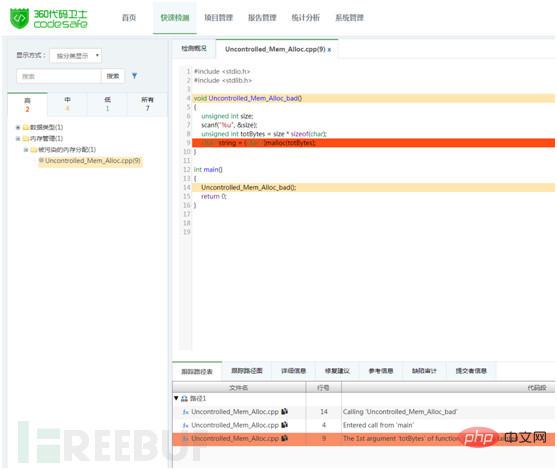

使用360代码卫士对上述示例代码进行检测,可以检出“被污染的内存分配”缺陷,显示等级为高。如图1所示:

图1:被污染的内存分配的检测示例

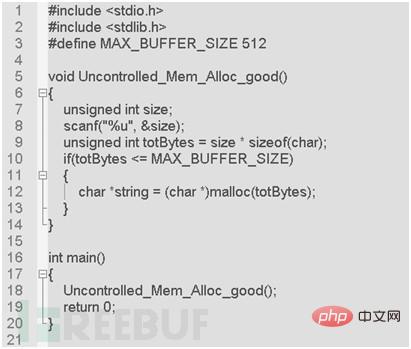

3.2 修复代码

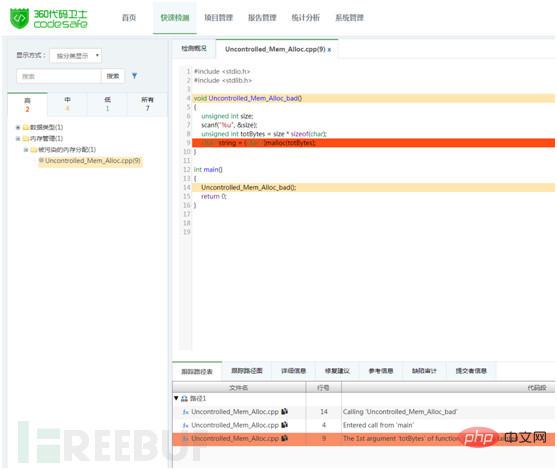

在上述修复代码中,虽然 totBytes 的来源为被污染的数据,但在第10行对 totBytes

Code défaut 3.1

Dans l'exemple de code ci-dessus, la fonction malloc() est utilisée en ligne 9 pour effectuer une longueur de totBytes Octets d'allocation de mémoire, comme on peut le voir en traçant le chemin, totBytes code> est à la ligne 6 attribue la valeur via le résultat du calcul de <code class="prettyprint code-in-text Prettyprinted">size*sizeof(char);, tandis que size est la saisie au clavier de l'utilisateur obtenue à l'aide de la fonction <code class="prettyprint code-in-text Prettyprinted">scanf() à la ligne 7, qui est un source de données contaminée, ce qui entraîne que la longueur d'allocation de mémoire totBytes est entachée et présente un problème d'"allocation de mémoire entachée".

Utilisez 360 Code Guard pour détecter l'exemple de code ci-dessus. Vous pouvez détecter le défaut "d'allocation de mémoire polluée" et le niveau d'affichage est élevé. Comme le montre la figure 1 :

Figure 1 : Exemple de détection d'allocation de mémoire contaminée

Figure 1 : Exemple de détection d'allocation de mémoire contaminée

3.2 Code de réparation

Dans le code de réparation ci-dessus, bien que

Dans le code de réparation ci-dessus, bien que totBytes Le la source de est constituée de données contaminées, mais la longueur de totBytes est effectivement limitée à la ligne 10, évitant ainsi l'allocation de mémoire contaminée. 🎜🎜Utilisez 360 Code Guard pour détecter le code réparé, et vous pourrez voir qu'il n'y a pas de défaut "d'allocation de mémoire polluée". Comme le montre la figure 2 : 🎜🎜🎜🎜🎜🎜Figure 2 : Résultats de détection après réparation🎜🎜🎜4. Comment éviter une allocation de mémoire contaminée🎜🎜🎜 (1) Évitez d'utiliser des données contaminées directement comme paramètre de longueur de la fonction d'allocation de mémoire. , Si cela ne peut être évité, les données contaminées doivent être efficacement restreintes. 🎜🎜🎜 (2) L'utilisation d'outils d'analyse statique du code source peut détecter efficacement de tels problèmes. 🎜

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Nom des variables en langage C

Nom des variables en langage C

Auto-apprentissage pour débutants en langage C sans fondement

Auto-apprentissage pour débutants en langage C sans fondement

Ordre de priorité des opérateurs en langage C

Ordre de priorité des opérateurs en langage C

Structure de données en langage C

Structure de données en langage C

Utilisation des fonctions aléatoires du langage C

Utilisation des fonctions aléatoires du langage C

utilisation du langage c const

utilisation du langage c const

Utilisation de la fonction get en langage C

Utilisation de la fonction get en langage C

méthode d'initialisation du tableau c

méthode d'initialisation du tableau c