Microsoft a publié des informations sur un nouveau malware sur son site Web de sécurité le 12 avril 2022. Le malware, baptisé Tarrask, exploite une vulnérabilité du système de planification des tâches Windows pour échapper à la détection.

Tarrask est utilisé par le groupe de piratage Hafnium, qui a ciblé par le passé les secteurs des télécommunications, des fournisseurs d'accès Internet et des services de données.

Le groupe exploite des vulnérabilités zero-day pour attaquer les systèmes informatiques. Une fois qu'un système est compromis, une vulnérabilité de Windows peut être exploitée pour masquer les traces du malware et rendre la détection plus difficile. Tarrask utilise ce bug pour créer des tâches planifiées cachées afin d'éviter la détection et éventuellement pour la persistance.

Les systèmes et applications utilisent le Planificateur de tâches Windows pour lancer des tâches, telles que la vérification des mises à jour ou l'exécution d'opérations de maintenance. Les applications peuvent ajouter des tâches au Planificateur de tâches, à condition qu'elles s'exécutent avec les autorisations suffisantes. Selon Microsoft, les logiciels malveillants utilisent souvent des tâches pour « maintenir la persistance dans les environnements Windows ».

Les tâches peuvent être analysées en lançant l'outil Planificateur de tâches sous Windows. Tarrask utilise une erreur pour masquer ses tâches et, en utilisant l'option de ligne de commande "schtasks /query", il renvoie une liste des tâches planifiées existantes. Pour éviter toute détection, Tarrask supprime la valeur du descripteur de sécurité de la tâche dans le registre Windows ; cela entraîne la disparition de la tâche du Planificateur de tâches et des outils de ligne de commande. En d’autres termes : une inspection minutieuse de toutes les tâches à l’aide de l’un ou l’autre outil ne révélera pas de tâche malveillante.

Le malware ne supprime pas complètement les informations sur les tâches car ses traces sont toujours enregistrées dans le registre système. Microsoft soupçonne que le groupe de piratage a laissé des données dans le registre pour permettre au malware de persister, ou que le groupe ne savait pas que la tâche « continuerait à s'exécuter » après la suppression du composant SD.

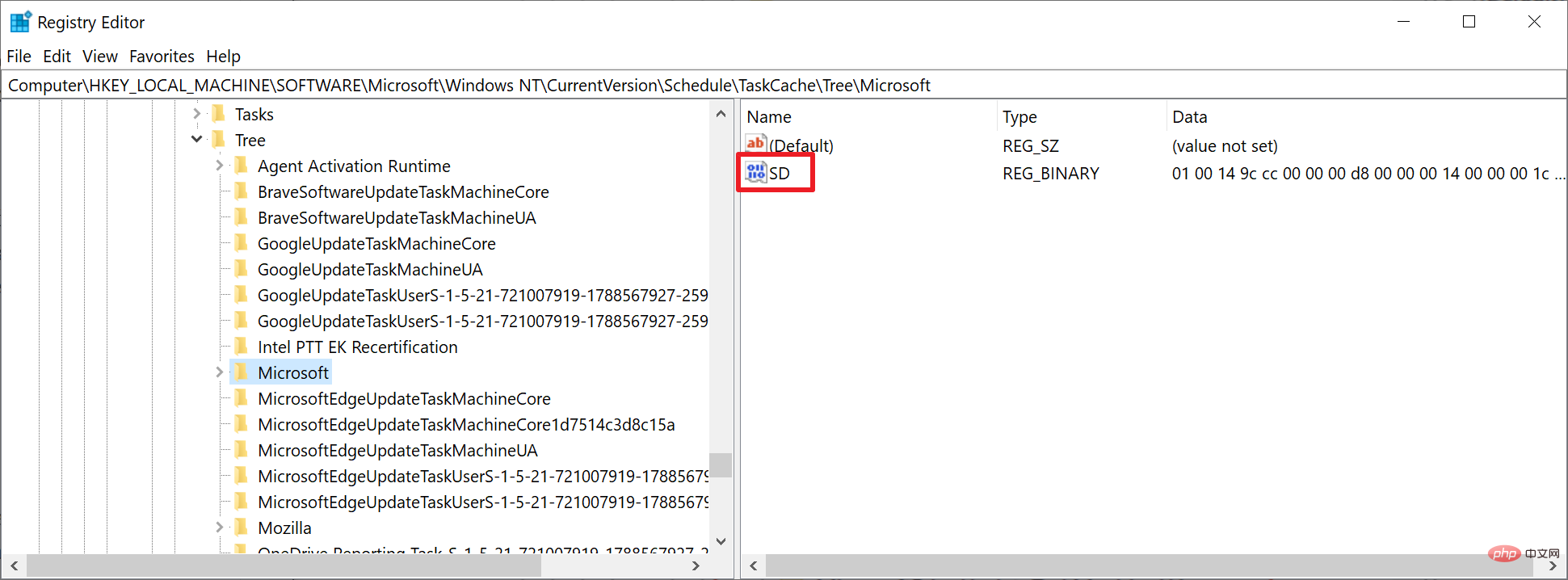

Les administrateurs Windows peuvent analyser les informations sur les tâches planifiées dans le registre système pour déterminer si le système est infecté par le logiciel malveillant Tarrask :

Si une tâche est trouvée sans valeur SD, il s'agit d'une tâche masquée et n'apparaîtra pas dans le planificateur de tâches ou l'utilitaire de ligne de commande. La tâche ne peut pas être supprimée normalement car elle est exécutée dans le contexte de l'utilisateur SYSTEM. Les tentatives de suppression de la tâche échoueront avec un message d’erreur d’accès refusé.

La dernière version de l'application de sécurité Windows Defender de Microsoft a détecté un malware. Microsoft a ajouté un nouvel événement de surveillance à Windows Defender pour détecter les tâches cachées ; celles-ci sont marquées comme Behavior:Win32/ScheduledTaskHide.A puis utilisées par les applications.

Microsoft recommande aux administrateurs système d'adopter les recommandations et directives de sécurité suivantes pour détecter les logiciels malveillants utilisant des vecteurs d'attaque :

Énumérez les ruches de registre de votre environnement Windows, affichez la ruche de registre HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionScheduleTaskCacheTree et identifiez la clé de tâche qui n'a aucune tâche planifiée. avec une valeur SD (descripteur de sécurité). Analysez ces tâches si nécessaire.

Modifiez votre politique d'audit pour identifier les opérations de tâches planifiées en activant la journalisation « TaskOperational » dans Microsoft-Windows-TaskScheduler/Operational. Appliquez les paramètres de stratégie d’audit Microsoft recommandés et adaptés à votre environnement.

Activez et centralisez les journaux du planificateur de tâches suivants. Même si les tâches sont "cachées", ces journaux suivront les événements clés qui leur sont liés, ce qui peut vous amener à découvrir un mécanisme de persistance bien caché

événements dans le journal Security.evtx ID de journal Microsoft-Windows-TaskScheduler/Operational.evtx 4698Les acteurs menaçants de cette campagne utilisent des tâches planifiées cachées pour maintenir l'accès aux actifs critiques exposés sur Internet en rétablissant régulièrement les communications sortantes avec l'infrastructure C&C. Restez vigilant et surveillez les communications sortantes pour détecter tout comportement inhabituel en vous assurant que ces connexions à partir de ces actifs critiques de niveau 0 et de niveau 1 sont surveillées et alertées.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!