Comment fermer xmlrpc.php : 1. Utilisez la commande "rm -rf xmlrpc.php" pour supprimer xmlrpc.php 2. Utilisez la commande mv pour déplacer le fichier xmlrpc.php ; Commande chmod pour désactiver xmlrpc. Toutes les autorisations de php.

L'environnement d'exploitation de cet article : système linux5.9.8, WordPress version 5.4.2, ordinateur DELL G3

Parce que le site WordPress utilisé a modifié le backend L'adresse semble relativement sûre, je n'ai donc pas prêté beaucoup d'attention aux journaux de connexions illégales au site Web.

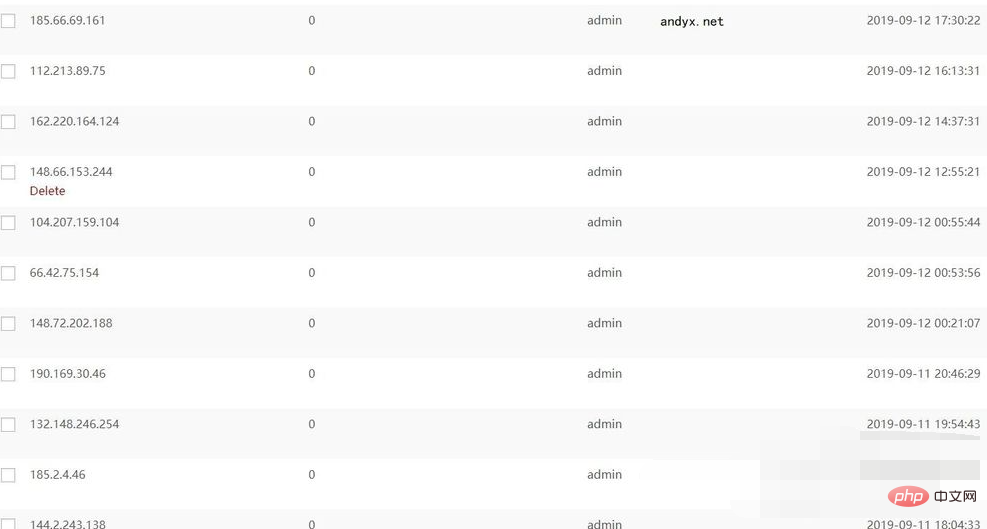

Aujourd'hui, l'alarme du cloud de surveillance a signalé que la mémoire était faible. Après enquête, il a été constaté que le site Web avait été scanné/craqué par force brute. Le journal a montré que le statut de connexion illégale avait actualisé des centaines de pages.

Désactivez le fichier xmlrpc.php de WordPress pour éviter le craquage par force brute

Analyse

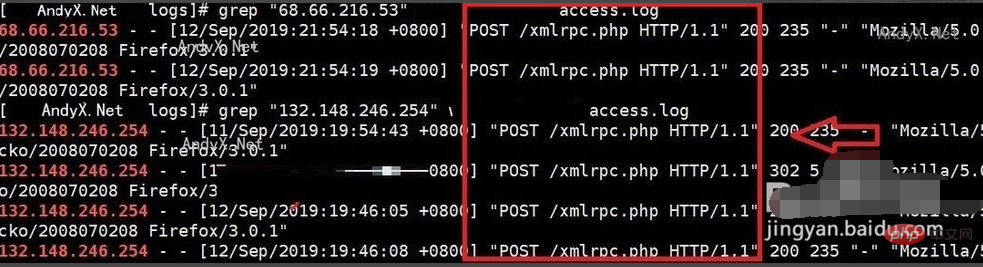

Puisqu'il existe un enregistrement d'échec de connexion, essayez d'abord d'utiliser l'adresse IP pour entrer dans le journal système pour la correspondance. Sélectionnez une adresse IP enregistrée pour la correspondance et exécutez la commande grep :

grep "68.66.216.53" access.log

<🎜. >

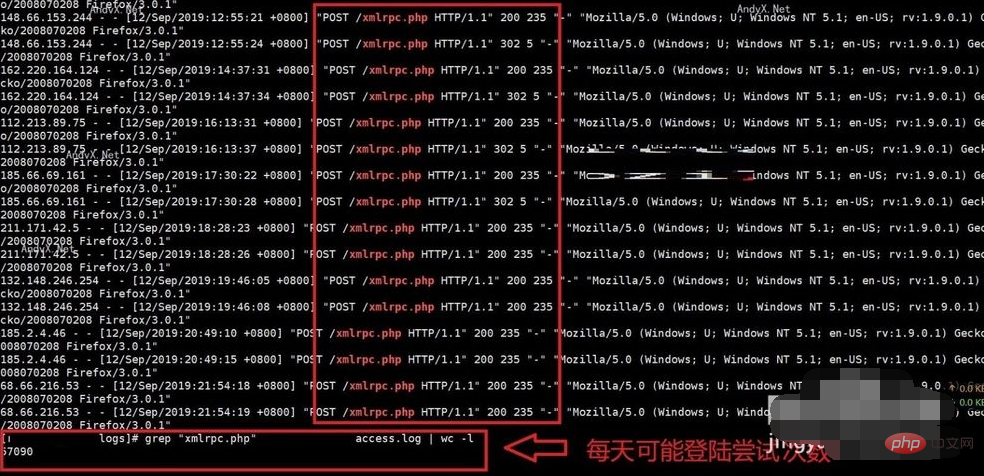

Voir le journal a confirmé que l'autre partie a utilisé POST pour accéder au fichier /xmlrpc.php

grep "xmlrpc.php" access.log | wc -l

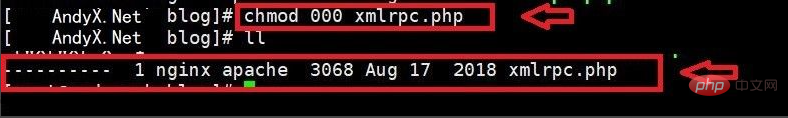

La clé pour résoudre

est de bloquer/désactiver xmlrpc.php Afin d'éviter d'éventuels effets secondaires, j'ai d'abord recherché Baidu et collecté des informations. :mv xmlrpc.php xmlrpc.php.sajdAo9ahnf$d9ha90hw9whw

chmod 000 xmlrpc.php

<IfModule mod_alias.c> Redirect 301 /xmlrpc.php http://baidu.com </IfModule>

location ~* /xmlrpc.php {

deny all;

}Tutoriel WordPress"

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

balises communes pour les dedecms

balises communes pour les dedecms

Le rôle de la balise de base

Le rôle de la balise de base

Comment définir la police Dreamweaver

Comment définir la police Dreamweaver

Comment utiliser la fonction de classement

Comment utiliser la fonction de classement

Oracle ajoute une méthode de déclenchement

Oracle ajoute une méthode de déclenchement

Comment élever un petit pompier sur Douyin

Comment élever un petit pompier sur Douyin

Quels sont les conseils d'utilisation de Dezender ?

Quels sont les conseils d'utilisation de Dezender ?

Quelle est la différence entre un pare-feu matériel et un pare-feu logiciel

Quelle est la différence entre un pare-feu matériel et un pare-feu logiciel