PHP是一种通用的开源脚本语言,它的语法混合了C,Java,以及Perl等优秀语言的语法。除此之外,它还提供了大量的函数库可供开发人员使用。但是,如果使用不当,PHP也会给应用程序带来非常大的安全风险。

在这篇文章中,我们将会对PHP应用程序中经常会出现的一些问题进行深入地分析,尤其是当我们使用“==”(比较运算符)来进行字符串比较时,可能会出现的一些安全问题。虽然近期有很多文章都围绕着这一话题进行过一些探讨,但我决定从“黑盒测试”的角度出发,讨论一下如何利用这个问题来对目标进行渗透和攻击。首先,我会对引起这个问题的根本原因进行分析,以便我们能够更加深入地理解其工作机制,这样才可以保证我们能够尽可能地避免这种安全问题的发生。

问题的描述

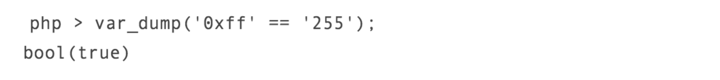

实际上,当使用类似“==”这样的比较运算符进行操作时,就会出现这样的情况。上面这个例子中出现的问题不能算是一个漏洞,因为它是PHP所提供的一种名为“类型转换”的功能。从本质上来分析,当我们使用特定的比较运算符(例如== , !=, <>)来进行操作时,PHP首先会尝试去确定参与比较的数据类型。但是这样的一种类型转换机制将有可能导致计算结果与我们预期的结果有较大出入,而且也会带来非常严重的安全问题。安全研究专家在该问题的完整披露报告中写到:这种类型转化机制将有可能导致权限提升,甚至还会使程序的密码验证过程变得不安全。

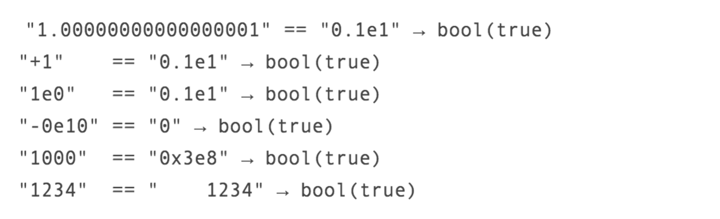

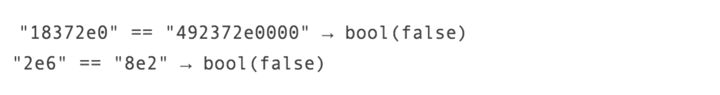

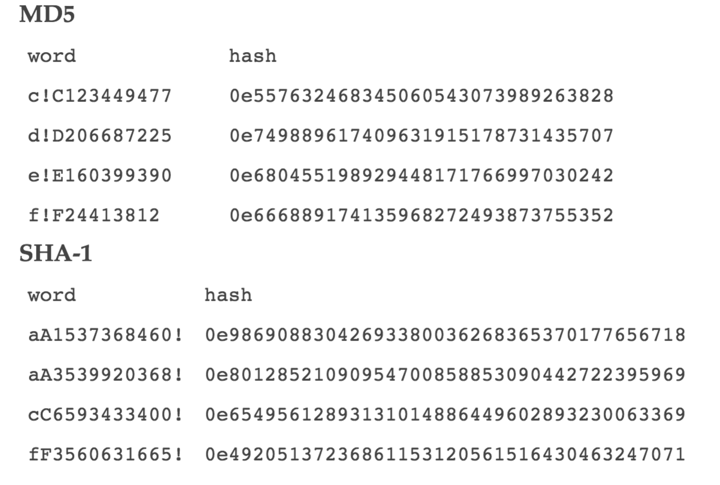

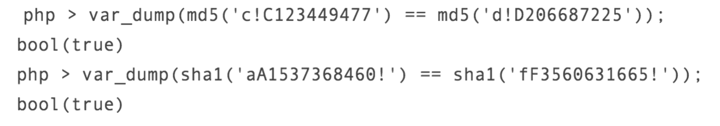

正如你所看到的,当我们使用“==”来比较这些数字字符串时,参与比较的就是字符串中数字的实际大小,从安全的角度出发,这就是一个非常有趣的问题了。在这种情况下,你可以使用科学计数法来表示一个数字,并将其放在一个字符串中,PHP将会自动把它作为一个数字类型来处理。我们之所以会得到这样的输出类型,是因为PHP使用了一种哈希算法(通常使用十六进制数值表示)来进行处理。比如说,如果一个数字为0,那么在进行松散比较的过程中,PHP会自动对其类型进行转换,但其值永远为0。对于一个给定的散列算法而言,密码就有可能会变成可以被替换的了。比如说,当密码的哈希值被转换成使用科学计数法来表示的数字时,将有可能正好与其他的密码哈希相匹配。这样一来,即使是一个完全不同的密码,也有可能可以通过系统的验证。但有趣的是,当某些采用科学计数法表示的数字在进行比较的时候,结果可能会让你意想不到:

import random

import hashlib

import re

import string

import sys

prof = re.compile("^0+ed*$") # you can also consider: re.compile("^d*e0+$")

prefix = string.lower(sys.argv[1])+'!'+string.upper(sys.argv[1])+"%s"

num=0

while True:

num+=1

b = hashlib.sha256(prefix % num).hexdigest()

if (b[0]=='0' and prof.match(b)):

print(prefix+str(num),b)密码的计算结果十分相似,具体如下所示:

你可以随意选取两个密码来进行对比,对比的演示结果如下:

qu'est-ce que pr

qu'est-ce que pr

Comment résoudre l'erreur d'identifiant MySQL invalide

Comment résoudre l'erreur d'identifiant MySQL invalide

vue instructions communes

vue instructions communes

Mon ordinateur ne peut pas l'ouvrir en double-cliquant dessus.

Mon ordinateur ne peut pas l'ouvrir en double-cliquant dessus.

La différence entre exécuter, mettre à jour et exécuter

La différence entre exécuter, mettre à jour et exécuter

Solution en cas d'échec de session

Solution en cas d'échec de session

Comment devenir un ami proche sur TikTok

Comment devenir un ami proche sur TikTok

expression lambda

expression lambda