Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Benutzeranmeldung und Berechtigungskontrolle sind eine der sehr wichtigen Funktionen bei der Entwicklung von Webanwendungen. Durch die Benutzeranmeldung können wir den Benutzer authentifizieren und eine Reihe von Betriebskontrollen basierend auf den Berechtigungen des Benutzers durchführen. In diesem Artikel wird erläutert, wie Sie mit PHP Benutzeranmeldungs- und Berechtigungskontrollfunktionen implementieren.

1. Implementierung der Benutzer-Login-Funktion

Die Benutzer-Login-Funktion ist der erste Schritt der Benutzerverifizierung. Nur Benutzer, die die Verifizierung bestanden haben, können fortfahren. Das Folgende ist ein grundlegender Implementierungsprozess für die Benutzeranmeldung:

- Erstellen Sie eine Anmeldeseite: Zuerst müssen wir eine Anmeldeseite erstellen. Die Seite enthält ein Formular, in das der Benutzer seinen Benutzernamen und sein Passwort eingeben kann, um sich anzumelden. Im Formular können wir die POST-Methode verwenden, um den Benutzernamen und das Passwort an den Server zu senden.

- Anmeldeanfragen bearbeiten: Im Backend müssen wir Code schreiben, um Anmeldeanfragen zu bearbeiten. Zuerst müssen wir den vom Benutzer übermittelten Benutzernamen und das Passwort erhalten. Anschließend können wir mithilfe einer Datenbankabfrage überprüfen, ob der Benutzer gültig ist. Wenn die Authentifizierung erfolgreich ist, können wir eine Sitzung erstellen und die Benutzerinformationen in der Sitzung speichern.

- Sitzung und Cookies setzen: Um den Nutzer beim Besuch anderer Seiten zu identifizieren, können wir die Sitzungs-ID in einem Cookie speichern. Auf diese Weise kann der Server jedes Mal, wenn der Benutzer eine Anfrage an den Browser sendet, den Benutzer anhand der Sitzungs-ID authentifizieren.

- Sitzung überprüfen: Auf jeder Seite, die eine Benutzeranmeldung erfordert, müssen wir die Gültigkeit der Sitzung überprüfen. Wenn die Sitzung ungültig ist, können wir den Benutzer zur Anmeldeseite weiterleiten und ihn bitten, sich anzumelden.

2. Implementierung der Berechtigungskontrollfunktion

Sobald sich der Benutzer erfolgreich angemeldet hat, können wir die Vorgänge des Benutzers im System basierend auf den Berechtigungen des Benutzers steuern. Das Folgende ist ein grundlegender Prozess zur Implementierung der Berechtigungssteuerung:

- Erstellen von Rollen und Berechtigungen: Zuerst müssen wir die Rollen und Berechtigungen im System definieren. Rollen können Administratoren, normale Benutzer usw. sein, und Berechtigungen können Anzeigen, Bearbeiten, Löschen usw. sein.

- Berechtigungen mit Rollen verknüpfen: In der Datenbank können wir eine Tabelle erstellen, um die Beziehung zwischen Rollen und Berechtigungen zu speichern. Indem wir Berechtigungen mit Rollen verknüpfen, können wir Rollen in nachfolgendem Code verwenden, um Benutzeraktionen zu steuern.

- Berechtigungen überprüfen: Bei jedem Vorgang, der eine Berechtigungskontrolle erfordert, müssen wir überprüfen, ob der Benutzer die Berechtigung zum Ausführen des Vorgangs hat. Wir können die Datenbank abfragen, um die Rolle des Benutzers und die entsprechenden Berechtigungen zu erhalten, und diese dann überprüfen.

- Betriebseinschränkungen für Benutzer ohne Erlaubnis: Wenn der Benutzer nicht über die Berechtigung verfügt, einen Vorgang auszuführen, können wir den Benutzer entsprechend auffordern oder ihm die Durchführung des Vorgangs verbieten.

3. Häufig gestellte Fragen und Vorschläge

- Passwortsicherheit: Um die Passwörter der Benutzer zu schützen, sollten wir Passwörter verschlüsseln und speichern und Sicherheitsmaßnahmen wie SSL für die Übertragung verwenden.

- Abmeldefunktion: Zusätzlich zur Anmeldefunktion können wir auch die Abmeldefunktion implementieren. Durch das Abmelden wird die Sitzung des Benutzers zerstört und der Benutzer kann nicht mehr auf geschützte Seiten zugreifen.

- Persistente Anmeldefunktion: Manchmal möchten wir, dass der Benutzer angemeldet bleibt, wenn der Benutzer den Browser schließt und erneut öffnet. Wir können diese Funktionalität erreichen, indem wir beim Anmelden des Benutzers ein Langzeit-Cookie erstellen.

- Zweistufige Verifizierung: Um die Sicherheit des Systems zu erhöhen, können wir die zweistufige Verifizierungsfunktion implementieren. Beispielsweise können Benutzer durch SMS-Bestätigungscodes, E-Mail-Bestätigungscodes usw. weiter verifiziert werden.

Zusammenfassung:

Durch die oben genannten Schritte und Vorschläge können wir die Benutzeranmeldungs- und Berechtigungskontrollfunktionen von PHP implementieren. Diese Funktionen erhöhen die Sicherheit Ihres Systems und stellen sicher, dass nur authentifizierte Benutzer mit entsprechenden Berechtigungen bestimmte Vorgänge ausführen können. In der tatsächlichen Entwicklung können wir uns flexibel an spezifische Bedürfnisse und Situationen anpassen und erweitern.

Das obige ist der detaillierte Inhalt vonWie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Implementierung von Benutzerberechtigungen und Zugriffskontrolle mit PHP und SQLite

Jul 29, 2023 pm 02:33 PM

Implementierung von Benutzerberechtigungen und Zugriffskontrolle mit PHP und SQLite

Jul 29, 2023 pm 02:33 PM

Benutzerberechtigungen und Zugriffskontrolle mit PHP und SQLite implementieren In modernen Webanwendungen sind Benutzerberechtigungen und Zugriffskontrolle ein sehr wichtiger Bestandteil. Mit einer ordnungsgemäßen Berechtigungsverwaltung können Sie sicherstellen, dass nur autorisierte Benutzer auf bestimmte Seiten und Funktionen zugreifen können. In diesem Artikel erfahren Sie, wie Sie mit PHP und SQLite grundlegende Benutzerberechtigungen und Zugriffskontrolle implementieren. Zuerst müssen wir eine SQLite-Datenbank erstellen, um Informationen über Benutzer und ihre Berechtigungen zu speichern. Das Folgende ist die Struktur einer einfachen Benutzertabelle und einer Berechtigungstabelle

So implementieren Sie Berechtigungskontrolle und Benutzerverwaltung in Uniapp

Oct 20, 2023 am 11:15 AM

So implementieren Sie Berechtigungskontrolle und Benutzerverwaltung in Uniapp

Oct 20, 2023 am 11:15 AM

So implementieren Sie Berechtigungskontrolle und Benutzerverwaltung in uniapp Mit der Entwicklung mobiler Anwendungen sind Berechtigungskontrolle und Benutzerverwaltung zu einem wichtigen Bestandteil der Anwendungsentwicklung geworden. In uniapp können wir einige praktische Methoden verwenden, um diese beiden Funktionen zu implementieren und die Sicherheit und Benutzererfahrung der Anwendung zu verbessern. In diesem Artikel wird die Implementierung der Berechtigungskontrolle und Benutzerverwaltung in uniapp vorgestellt und einige spezifische Codebeispiele als Referenz bereitgestellt. 1. Berechtigungskontrolle Unter Berechtigungskontrolle versteht man das Festlegen unterschiedlicher Betriebsberechtigungen für verschiedene Benutzer oder Benutzergruppen in einer Anwendung, um die Anwendung zu schützen.

Benutzerverwaltung und Berechtigungskontrolle in Laravel: Implementierung mehrerer Benutzer und Rollenzuweisungen

Aug 12, 2023 pm 02:57 PM

Benutzerverwaltung und Berechtigungskontrolle in Laravel: Implementierung mehrerer Benutzer und Rollenzuweisungen

Aug 12, 2023 pm 02:57 PM

Benutzerverwaltung und Berechtigungskontrolle in Laravel: Mehrbenutzer- und Rollenzuweisung implementieren Einführung: In modernen Webanwendungen gehören Benutzerverwaltung und Berechtigungskontrolle zu den sehr wichtigen Funktionen. Laravel bietet als beliebtes PHP-Framework leistungsstarke und flexible Tools zur Implementierung der Berechtigungskontrolle für mehrere Benutzer und Rollenzuweisungen. In diesem Artikel wird erläutert, wie Benutzerverwaltungs- und Berechtigungskontrollfunktionen in Laravel implementiert werden, und relevante Codebeispiele bereitgestellt. 1. Installation und Konfiguration Implementieren Sie zunächst die Benutzerverwaltung in Laravel

Best Practices für Laravel-Berechtigungsfunktionen: So steuern Sie Benutzerberechtigungen richtig

Nov 02, 2023 pm 12:32 PM

Best Practices für Laravel-Berechtigungsfunktionen: So steuern Sie Benutzerberechtigungen richtig

Nov 02, 2023 pm 12:32 PM

Best Practices für Laravel-Berechtigungsfunktionen: Für die korrekte Steuerung von Benutzerberechtigungen sind spezifische Codebeispiele erforderlich. Einführung: Laravel ist ein sehr leistungsstarkes und beliebtes PHP-Framework, das viele Funktionen und Tools bereitstellt, die uns bei der Entwicklung effizienter und sicherer Webanwendungen unterstützen. Eine wichtige Funktion ist die Berechtigungskontrolle, die den Benutzerzugriff auf verschiedene Teile der Anwendung basierend auf seinen Rollen und Berechtigungen einschränkt. Eine ordnungsgemäße Berechtigungskontrolle ist eine Schlüsselkomponente jeder Webanwendung, um sensible Daten und Funktionen vor unbefugtem Zugriff zu schützen

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

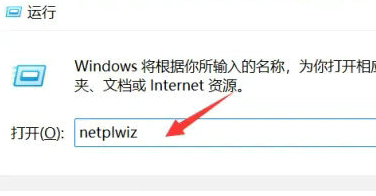

Einige Benutzer erstellen bei der Verwendung von Computern mehrere Konten, aber die Konten einiger Benutzer verfügen nicht über Berechtigungen, was bedeutet, dass einige Vorgänge nicht direkt ausgeführt werden können? Wie lege ich Benutzerberechtigungen in Win11 fest? Benutzer, die sich nicht sicher sind, können diese Website besuchen, um sich entsprechende Strategien anzusehen. So legen Sie Benutzerberechtigungen in Win11 fest: 1. Erstellen Sie die Ausführungsfunktion direkt über die Tastenkombination [win+R], geben Sie dann [netplwiz] in das Suchfeld ein und klicken Sie auf OK. 3. Klicken Sie im sich öffnenden Eigenschaftenfenster in der oberen Menüleiste auf Gruppenmitglieder. 5. Es erscheint eine Fensteraufforderung, um sich abzumelden und das Konto neu zu starten, um die Einstellungen abzuschließen.

So verwenden Sie Berechtigungskontrolle und Authentifizierung in C#

Oct 09, 2023 am 11:01 AM

So verwenden Sie Berechtigungskontrolle und Authentifizierung in C#

Oct 09, 2023 am 11:01 AM

Für die Verwendung der Berechtigungskontrolle und Authentifizierung in C# sind spezifische Codebeispiele erforderlich. Im heutigen Internetzeitalter haben Fragen der Informationssicherheit zunehmend Beachtung gefunden. Um die Sicherheit von Systemen und Daten zu schützen, sind Berechtigungskontrolle und Authentifizierung zu einem wesentlichen Bestandteil von Entwicklern geworden. Als häufig verwendete Programmiersprache bietet C# eine Fülle von Funktionen und Klassenbibliotheken, die uns bei der Implementierung der Berechtigungskontrolle und Authentifizierung unterstützen. Unter Berechtigungskontrolle versteht man die Beschränkung des Zugriffs eines Benutzers auf bestimmte Ressourcen basierend auf der Identität, Rolle, Berechtigungen usw. des Benutzers. Eine gängige Methode zur Implementierung der Berechtigungskontrolle ist:

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Jun 29, 2023 pm 02:28 PM

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Jun 29, 2023 pm 02:28 PM

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP? Bei der Entwicklung von Webanwendungen gehören die Benutzeranmeldung und die Berechtigungskontrolle zu den sehr wichtigen Funktionen. Durch die Benutzeranmeldung können wir den Benutzer authentifizieren und eine Reihe von Betriebskontrollen basierend auf den Berechtigungen des Benutzers durchführen. In diesem Artikel wird erläutert, wie Sie mit PHP Benutzeranmeldungs- und Berechtigungskontrollfunktionen implementieren. 1. Benutzeranmeldefunktion Die Implementierung der Benutzeranmeldefunktion ist der erste Schritt der Benutzerüberprüfung. Nur Benutzer, die die Überprüfung bestanden haben, können weitere Vorgänge durchführen. Im Folgenden finden Sie einen grundlegenden Implementierungsprozess für die Benutzeranmeldung: Erstellen

So verwenden Sie ACL (Access Control List) zur Berechtigungskontrolle im Zend Framework

Jul 29, 2023 am 09:24 AM

So verwenden Sie ACL (Access Control List) zur Berechtigungskontrolle im Zend Framework

Jul 29, 2023 am 09:24 AM

So verwenden Sie ACL (AccessControlList) zur Berechtigungskontrolle im Zend Framework. Einführung: In einer Webanwendung ist die Berechtigungskontrolle eine entscheidende Funktion. Es stellt sicher, dass Benutzer nur auf die Seiten und Funktionen zugreifen können, für die sie eine Zugriffsberechtigung haben, und verhindert unbefugten Zugriff. Das Zend-Framework bietet eine praktische Möglichkeit, die Berechtigungskontrolle mithilfe der ACL-Komponente (AccessControlList) zu implementieren. In diesem Artikel wird die Verwendung von ACL im Zend Framework vorgestellt