1 測試環境介紹

測試環境為OWASP環境中的DVWA模組

2 測試說明

XSS又稱為CSS (CrossSite Script) ,跨站腳本攻擊說明

XSS又叫CSS (CrossSite Script) ,跨站腳本攻擊。它指的是惡意攻擊者往Web頁面插入惡意html程式碼,當使用者瀏覽該頁之時,嵌入其中Web裡面的html程式碼會被執行,從而達到惡意攻擊使用者的特殊目的,例如取得使用者的cookie,導航到惡意網站,攜帶攻擊等等。利用該漏洞,攻擊者可以劫持已通過驗證的使用者的會話。劫持到已驗證的會話後,病毒發起者擁有該授權使用者的所有權限。

3 測試步驟

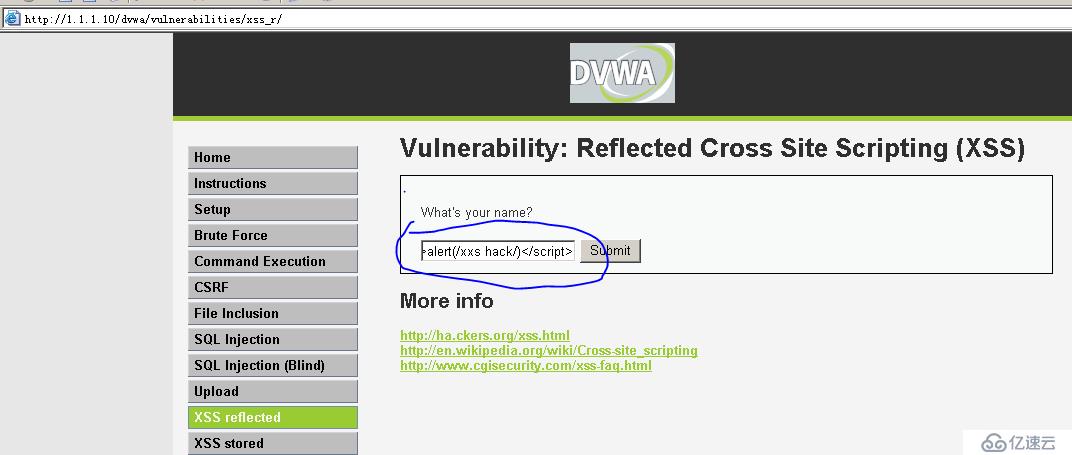

在輸入框中輸入javascrip腳本程式碼:

<script>alert(/xxshack/)</script>

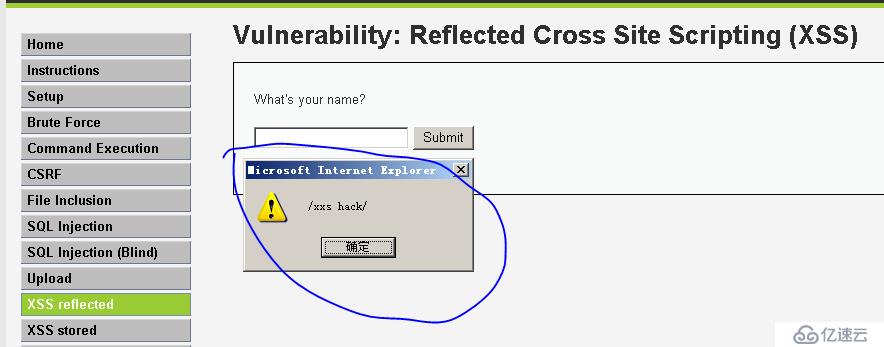

點擊submit按鈕後彈出一個對話框,說明網站沒有對腳本進行過濾,導致跨站漏洞存在。

######

以上是如何分析反射型XSS的詳細內容。更多資訊請關注PHP中文網其他相關文章!