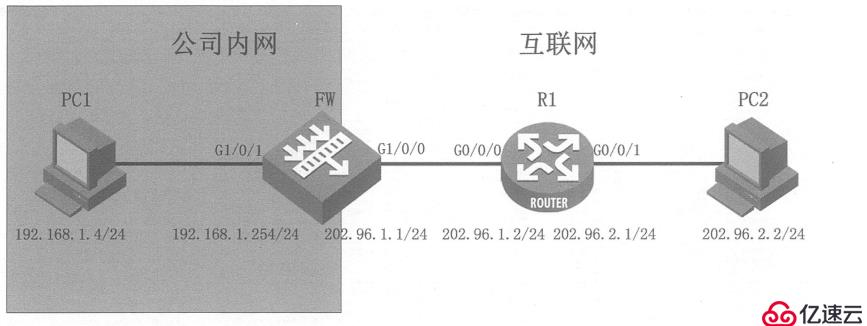

一。 NAT分類

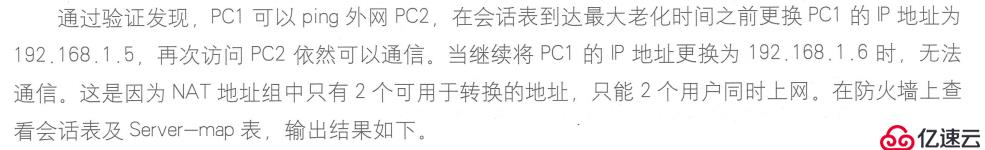

NAT No-pat:類似Cisco的動態轉換,只轉換來源IP位址,網路位址,不轉換端口,屬於多對多轉換,不能節約公網IP位址,使用較少

NAPT:(網路位址和連接埠轉換)類似與Cisco的PAT轉換,NAPT即轉換封包的來源位址,又轉換來源端口,

出介面位址:(Easy-IP)轉換方式簡單,和NAPT一樣,即轉換源位址又轉換源端口,屬於多對一轉換

Smart NAT(智能轉換):通過預留一個公網地址進行NAPT轉換

三元組NAT:與源IP地址,源du埠和協定類型有關的一種轉換

二,黑洞路由

來源位址轉換場景下的迴路與無效ARP問題

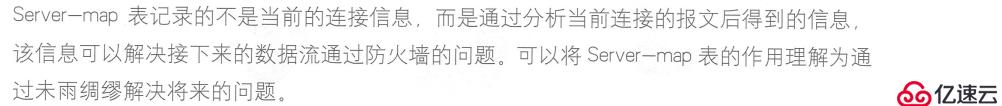

三,Server-map表

透過Server-map表解決FTP資料傳輸問題

會話表記錄的是連接訊息,包含連線狀態

Server-map在NAT中的應用

#正向條目攜帶埠訊息,用來使外部使用者在202.96.1.10時直接透過Server -map表進行目標位址轉換

反向條目不攜帶連接埠信息,且目標位址時任意的,用來使伺服器可以存取互聯網前提是必須是TCP協議,

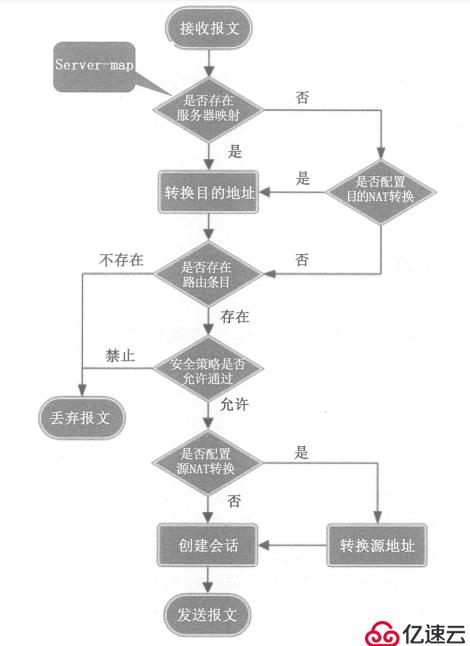

四,NAT對報文的處理流程

NAT配置(三種方法)

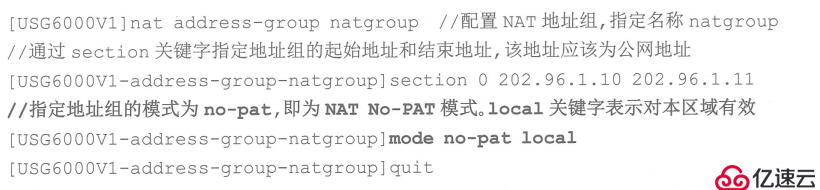

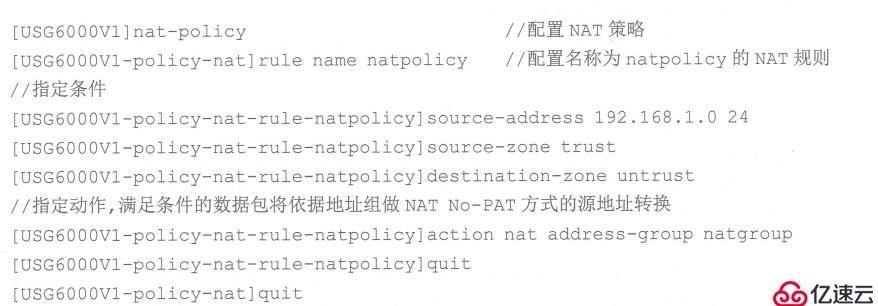

(1)NAT No-pat

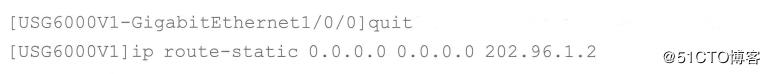

走一條預設路由

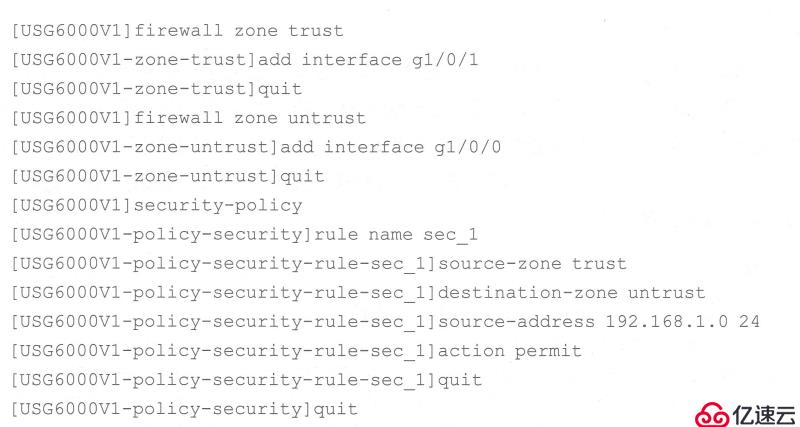

設定安全性原則

設定NAT位址組,位址組中,位址對應的是公用IP

設定NAT策略

針對轉換後的全域位址(NAT位址群組中的位址)配置黑洞路由

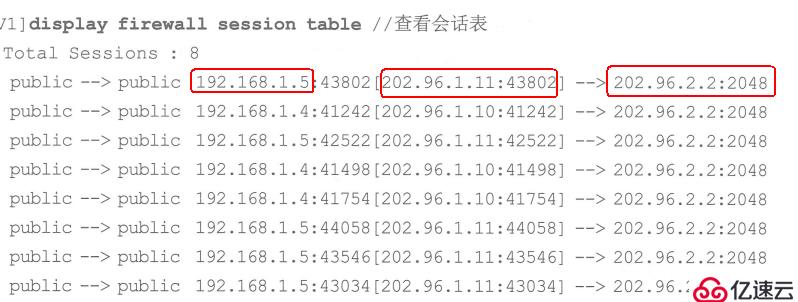

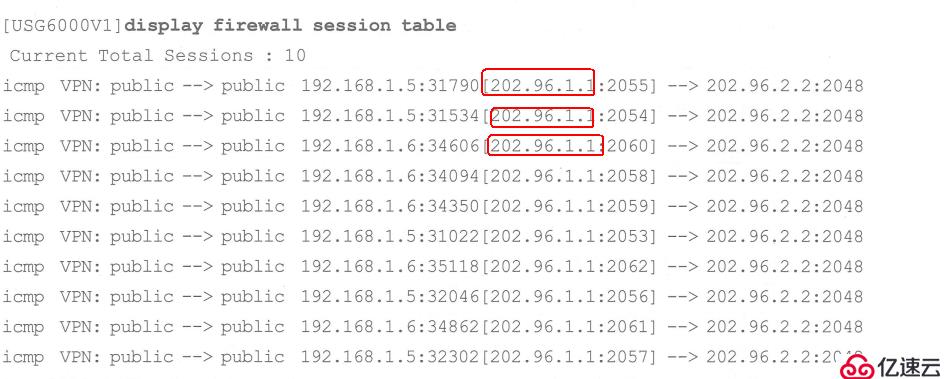

驗證NAT配置,用PC1可以ping外網路的PC2,可以查看會話表![]

三個紅框表示為來源位址,轉換的位址,存取的位址

也可以檢視Server-map表

(2)NAPT的設定

還是上面的圖,重做NAPT

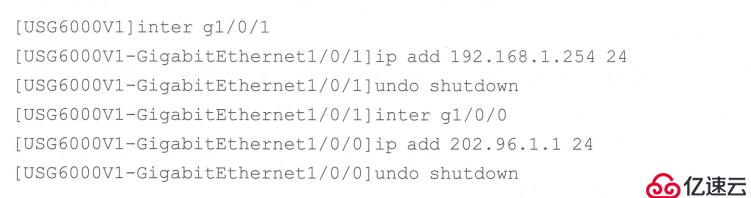

設定IP

#設定安全性原則

配置NAT位址群組,位址群組中對應的是公網IP

設定NAT策略 ##設定路由黑洞

##設定路由黑洞 驗證結果用PC1ping外網PC2

驗證結果用PC1ping外網PC2

(3)出介面位址(Easy-IP)就是用R1路由器的g0/0/1的介面去存取PC2(重新配置)

(3)出介面位址(Easy-IP)就是用R1路由器的g0/0/1的介面去存取PC2(重新配置)

配置IP

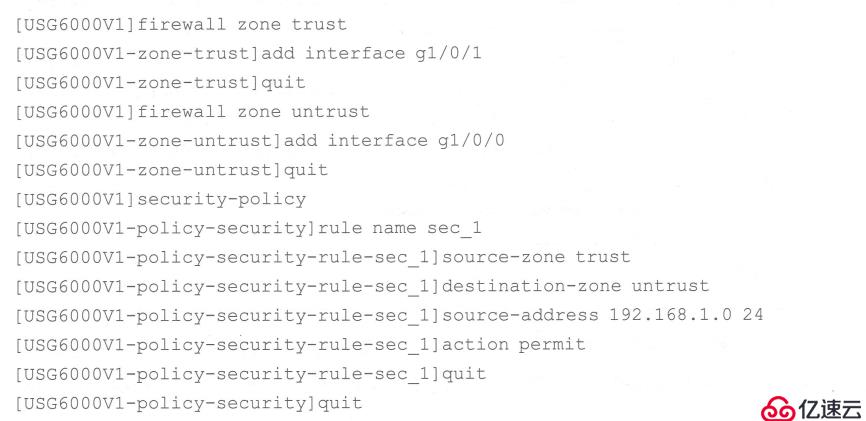

配置安全性原則

配置安全性原則 #設定NAT策略

#設定NAT策略

##驗證可以發現,都是轉換的R1路由器g0/0/1介面IP去存取的

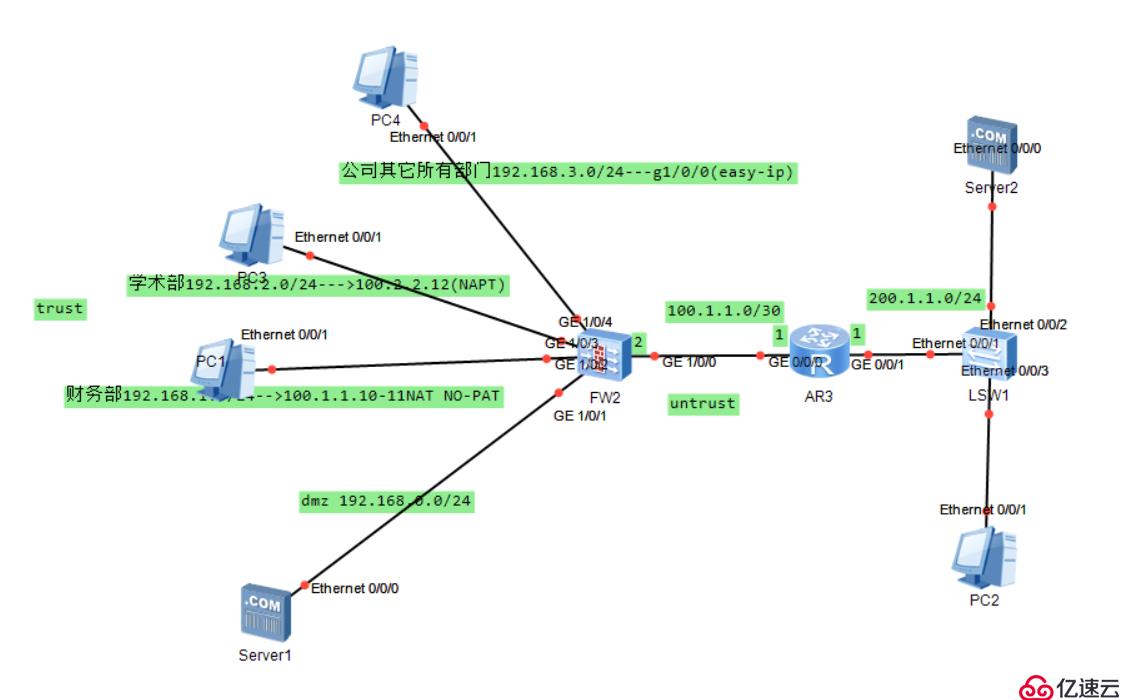

五,綜合案例 要求:

要求:

設定natserver發布dmz中的伺服器(使用100.2.2.9)

一、財務主機透過no-pat存取internet

1.設定網路參數及路由

[USG6000V1] int g1/0/2

[USG6000V1-GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet1/0/2] 1/00/2] Info1/GigabitEc由.1.2 30

[USG6000V1-GigabitEthernet1/0/0] undo sh

[USG6000V1-GigabitEthernet1/0/0] quit

[USG6000V1] i proute-static 10.0.0.0. ##2.設定安全政策

[USG6000V1] firewall zone trust

[USG6000V1-zone-trust] add int g1/0/2

[USG6000V1-zone-trust] quit

[USG6000V1] quit##[1] firewall zone untrust

[USG6000V1-zone-untrust] add int g1/0/0

[USG6000V1-zone-untrust] quit

[USG6000V1] security-policy

[USG600V1] rule name sec_1

[USG6000V1-policy-security-rule-sec_1] source-address 192.168.1.0 24

[USG6000V1-policy-security-rule-sec_1] derstination-zone untiG security-rule-sec_1] action permit

3.設定nat位址群組,位址池中的位址對應的是公網路位址

[USG6000V1-policy-security] quit

[USG6000V1] nat address-group natgroup

[USG6000V1-address-group-natgroup] section 0 100.2.2.10 100.2.2.11

[USG6000V1-address-group-natgroup] mode no-pat local##[USG6000V11-group

4.配置nat策略

[USG6000V1] nat-policy

[USG6000V1-policy-nat] rule name natpolicy

[USG6000V1-policy-nat-rule-natpolicy] source-address 192.168.1. 24

[USG6000V1-policy-nat-rule-natpolicy] destination-zone untrust

[USG6000V1-policy-nat-rule-natpolicy] action nat address-group natgroup

[USG6000V1-policy-nat-rule -natpolicy] quit

[USG6000V1-policy-nat] quit

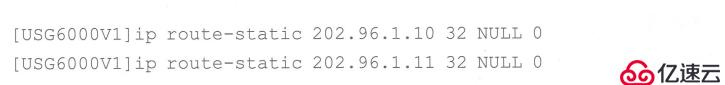

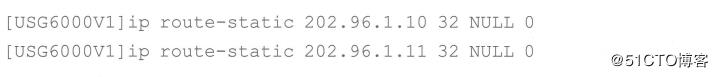

5.針對轉換後的全域位址配置黑洞路由

[USG6000V1] ip route-static 100.2.2.10 32 null 0

[ ] ip route-static 100.2.2.11 32 null 0

6.設定r1(isp)

Enter system view, return user view with Ctrl Z.

[Huawei] sysname r1

[r1] undo info ena

[r1] int g0/0/0

[r1-GigabitEthernet0/0/0] ip add 100.1.1.1 30

[r1-GigabitEthernet0/0/ 0] int g0/0/1

[r1-GigabitEthernet0/0/1] ip add 200.1.1.1 24

[r1-GigabitEthernet0/0/1] undo sh

[r1-GigabitEthernet0/0/ 1] quit

[r1] ip route-static 100.2.2.8 29 100.1.1.2

7.測試:從財務客戶機存取internet伺服器

二、學術部部會主機透過napt存取internet(使用100.2.2.12)

1.設定網路參數

[USG6000V1] int g1/0/3

[USG6000V1-GigabitEthernet1/0/3] ip add 192.168. 2.1 24 [USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1] firewall zone trust[USG6000V1-zone-trust] add int g1/0/3##VUSG600-1 ]q uit2.設定安全性原則

[USG6000V1] security-policy

[USG6000V1-policy-security-rule-sec_2] source-address 192.168.2.0 24

[USG6000V11-policyity -rule-sec_2] destination-zone untrust

[USG6000V1-policy-security-rule-sec_2] action permit

[USG6000V1-policy-security-rule-sec_2] quit

3.配置位址組

[USG6000V1] nat address-group natgroup_2.0

[USG6000V1-address-group-natgroup_2.0] section 0 100.2.2.12 100.2.2.12##group#[USG6000V-1-12050 月

[USG6000V1-address-group-natgroup_2.0] quit

4.設定nat策略

[USG6000V1] nat-policy

[USG6000V1-policy-nat] rule name natpolicy_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] source-address 192.168.2.0 24

[USG6000V1-policy-nat-rule-natpolicy_2.0] destination-zone untrust#0[USG600-USG600-1-policy rule-natpolicy_2.0] action nat address-group natgroup_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] quit

[USG6000V1-policy-nat] quit

5.針對轉換後##5.的全域位址,設定黑洞路由

[USG6000V1] ip route-static 100.2.2.12 32 null 0

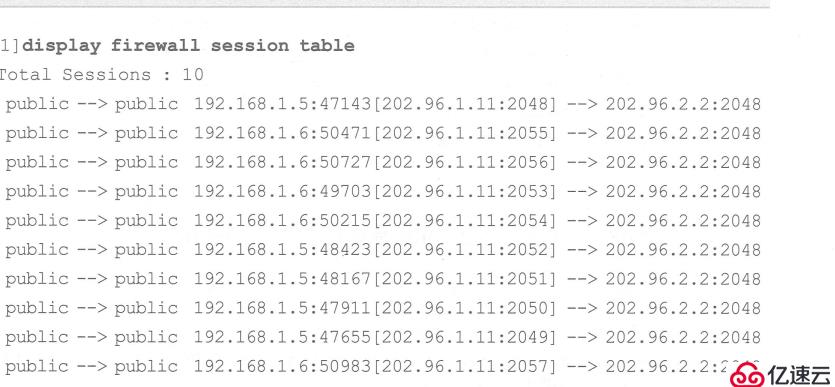

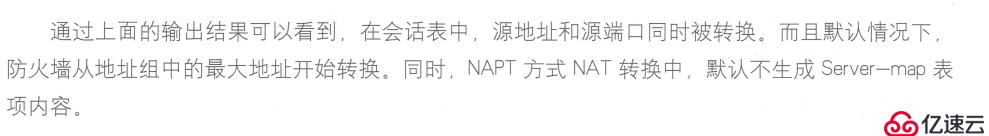

6.驗證nat設定

.

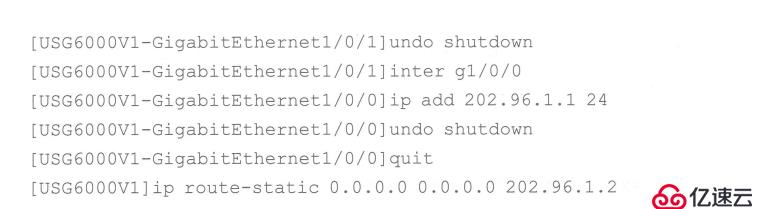

三、出介面位址( easy-ip)使公司其它部門透過g1/0/0存取internet

1.設定網路參數

[USG6000V1] int g1/0/4

[USG6000V1-GigabitEthernet1/ 0/4] ip add 192.168.3.1 24

[USG6000V1-GigabitEthernet1/0/4] quit

[USG6000V1] firewall zone trust [USG6000V1-addzone-trust] 0/41/000V1-addzone-trust] ##[USG6000V1-zone-trust]

[USG6000V1-addzone-trust] 0/41/000V1-addzone-trust] ##[USG6000V1-zone-trust]

2.設定安全性原則[USG6000V1] security-policy

[USG6000V1-policy-security] rule name sec_3[USG6000V1-policy-security-rule-sec_3] source-address 192.168.3.0 24

[USG6000V1-policy-security-rule-sec_3] destination-zone untrust##[USG-sec action permit

[USG6000V1-policy-security-rule-sec_3] quit

[USG6000V1-policy-security] quit

3.設定nat策略

[USG6000V1] nat-policy##0 -policy-nat] rule name natpolicy_3.0

[USG6000V1-policy-nat-rule-natpolicy_3.0] source-address 192.168.3.0 24

[USG6000V1-policy-nat-rule-natpolicy_3. -zone untrust

[USG6000V1-policy-nat-rule-natpolicy_3.0] action nat easy-ip

[USG6000V1-policy-nat-rule-natpolicy_3.0] quit

[USG600V1-policy ] quit

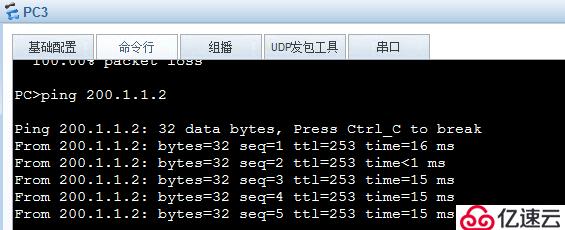

4.驗證easy-ip

1)ping測試 #四、設定natserver發布dmz中的伺服器(使用100.2.2.9)

#四、設定natserver發布dmz中的伺服器(使用100.2.2.9)

1.設定網路參數[USG6000V1-GigabitEthernet1/0/0] int g1/0/1

[USG6000V1-GigabitEthernet1/0/1] ip add 192.168.0.1 244#1100007G100000 0/1] quit

[USG6000V1] firewall zone dmz

[USG6000V1-zone-dmz] add int g1/0/1

[USG6000V1-zone-dmz] quit

2.設定安全原則##2.

[USG6000V1] security-policy

[USG6000V1-policy-security] rule name sec_4

[USG6000V1-policy-security-rule-sec_4] source-zone untrust# rule-sec_4] destination-address 192.168.0.0 24

[USG6000V1-policy-security-rule-sec_4] action permit

[USG6000V1-policy-security] quit##3.此配置步驟可以省略,預設已開啟)

[USG6000V1] firewall inter trust untrust

[USG6000V1-interzone-trust-untrust] detect ftp

[USG6000V1-interzone-trust-unt#4.設定nat server

[USG6000V1] nat server natserver global 100.2.2.9 inside 192.168.0.2

5.設定黑洞路由

[USG6000V1] ip route-static 100.2.2.

1)在網際網路主機上存取dmz中的伺服器

#

以上是如何實現防火牆NAT控制分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!