APT攻擊(Advanced Persistent Threat,高階持續性威脅)是利用先進的攻擊手段對特定目標進行長期持續性網路攻擊的攻擊形式。 APT攻擊的原理相對於其他攻擊形式更為高級和先進,其高級性主要體現在精確的資訊收集、高度的隱蔽性、以及使用各種複雜的目標系統/應用程式漏洞等。

為了能夠更全面的了解全球APT研究的前沿成果,360威脅情報中心對APT攻擊中最重要的部分(APT組織所使用的安全漏洞)進行了梳理,在參考了各類APT研究報告及研究成果、APT攻擊活動或APT組織最常使用的漏洞、以及漏洞的價值等幾項指標後,並結合360威脅情報中心對APT攻擊這類網路戰的理解,篩選出近年來APT組織所使用的10大(類)安全漏洞。

在本報告中360威脅情報中心首先會闡述APT組織所使用的主流漏洞的價值評定標準和各APT組織最常用的漏洞類別,這些組成了評選這10大(類)漏洞的主要觀點和理由。接著針對APT組織所使用的10大(類)安全漏洞選出最具代表性的單一漏洞,並對每個漏洞的背景、利用及影響範圍、相關APT組織和重要事件進行介紹,之後提出對每類漏洞的防護對策和建議。最後,基於先前章節的分析,360威脅情報中心針對APT所使用的漏洞發展趨勢進行了總結並提出了自己的一些結論。

方程式一類的頂尖APT組織所使用的漏洞攻擊技術遠遠領先其他APT組織

其他APT組織在攻擊技術和網路戰思維方面遠遠落後於頂尖APT組織,例如方程式。 APT攻擊技術可以被分為兩類:一類是以方程式為代表的組織的攻擊技術,另一類是其他組織的攻擊技術。這主要體現在頂尖的APT攻擊主要是透過底層植入,攻擊核心路由/防火牆等網路基礎設施,攻擊網路伺服器等來實現定點精確打擊。其他APT組織主要採用釣魚類攻擊結合客戶端漏洞來進行APT攻擊。

方程式組織Quantuminsert(量子植入)透過攻擊網路基礎設施實現定點打擊

狹義漏洞分類

我們可以狹義的將APT組織常用的漏洞分為攻擊網路基礎設施/伺服器/服務類別的漏洞和攻擊客戶端應用軟體類別的漏洞。

網路基礎設施/伺服器/服務類別漏洞

這類漏洞主要影響網路基礎設施(路由交換設備、防火牆等)、伺服器、各類服務( SMB/RPC/IIS/遠端桌面等等)。攻擊者通常可以透過使用對應的漏洞攻陷核心網路設施進而橫向移動或進一步向網路中的其它客戶端植入惡意程式碼,危害巨大,從公開資訊來看,這類漏洞主要為方程式一類的頂尖APT組織所使用。

客戶端軟體類漏洞

這類漏洞主要透過釣魚類攻擊手段實施攻擊,主要針對客戶端應用軟體,如瀏覽器、Office辦公室軟體、 PDF等等,這類漏洞的缺點是需要目標用戶交互,所以漏洞價值整體低於攻擊服務端的漏洞價值。

360威脅情報中心選出了APT組織近年來使用的10大(類)漏洞

360威脅情報中心選出了APT組織近年來使用的10大(類)漏洞,這其中包含了2類服務端漏洞, 8類客戶端漏洞。服務端漏洞裡麵包括了NSA的網路武器庫中的防火牆設備漏洞以及"永恆之藍"所利用的SMB協定漏洞。客戶端漏洞中包含了行動端Android和iOS的2類漏洞,4類微軟Office軟體漏洞以及Flash類漏洞和Windows提權漏洞。

1. 防火牆設備漏洞

防火牆作為網路邊界設備,通常不屬於攻擊者攻擊的目標,尤其在APT領域中針對防火牆設備的漏洞就更為少見,直到2016年第一批Shadow Broker洩漏的工具中大量針對防火牆及路由設備的工具被曝光,方程式組織多年來直接攻擊邊界設備的活動才被徹底曝光,此處我們選擇CVE-2016-6366作為這類漏洞的典型代表。

而方程式組織的Quantum insert(量子植入攻擊工具)則正是透過入侵邊界防火牆、路由設備等來監聽/辨識網路內的受害者虛擬ID,進而向被攻擊者的網路流量中「注入」對應應用程式(例如IE瀏覽器)的漏洞攻擊程式碼進行精準的惡意程式碼植入。 1)

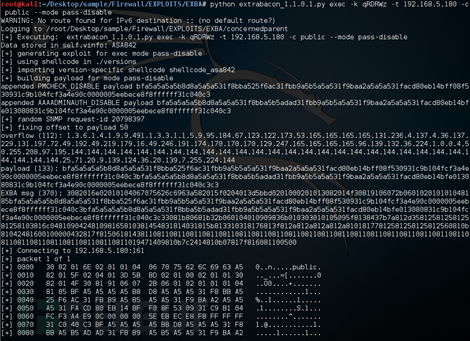

漏洞概述#######2016年8月13日客組織ShadowBrokers聲稱攻破了為NSA開發網路武器的駭客團隊Equation Group,並公開其內部使用的相關工具,EXBA-extrabacon工具,該工具基於0-day漏洞CVE-2016 -6366,為Cisco防火牆SNMP服務模組的一處緩衝區溢位漏洞。

2) 漏洞詳情

CVE-2016-6366(基於Cisco防火牆SNMP服務模組的一個緩衝區溢位漏洞),目標設備必須配置並啟用SNMP協議,同時必須知道SNMP的通訊碼,漏洞執行之後可關閉防火牆對Telnet/SSH的認證,從而允許攻擊者進行未授權的操作。

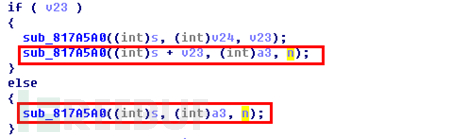

如下所示sub_817A5A0為對應韌體中自實現的copy函數,函數內部沒有檢測長度,函數的呼叫方同樣也沒有對拷貝的長度進行檢測,從而導致溢出。

最終可實現任一Telnet登陸:

3) 相關CVE

| #CVE編號 | 漏洞說明 |

|---|---|

| CVE-2016-6366 | SNMP服務模組的一個緩衝區溢位漏洞 |

| CVE-2016-6367 | 遠端程式碼執行 |

##4) 相關APT組織

| #APT組織 | CVE編號 |

|---|---|

| #CVE-2016-6366 | |

| CVE-2016-6367 |

#5) 相關APT事件

NSA針對全球實施的絕密電子監聽計畫(棱鏡計畫)。6) 補丁及解決方案

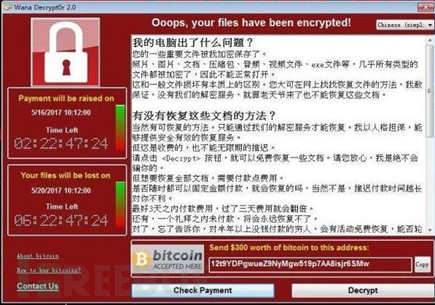

及時更新網路邊界設備韌體軟體廠商思科已經發布了漏洞相應的修補程式https://blogs.cisco.com/security/shadow-brokers2. SMB通訊協定漏洞SMB(Server MessageBlock)通訊協定是微軟(Microsoft)和英特爾(Intel)在1987年制定的協議,主要是作為Microsoft網路的通訊協議。 2017年4月14日ShadowBrokers公佈了先前洩露文件中出現的Windows相關部分的文件,該洩漏資料中包含了一套針對Windows系統相關的遠端程式碼利用框架(涉及的網路服務範圍包括SMB、RDP、IIS及各種第三方的郵件伺服器),其中一系列的SMB遠端漏洞0day工具(EternalBlue,Eternalromance,Eternalchampoin,Eternalsynergy)之後被整合到多個蠕蟲家族中,同年5月12日爆發的WanaCry當時就整合了EternalBlue。1) 漏洞概述

EternalBlue工具使用了SMB協定中的三處漏洞,其中主體的越界記憶體寫入漏洞隸屬於微軟MS17-010補丁包中的CVE-2017-0144,透過此整合的工具,攻擊者可以直接遠端取得漏洞機器的控制權限。2) 漏洞詳情

EternalBlue中的核心了漏洞為CVE-2017-0144,該漏洞透過SMB協定的SMB_COM_TRANSACTION2指令觸發,當其中的FEALIST字段長度大於10000時將導致內存越界寫,由於SMB_COM_TRANSACTION2命令本身FEA LIST的長度最大為FFFF,因此這裡就涉及到第二個漏洞,即SMB_COM_TRANSACTION2可混淆為SMB_COM_NT_TRANSACT,從而實現發送一個FEA LIST欄位長度大於10000的SMB_COM_TRANSACTION2指令,實作越界寫,最後透過第三個漏洞進行記憶體佈局,最終實作程式碼執行。3) 相關CVE

ShadowBrokers洩漏的SMB攻擊工具,透過MS17-010補丁進行修補,其中涵蓋CVE-2017-0143 ,CVE-2017-0144,CVE-2017-0145,CVE-2017-0146,CVE-2017-0148五個漏洞,包含幾處SMB協定中的缺陷,透過相互組合從而形成了Shadow Brokers協議的永恆系列武器。| CVE編號 | 漏洞說明 |

|---|---|

| #SMB協定漏洞 |

| 相關APT組織 | 相關漏洞 |

|---|---|

| Equation group | Enternal系列 |

| 疑似Lazarus | Enternalblue |

5) 相關事件

#2017年5月12日全球爆發大範圍的Wanacry勒索蠕蟲事件,之後被證明和Lazarus有關。

6) 修補程式解決方案

##及時更新作業系統修補程式。 軟體廠商微軟已經發布了漏洞對應的修補程式:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-0103. Office OLE2Link邏輯漏洞Office OLE2Link是微軟辦公軟體(Office)中的一個重要特性,它允許Office文件透過物件連結技術在文件中插入遠端對象,在文件開啟時自動加載處理。由於設計不當,在這個處理過程中出現了嚴重的邏輯漏洞,而我們選擇CVE-2017-0199為這類漏洞的典型代表。1) 漏洞概述

2017年4月7日McAfee與FireEye的研究員爆出微軟OfficeWord的一個0-day漏洞的相關細節(CVE-2017-0199)。攻擊者可以向受害者發送一個帶有OLE2link物件附件的惡意文檔,誘騙使用者開啟。當使用者開啟惡意文件時,Office OLE2Link機制在處理目標物件上沒有考慮對應的安全性風險,從而下載並執行惡意HTML應用程式檔案(HTA)。2) 漏洞詳情

CVE-2017-0199利用了OfficeOLE2Link物件連結技術,將惡意連結物件嵌入在文件中,之後呼叫URL Moniker將惡意連結中的HTA檔案下載到本機,URLMoniker透過識別回應頭中content-type的字段,最終呼叫mshta.exe執行HTA檔案中的攻擊程式碼。 在影響方面,CVE-2017-0199幾乎影響了所有版本的Office軟體,是歷來Office漏洞中影響面最廣的漏洞之一,並且易於構造,觸發穩定,這使得其在2017年的BlackHat黑帽大會上被評為最佳客戶端安全漏洞。3) 相關CVE

對於CVE-2017-0199,微軟採取了一種稱為「COMActivation Filter」的機制,修補程序直接封鎖了兩個危險的CLSID,{3050F4D8-98B5-11CF-BB82-00AA00BDCE0B}(“htafile” 物件)和{06290BD3-48AA-11D2-8432-006008C3 物件)。而CVE-2017-8570則利用了一個其他的物件:“ScriptletFile”,CLSID 是“{06290BD2-48AA-11D2-8432-006008C3FBFC}”,從而繞過了CVE-2017-0199的補丁。| CVE編號 | 漏洞說明 |

|---|---|

| Office OLE2Link遠端程式碼執行漏洞 | |

| Office OLE2Link遠端程式碼執行漏洞 |

#4) 相關APT組織

#OfficeOLE2Link邏輯漏洞原理簡單,易於建構,觸發穩定,深受APT組織的青睞,已經被大部分APT組織納入攻擊武器庫。| 相關APT組織 | CVE編號 |

|---|---|

| #CVE-2017-0199 | |

| CVE-2017-8570 |

| CVE編號 | 漏洞說明 |

|---|---|

| Font Name欄位溢位 | |

| lfFaceName欄位溢位 | |

| matrix record解析堆疊溢位 |

4) 相關APT組織

| 相關APT組織 | CVE編號 |

|---|---|

| CVE-2017-11882 | |

| CVE-2017-11882 |

| CVE編號 | 漏洞說明 |

|---|---|

| CVE-2015-1641 | customXML物件類型混淆 |

| CVE-2017-11826 | XML中的idmap標籤計算錯誤導致混淆 |

#4) 相關APT組織

CVE-2015-1641相關的利用技術早已公開,且該漏洞利用的成功率非常高,所以該漏洞在Office OLE2Link邏輯漏洞還未曾風靡之前是各大APT組織最常用的Office漏洞之一。

| 相關APT組織 | CVE編號 |

|---|---|

| 摩訶草、APT28 | #CVE-2015-1641 |

| 東亞某未知APT組織 | CVE-2017-11826 |

5) 相關APT事件

摩訶草APT組織自2016年以來針對我國的多起攻擊事件大量使用了包含CVE-2015- 1641的漏洞文檔。

6) 修補程式及解決方案

個人使用者下載開啟來源不明的文件需要非常謹慎,使用360安全衛士之類的防病毒木馬流氓軟體的工具進行掃描以盡可能降低風險,如果有條件盡量使用虛擬機器開啟陌生文件。

軟體廠商微軟已經發布了漏洞對應的修補程式:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8570

EPS全名為EncapsulatedPost Script,屬於PostScript的延伸類型,適用於在多平台及高分別率輸出裝置上進行色彩精確的位元圖及向量輸出,因此在Office中也引進了相應的支持,但是自2015年起多個Office中EPS相關的漏洞被利用,其中包括CVE-2015-2545,CVE-2017-0261,CVE-2017- 0262,最終導致微軟不得不停用Office中的EPS元件,而這裡我們選擇以CVE-2017-0262作為典型代表。

1) 漏洞概述

2017年5月7日FireEye研究員在文章EPSProcessing Zero-Days Exploited by Multiple Threat Actors中披露了多個EPS0-day漏洞的在野利用,其中就包含CVE-2017-0262,CVE-2017-0262為ESP中forall指令中的一處漏洞,由於forall指令對參數校驗不當,導致程式碼執行。

2) 漏洞詳情

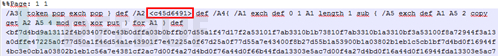

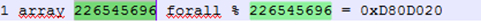

CVE-2017-0262的利用樣本中首先對實際的EXP進行了四位元組的xor編碼,key為c45d6491:

漏洞的關鍵點在於以下一行的程式碼,在EPS中forall指令會對第一個參數中的每一個物件執行處理函數proc(即第二個參數),此處由於對第二個參數的型別判斷不嚴格,導致0xD80D020這個攻擊者之前透過堆噴控制的記憶體位址被當作處理函數的位址,從而esp堆疊被控制,致使最後的程式碼執行:

#3) 相關CVE

| #CVE編號 | #漏洞說明 |

|---|---|

| CVE-2015-2545 | UAF漏洞 |

| CVE-2017-0261 | #Save,restore指令中的UAF漏洞 |

| CVE-2017-0262 | #forall參數類型校驗不嚴格導致程式碼執行 |

4) 相關APT組織

由於EPS漏洞本身利用難度較大,且EPS自Office 2010之後就處於沙箱中隔離執行,因此往往還需要提權漏洞輔助,因此此系列漏洞的使用者往往是知名的大型APT組織。

| 相關APT組織 | CVE編號 |

|---|---|

| 未揭露 | CVE-2015-2545 |

| Turla | # CVE-2017-0261 |

| APT28 | CVE-2017-0262 |

5) 相關APT事件

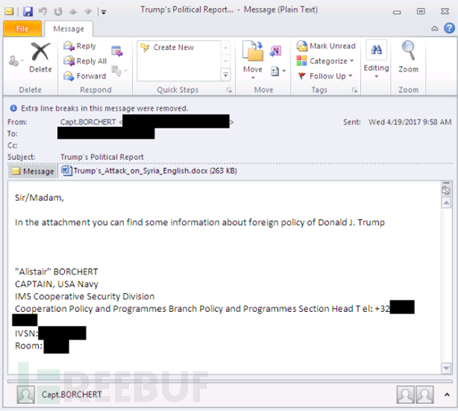

APT28組織透過發送魚叉郵件(CVE-2017-0262/CVE-2017-0263)攻擊影響法國大選,郵件為附件為一個名為Trump's_Attack_on_Syria_English.docx的Office文件,導致當時馬克宏競選團隊多達9G的資料被上傳到外網。

6) 修補程式及解決方案

個人使用者下載開啟來源不明的文檔需要非常謹慎,使用360安全衛士之類的防毒木馬流氓軟體的工具進行掃描以盡可能降低風險,如果有條件盡量使用虛擬機打開陌生文件。

軟體廠商微軟已經發布了漏洞對應的修補程式:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2015-2545

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0261

https://portal.msrc.microsoft.com /en-US/security-guidance/advisory/CVE-2017-0262

近年來針對Windows客戶端的漏洞攻擊越來越多,直接導致各大廠商對其客戶端軟體引入了「沙盒」保護技術,其核心思想即是將應用程式運行在隔離環境中,隔離環境通常是一個低權限的環境,也可以把沙盒看做是一個虛擬的容器,讓不是很安全的程式在運作的過程中,即便客戶端軟體遭受惡意程式碼的入侵也不會對使用者的電腦系統造成實際威脅。

引進了「沙盒」保護的常客戶端程式有:IE/Edge瀏覽器、Chrome瀏覽器、Adobe Reader、微軟Office辦公室軟體等等。當客戶端程式漏洞與Windows提權漏洞結合時,可以繞過應用程式的「沙盒」保護。

1) 漏洞概述

在對Office辦公室軟體的EPS(EncapsulatedPost Script)元件進行漏洞攻擊的過程中,由於Office 2010及其高版本上的EPS腳本過濾器程序fltldr.exe被保護在低權限沙盒內,要攻破其中的低權限沙盒保護措施,攻擊者就必須要使用遠端程式碼執行漏洞配合內核提權漏洞進行組合攻擊。所以我們選擇Win32k.sys中的本地權限提升漏洞(CVE-2017-0263)這一個配合EPS類型混淆漏洞(CVE-2017-0262)進行組合攻擊的提權漏洞作為典型代表。

2) 漏洞詳情

利用CVE-2017-0263漏洞的程式碼會先建立三個PopupMenus,並且加入對應的選單項。由於此UAF漏洞出現在核心的WM_NCDESTROY事件中,並會覆寫wnd2的tagWnd結構,這樣可以設定bServerSideWindowProc標誌。一旦設定了bServerSideWindowProc,使用者模式的WndProc過程就會被視為核心回呼函數,所以會從核心上下文中進行呼叫。而此時的WndProc則被攻擊者替換成了內核ShellCode,最後完成提權攻擊。

3) 相關CVE

| CVE編號 | 漏洞說明 |

|---|---|

| #CVE-2015-2546 | # Win32k記憶體損壞特權提升漏洞 |

| CVE-2016-7255 | Win32k本機權限提升漏洞 |

| CVE-2017- 0001 | Windows GDI權限提升漏洞 |

| CVE-2017-0263 | Win32k釋放後重複使用特權提升漏洞 |

#4) 相關APT組織

| 相關APT組織 | CVE編號 |

|---|---|

| #未揭露 | CVE-2015-2546 |

| Turla | #CVE-2016-7255、CVE-2017-0001 |

| APT28 | CVE-2017-0263 |

5) 相關APT事件

針對日本和台灣的APT攻擊以及APT28針對法國大選等攻擊事件。

6) 修補程式及解決方案

個人使用者下載開啟來源不明的文件需要非常謹慎,使用360安全衛士之類的防病毒木馬流氓軟體的工具進行掃描以盡可能降低風險,如果有條件盡量使用虛擬機器開啟陌生文件。

軟體廠商微軟已經發布了漏洞對應的修補程式:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2015-2546

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2016-7255

https://portal.msrc.microsoft.com /en-US/security-guidance/advisory/CVE-2017-0001

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0263

Flashplayer因為其跨平台的普及性,一直為各個APT組織關注,從2014年起,Flash漏洞開始爆發,尤其到2015年,HackingTeam洩漏資料中兩枚0-day漏洞CVE-2015-5122/CVE-2015-5199,Flash漏洞相關的利用技術公開,Flash漏洞開始成為APT組織的新寵,儘管之後Adobe和Google合作,多個Flash安全機制陸續出爐(如隔離堆,vector length檢測),大大提高了Flash漏洞利用的門檻,但也不乏出現CVE-2015-7645這一類混淆漏洞的怪咖。這裡我們選擇不久前發現的在野0-day CVE-2018-4878作為這類漏洞的典型代表。

1) 漏洞概述

2018年1月31日,韓國CERT發佈公告稱發現Flash0day漏洞(CVE-2018-4878)的野外利用,攻擊者透過發送包含嵌入惡意Flash物件的Office Word附件對指定目標進行攻擊。

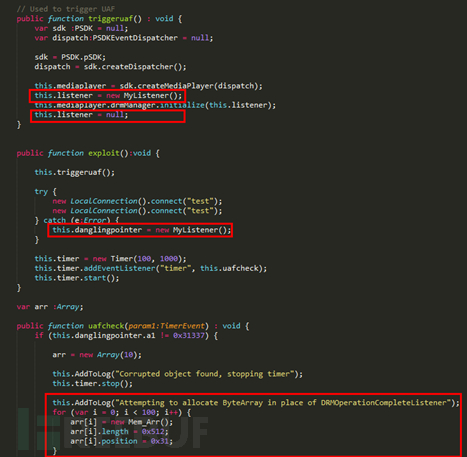

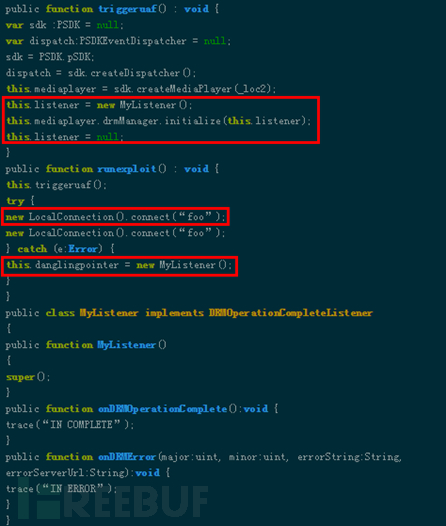

2) 漏洞詳情

CVE-2018-4878透過Flash om.adobe.tvsdk套件中的DRMManager物件進行攻擊,如下程式碼所示,triggeruaf函數中建立一個MyListener物件實例,透過initialize進行初始化,並將該實例設為null,之後的第一個LocalConnection().connect()會導致gc回收該實例內存,第二次LocalConnection( ).connect()時觸發異常,在異常處理中會建立一個新的MyListener實例,記憶體管理器會將先前MyListener物件實例的記憶體分配給新對象,即此處的danglingpointer,設定timer,在其回調函數中偵測uaf是否觸發,成功則透過Mem_Arr進行站位:

##

3) 相關CVE

| #CVE編號 | 漏洞說明 |

|---|---|

| UAF | |

| UAF |

#4) 相關APT組織

| #相關APT組織 | CVE編號 |

|---|---|

| CVE-2017-11292, CVE-2018-4878 | |

| CVE-2018-4878 |

| CVE編號 | 漏洞說明 |

|---|---|

| #CVE-2016-4655 | #內核資訊外洩 |

| CVE-2016-4656 | 提權 |

| CVE-2016-4657 | WebKit遠端程式碼執行 |

4) 相關APT組織和事件

三叉戟漏洞的最初發現是因為阿聯酋一名重要的人權捍衛者Ahmed Mansoor在2016年8月10日和11日,其iPhone手機收到兩條短信,內容為點擊連結可以查看關於關押在阿聯酋監獄犯人遭受酷刑的秘密內容。其隨後將簡訊內容轉發給公民實驗室(Citizen Lab),由公民實驗室和Lookout安全公司聯合分析發現,最後發現該三叉戟漏洞和相關惡意載荷與著名的以色列間諜軟體監控公司NSO Group有關。

圖片來源[1]

5) 修補程式及解決方案

蘋果公司隨後在2016年8月25日發表iOS 9.3.5,修補了三叉戟漏洞[2]。

此Android瀏覽器漏洞利用程式碼的洩漏揭示了網路軍火商和政府及執法機構利用遠端攻擊漏洞針對Android用戶的攻擊和監控,而該漏洞利用過程實現幾乎完美,也體現了漏洞利用技術的藝術特徵。

此漏洞利用程式碼幾乎可以影響當時絕大多數主流的Android裝置和系統版本。

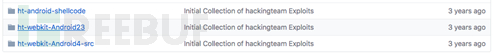

1) 漏洞概述

Android瀏覽器remote2local漏洞利用是2015年7月Hacking Team遭到入侵並洩露內部原始碼資料事件後,其洩漏原始程式碼中包含了針對Android 4.0.x-4.3.x系統版本的瀏覽器的攻擊利用程式碼,其可以達到遠端程式碼執行,並執行提權程式碼提升至root權限,最後達到靜默安裝惡意程序的目的。

此漏洞利用的組合了GoogleChrome的三個N-day漏洞和針對Android系統的提權漏洞完成完整的利用攻擊過程。

#2) 漏洞詳情

該Android瀏覽器漏洞利用主要因為WebKit中關於XML語言解析和XSLT轉換的libxslt函式庫,其利用過程其實是基於多個漏洞的組合利用過程。其首先利用一個資訊外洩漏洞獲取記憶體位址相關信息,並利用記憶體任意讀寫構造ROP攻擊最終實現執行任意程式碼的目的。其最後執行提權程式碼,該漏洞利用中使用的提權漏洞為CVE-2014-3153,其產生於核心的Futex系統呼叫。當提權取得root權限以後,執行靜默安裝惡意APK應用程式。

3) 相關CVE

Hacking Team的針對Android瀏覽器的remote2local漏洞工具結合了3個針對瀏覽器的漏洞和2個用於提權的漏洞。

| CVE編號 | 漏洞說明 |

|---|---|

| CVE-2011-1202 | 資訊外洩 |

| 任意記憶體讀取 | |

| 堆溢位 | |

| 提權漏洞 | |

| 核心任意位址讀寫 |

以上是APT組織使用的10個安全漏洞分別是什麼的詳細內容。更多資訊請關注PHP中文網其他相關文章!