一、AWS S3儲存桶的錯誤配置致使數百萬個人資訊(PII)可被取得

起初我在測試目標網站的時候,未發現任何高風險漏洞,經過近一小時的探測分析,我發現存在一些無關緊要的IDOR和XSS漏洞,沒有高風險漏洞。正當我打算要放棄的時候,我發現目標網站使用了Amazon Cloudfront服務來儲存公共圖片,其儲存 URL連結形狀如下:

https://d3ez8in977xyz.cloudfront.net/avatars /009afs8253c47248886d8ba021fd411f.jpg

一開始,我認為這只是一個開放的線上資料服務,我隨手訪問了https://d3ez8in977xyz.cloudfront.net網站,發現其中其中儲存了一些公開的圖片文件,但是….,我驚訝地發現,除了這些圖片文件之外,其中還存儲了一些敏感的個人數據信息,如:語音聊天內容、音頻通話內容、短信內容和其它用戶隱私文件。

要命的是,這些敏感文件中的儲存內容幾乎都是病人與醫生之間的談話訊息。

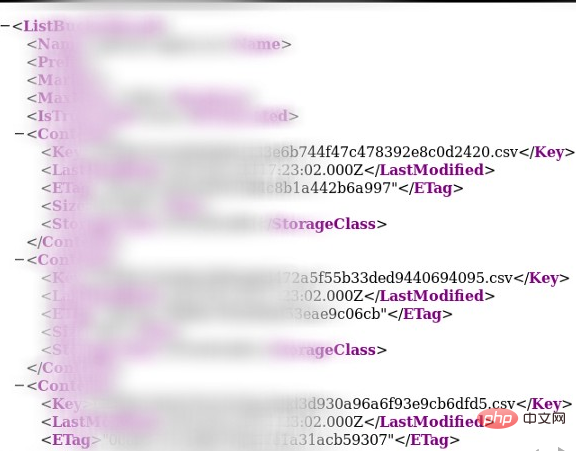

由於該公司的不同域名對應不同的AWS存儲桶,因此我轉向去發現其它域名的公共圖片存儲,果不其然,它對應的每個存儲桶中都存儲有成千的個人數據信息,當時我沒做具體核算,後期經了解該公司客戶達數百萬。以下是其一張包含個人資訊的圖例:

我及時上報給目標公司後,他們在一小時之內及時進行了修復,並獎勵了我$2500 $500的獎勵。

二、可登入存取的管理員帳戶導致商業合作夥伴公司詳細資料外洩

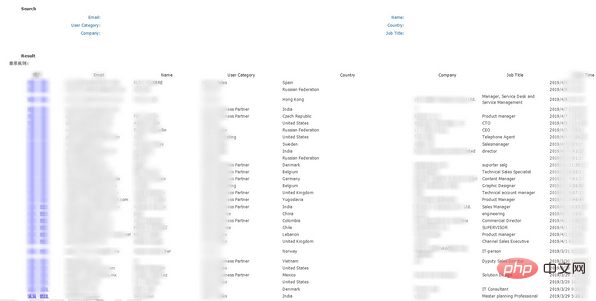

這是一家跨國公司網站,其中存在一個儲存型XSS,由此我獲得了網站的管理員帳戶token並深入測試獲得了公司合作夥伴企業的詳細資訊。

我在該公司網站的資料格式頁面中發現了儲存型XSS漏洞,其格式化資料儲存在本地的管理員帳戶中,所以我用了XSSHunter的內建Payload形成觸發反彈,當管理員觸發Payload之後,就會把我想要的資料寄給我:

#回報了漏洞之後,我獲得了$1250的獎勵。

相關文章教學推薦:web伺服器安全性

#以上是AWS S3儲存桶錯誤配置-百萬個人資訊洩露的詳細內容。更多資訊請關注PHP中文網其他相關文章!