Satu. Klasifikasi NAT

NAT No-pat: Sama seperti penukaran dinamik Cisco, ia hanya menukar alamat IP sumber dan alamat rangkaian, tetapi tidak menukar port Ia adalah penukaran banyak-ke-banyak dan tidak boleh menyimpan awam Alamat IP. Ia jarang digunakan

NAPT: (Alamat Rangkaian dan Terjemahan Port) serupa dengan penukaran PAT Cisco menukar alamat sumber paket dan juga menukarkan port sumber: (Easy -IP) Kaedah penukaran adalah mudah dan serupa dengan NAPT Sama, iaitu, menukar alamat sumber dan port sumber, yang merupakan penukaran banyak kepada satu

Smart NAT (penukaran pintar): penukaran NAPT dengan menempah alamat rangkaian awam

Triple NAT: dengan alamat IP sumber, sumber Penukaran yang berkaitan dengan du port dan jenis protokol

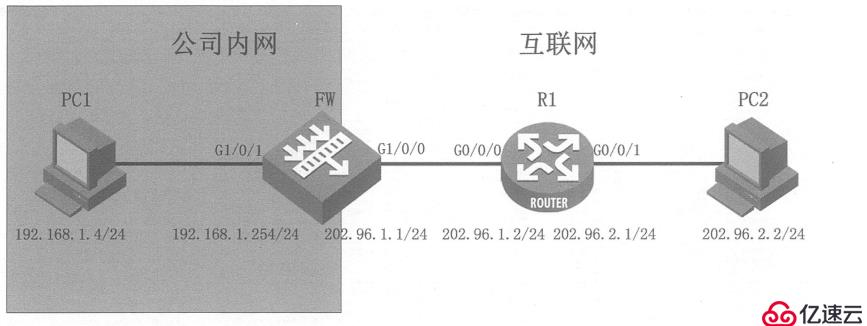

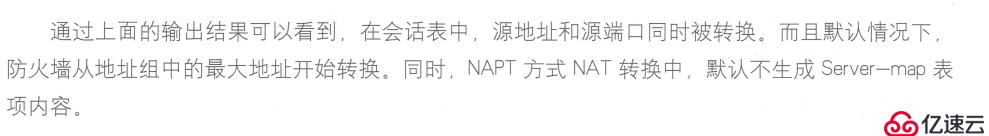

2. Penghalaan lubang hitamIsu ARP gelung dan tidak sah dalam penukaran alamat sumber. senario

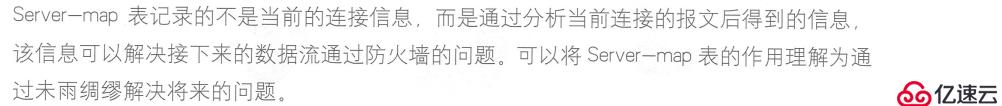

3. Jadual peta pelayanMenyelesaikan masalah penghantaran data FTP melalui jadual Peta pelayan Jadual sesi merekodkan maklumat sambungan, termasuk status sambungan

Jadual sesi merekodkan maklumat sambungan, termasuk status sambungan Aplikasi Peta Pelayan dalam NAT

Aplikasi Peta Pelayan dalam NAT

Entri ke hadapan membawa maklumat port, yang digunakan untuk membenarkan pengguna luar mengakses 202.96.1.10 terus melalui jadual Pelayan -peta untuk terjemahan alamat sasaran

Entri ke hadapan membawa maklumat port, yang digunakan untuk membenarkan pengguna luar mengakses 202.96.1.10 terus melalui jadual Pelayan -peta untuk terjemahan alamat sasaran

Entri terbalik tidak membawa maklumat port, dan alamat sasaran adalah sewenang-wenangnya untuk membolehkan pelayan mengakses Internet . Premis mestilah protokol TCP

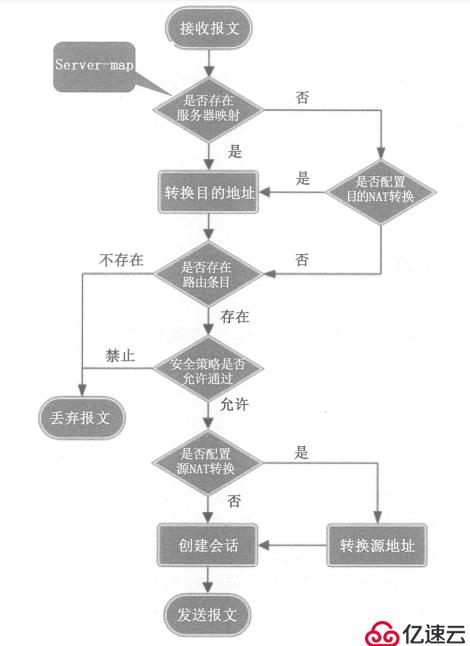

Empat, pelaporan NAT Aliran pemprosesan artikel Konfigurasi NAT (tiga kaedah)

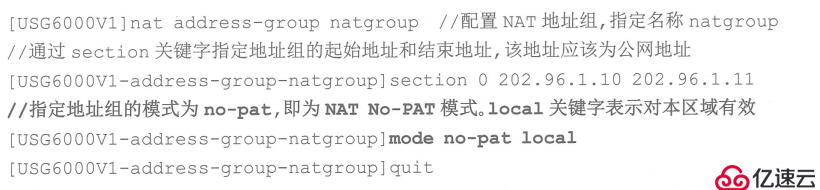

Konfigurasi NAT (tiga kaedah) (1)NAT No-pat

(1)NAT No-pat Ambil satu langkah Laluan lalai

Ambil satu langkah Laluan lalai

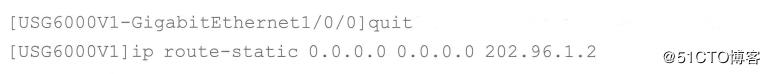

Konfigurasikan dasar keselamatan Konfigurasikan kumpulan alamat NAT, alamat sepadan ke IP awam

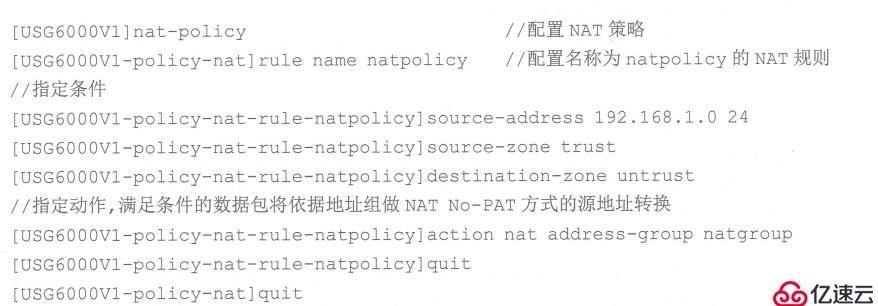

Konfigurasikan kumpulan alamat NAT, alamat sepadan ke IP awam Konfigurasikan dasar NAT

Konfigurasikan dasar NAT Konfigurasikan penghalaan lubang hitam untuk alamat global yang diterjemahkan (alamat dalam kumpulan alamat NAT)

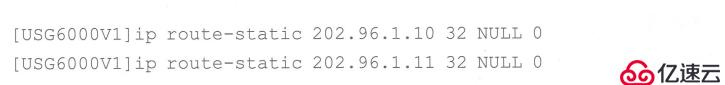

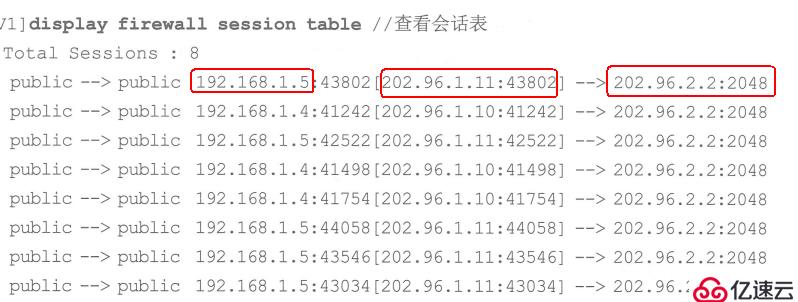

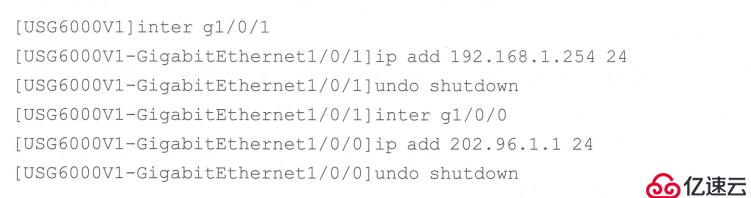

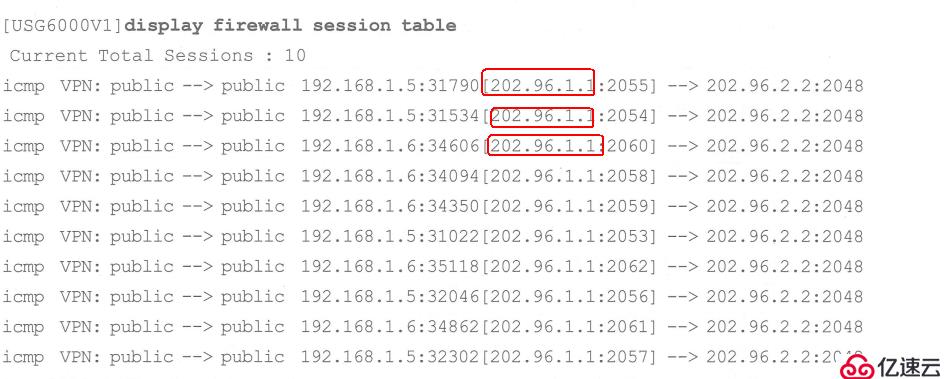

Konfigurasikan penghalaan lubang hitam untuk alamat global yang diterjemahkan (alamat dalam kumpulan alamat NAT) Sahkan konfigurasi NAT. Gunakan PC1 untuk ping PC2 pada rangkaian luaran dan lihat jadual sesi![]

Sahkan konfigurasi NAT. Gunakan PC1 untuk ping PC2 pada rangkaian luaran dan lihat jadual sesi![]  Tiga kotak merah mewakili alamat sumber, alamat ditukar dan alamat yang diakses

Tiga kotak merah mewakili alamat sumber, alamat ditukar dan alamat yang diakses

Anda juga boleh lihat jadual peta pelayan

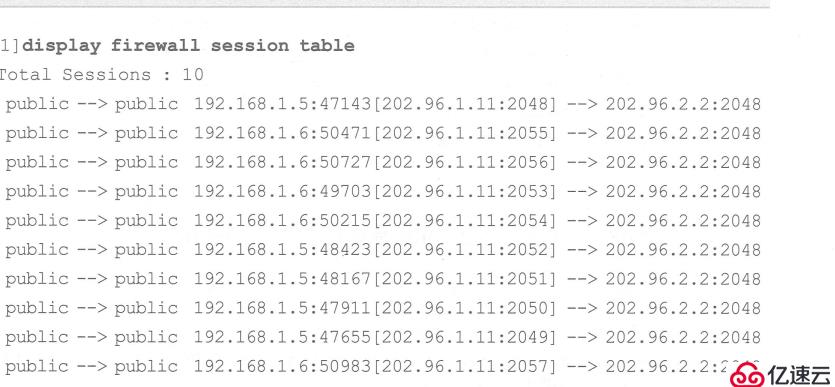

(2) Konfigurasi NAPT

masih dalam gambar di atas, buat semula NAPT

Konfigurasikan IP

Konfigurasikan dasar keselamatan

Konfigurasikan kumpulan alamat NAT, kumpulan alamat sepadan dengan IP awam

Konfigurasikan dasar NAT

Konfigurasikan lubang hitam penghalaan

Sahkan Sebagai hasilnya, PC1 digunakan untuk ping rangkaian luaran PC2

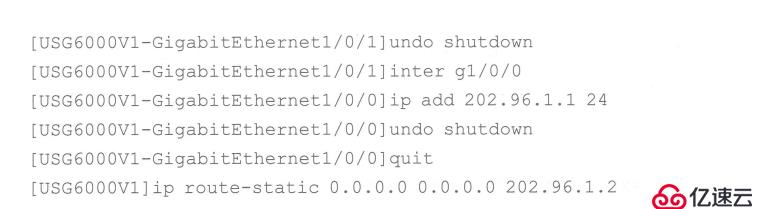

(3) Alamat antara muka keluar (Easy-IP) adalah untuk menggunakan antara muka g0/0/1 penghala R1 untuk mengakses PC2 (konfigurasi semula )

Konfigurasikan IP

Konfigurasikan dasar keselamatan

Konfigurasikan dasar NAT

Pengesahan boleh didapati, kedua-duanya Ia adalah IP antara muka g0/0/1 R1 yang ditukar untuk mengakses

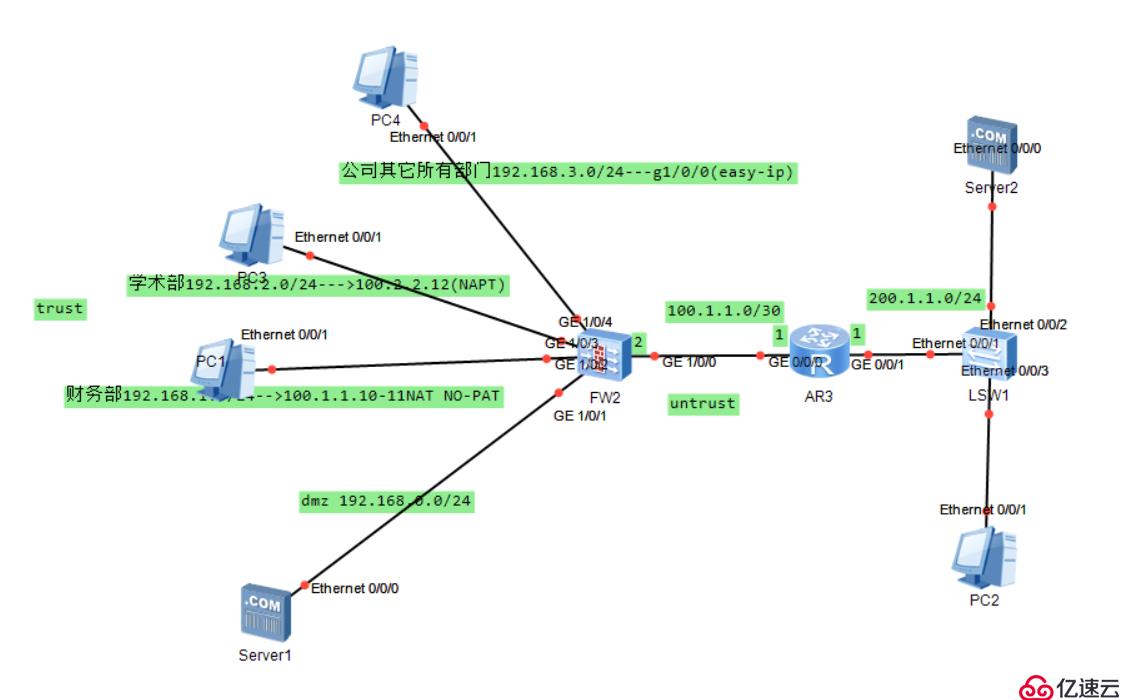

Lima, kes komprehensif

keperluan:

Hos kewangan lulus tanpa pat mengakses internet (menggunakan 100.2.2.10-11)

Hos jabatan akademik mengakses internet melalui napt (menggunakan 100.2.2.12)

Lain-lain dalam syarikat Jabatan ini mengakses internet melalui g1/0/0

Konfigurasikan natserver untuk menerbitkan pelayan dalam dmz (menggunakan 100.2.2.9)

1. Hos kewangan mengakses internet melalui no-pat

1 parameter rangkaian dan Laluan

[USG6000V1] int g1/0/2

[USG6000V1-GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet]

Maklumat: Antara Muka GigabitEthernet1/0/2 tidak ditutup.

[USG6000V1-GigabitEthernet1/0/2] berhenti

[USG6000V1] int g1/0/0

[USG6000V1-GigabitEthernet1/0/0] ip add 100.1 .1.2 30

[USG6000V1-GigabitEthernet1/0/0] buat asal sh

[USG6000V1-GigabitEthernet1/0/0] quit

[USG6000-0static ] i pro.0.0.0 static .1.1

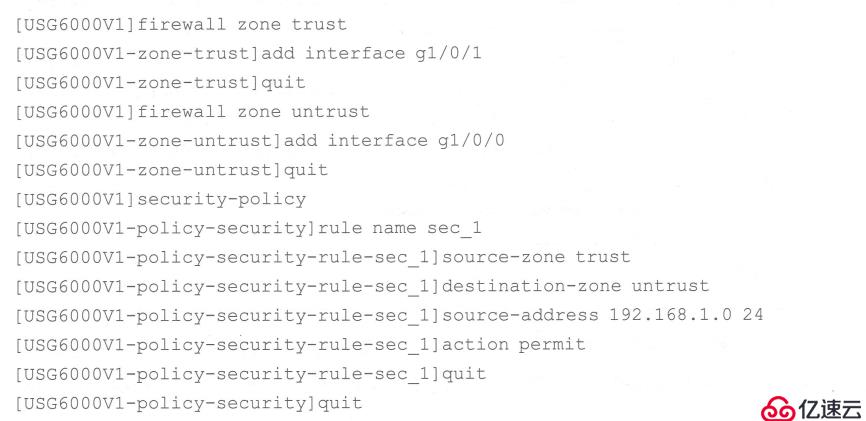

2. Konfigurasikan dasar keselamatan

[USG6000V1] zon firewall trust

[USG6000V1-zone-trust] add int g1/0/2

[USG6000V1-zone-trust]>berhenti[USG6000V1-zone-untrust] tambah int g1/0/0

[USG6000V1-zone-untrust] berhenti

[USG6000V1] dasar keselamatan

[USG6000 -security] nama peraturan sec_1

[USG6000V1-policy-security-rule-sec_1] source-address 192.168.1.0 24

[USG6000V1-policy-security-rule-sec_1] 3 Konfigurasikan kumpulan alamat nat Alamat dalam kumpulan alamat sepadan dengan alamat rangkaian awam

[USG6000V1-policy-security] berhenti

[USG6000V1. ] nat address-group natgroup

[USG6000V1-address-group-natgroup] bahagian 0 100.2.2.10 100.2.2.11

[USG6000V1-address-group-natgroup] mod no-pat local

0[USG-address -group-natgroup]

4. Konfigurasikan dasar nat

[USG6000V1] nat-policy

[USG6000V1-policy-nat] nama peraturan natpolicy

[USG6000V1-policy-nat-rule] source-nat -alamat 192.168.1.0 24

[USG6000V1-policy-nat-rule-natpolicy] ketakpercayaan zon destinasi

[USG6000V1-policy-nat-rule-natpolicy] tindakan nat address-group natgroup 1 6 -policy-nat-rule -natpolicy] quit

[USG6000V1-policy-nat] quit

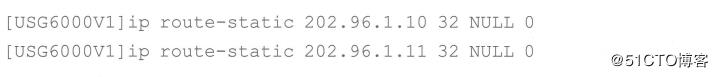

5 Konfigurasikan penghalaan lubang hitam untuk alamat global yang ditukar

[USG6000V1] ip route-static 100.3.2.1.

[USG6000V1 ] laluan ip-statik 100.2.2.11 32 null 0

6. Konfigurasikan r1 (isp)

Masukkan paparan sistem, kembalikan paparan pengguna dengan Ctrl+Z. 🎜>[Huawei] sysname r1

[r1] buat asal maklumat ena

[r1] int g0/0/0

[r1-GigabitEthernet0/0/0] ip add 100.1.1.1 30

[ r1-GigabitEthernet0/0 /0] int g0/0/1

[r1-GigabitEthernet0/0/1] ip add 200.1.1.1 24

[r1-GigabitEthernet0/0/1] buat asal sh

[ r1-GigabitEthernet0/0 /1] quit

[r1] ip route-static 100.2.2.8 29 100.1.1.2

7: akses pelayan internet daripada pelanggan kewangan

2. Akademik Hos mengakses internet melalui napt (menggunakan 100.2.2.12)

1. Konfigurasikan parameter rangkaian [USG6000V1] int g1/0/3[USG6000V1-1. 0/3] ip add 192.168 .2.1 24

[USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1] firewall zone trust

[USG6000V1-zone-trust]/0 add in . . >3. Konfigurasikan kumpulan alamat nat

[USG6000V1] kumpulan alamat nat natgroup_2.0

[USG6000V1-address-group-natgroup_2.0] bahagian 0 100.2.2.12 100.2.2.0>V[USG-60.12[USG6000V1-address-group-natgroup_2.0] quit

4. Konfigurasikan nat policy

[USG6000V1] nat-policy

[USG6000V1]-policy. nama peraturan natpolicy_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] sumber-alamat 192.168.2.0 24

[USG6000V1-policy-nat-rule-natpolicy_2.0]

[USG6000V1-policy-nat-rule-natpolicy_2.0] quit

[USG6000V1-policy-nat

5. Untuk penukaran Selepas alamat global, konfigurasikan laluan lubang hitam

[USG6000V1] laluan ip-statik 100.2.2.12 32 null 0

6 Sahkan konfigurasi nat

.

3. Alamat antara muka keluar (easy-ip) Benarkan jabatan lain syarikat mengakses internet melalui g1/0/0

1 ] int g1/0/4

[USG6000V1-GigabitEthernet1 /0/4] tambah ip 192.168.3.1 24

[USG6000V1-GigabitEthernet1/0/4] berhenti

[USG6000V1-GigabitEthernet1/0/4]

[USG6000> firewall [USG6000V1-zone-trust] tambah int g1/0/4

[USG6000V1-zone-trust]

2. Konfigurasikan dasar keselamatan

[USG6000V1] keselamatan-dasar [USG6000V1-dasar. ] nama peraturan sec_3

[USG6000V1-dasar. ] nama peraturan sec_3

[USG6000V1-policy-security-rule-sec_3] sumber-alamat 192.168.3.0 24

[USG6000V1-policy-security-rule-sec_3] destinasi-zon tidak amanah

[USG6000V1-policy-policy-sec_3] permit tindakan

[USG6000V1-policy-security-rule-sec_3] berhenti

[USG6000V1-policy-security] berhenti

3.配置nat策略

[USG6000V1-policy-security] berhenti

3.配置nat策略

[USG6000policy-01] -policy-nat] nama peraturan natpolicy_3.0

[USG6000V1-policy-nat-rule-natpolicy_3.0] alamat sumber 192.168.3.0 24

[USG6000V1-policy-nat-rule-nat destination] -zone untrust

[USG6000V1-policy-nat-rule-natpolicy_3.0] action nat easy-ip

[USG6000V1-policy-nat-rule-natpolicy_3.0] berhenti

[USG6000V1-policy ] berhenti

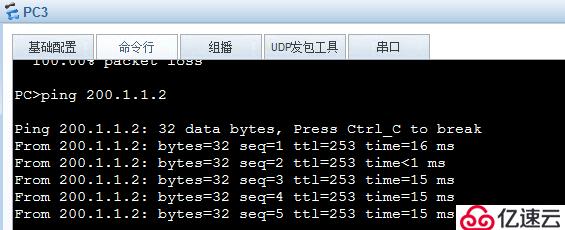

4.验证easy-ip

1)ping测试

四、配置natserver发布dmz中的服4中的服4中的服4中的服4彡0. 🎜>

1.配置网络参数

[USG6000V1-GigabitEthernet1/0/0] int g1/0/1

[USG6000V1-GigabitEthernet1/0/1] ip add 192.1🎜>USG 192.168 internet1/ 0/1] quit

[USG6000V1] firewall zone dmz

[USG6000V1-zone-dmz] add int g1/0/1

[USG6000V1-zone-dmz] quit

2.箍畨

dasar keselamatan [USG6000V1]

Nama peraturan [USG6000V1-policy-security] sec_4

[USG6000V1-policy-security-rule-sec_4] source-zone untrusity-untrust

0[USG6000] rule-sec_4] destinasi-address 192.168.0.0 24

[USG6000V1-policy-security-rule-sec_4] action permit

[USG6000V1-policy-security] berhenti

简ft成政成放此步骤可以省略,默认已经开启)

[USG6000V1] firewall tidak amanah antara kepercayaan

[USG6000V1-interzone-trust-untrust] mengesan ftp

[USG6000V1] nat server natserver global 100.2.2.9 di dalam 192.168.0.2

5.配置黑洞路由

[USG6000V1.2] ip 0.2 🎜>6.验证

1)在互联网主机上访问dmz中的服务器

Atas ialah kandungan terperinci Bagaimana untuk melaksanakan analisis kawalan NAT firewall. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Apakah teknologi utama firewall?

Apakah teknologi utama firewall?

Bagaimana untuk menyelesaikan masalah yang localhost tidak boleh dibuka

Bagaimana untuk menyelesaikan masalah yang localhost tidak boleh dibuka

Bagaimana untuk menyediakan tembok api linux

Bagaimana untuk menyediakan tembok api linux

Bolehkah fail program dipadamkan?

Bolehkah fail program dipadamkan?

Cara menggunakan fungsi penyahkod

Cara menggunakan fungsi penyahkod

Bagaimana untuk mengkonfigurasi pembolehubah persekitaran Tomcat

Bagaimana untuk mengkonfigurasi pembolehubah persekitaran Tomcat

js muat semula halaman semasa

js muat semula halaman semasa

Bagaimana untuk mengulas kod dalam html

Bagaimana untuk mengulas kod dalam html