Microsoft는 2022년 4월 12일 보안 웹사이트에 새로운 악성 코드에 대한 정보를 게시했습니다. Tarrask라고 명명된 이 악성코드는 Windows 작업 스케줄링 시스템의 취약점을 이용하여 탐지를 회피합니다.

Tarrask는 과거 통신, 인터넷 서비스 제공업체 및 데이터 서비스 부문을 표적으로 삼았던 해킹 그룹 Hafnium이 사용했습니다.

이 그룹은 제로데이 취약점을 이용하여 컴퓨터 시스템을 공격합니다. 시스템이 성공적으로 손상되면 Windows의 취약점을 악용하여 맬웨어의 흔적을 숨기고 탐지를 더욱 어렵게 만들 수 있습니다. Tarrask는 이 버그를 사용하여 탐지를 피하고 지속성을 위해 숨겨진 예약 작업을 만듭니다.

시스템 및 애플리케이션은 Windows 작업 스케줄러를 사용하여 업데이트 확인, 유지 관리 작업 실행 등의 작업을 시작합니다. 응용 프로그램은 충분한 권한으로 실행되는 경우 작업 스케줄러에 작업을 추가할 수 있습니다. Microsoft에 따르면 악성 코드는 "Windows 환경에서 지속성을 유지"하기 위해 작업을 사용하는 경우가 많습니다.

Windows에서 작업 스케줄러 도구를 실행하여 작업을 분석할 수 있습니다. Tarrask는 오류를 사용하여 작업을 숨기고 명령줄 옵션 "schtasks /query"를 사용하여 기존 예약된 작업 목록을 반환합니다. 탐지를 피하기 위해 Tarrask는 Windows 레지스트리에서 작업의 보안 설명자 값을 삭제합니다. 이로 인해 작업 스케줄러 및 명령줄 도구에서 작업이 사라집니다. 즉, 두 도구 중 하나를 사용하여 모든 작업을 주의 깊게 검사해도 악의적인 작업이 드러나지 않습니다.

맬웨어는 시스템 레지스트리에 추적이 계속 기록되므로 작업 정보를 완전히 삭제하지 않습니다. Microsoft는 해킹 그룹이 맬웨어가 지속되도록 레지스트리에 데이터를 남겨 두었거나 SD 구성 요소를 제거한 후에도 작업이 "계속 실행"된다는 사실을 그룹이 인식하지 못한 것으로 의심합니다.

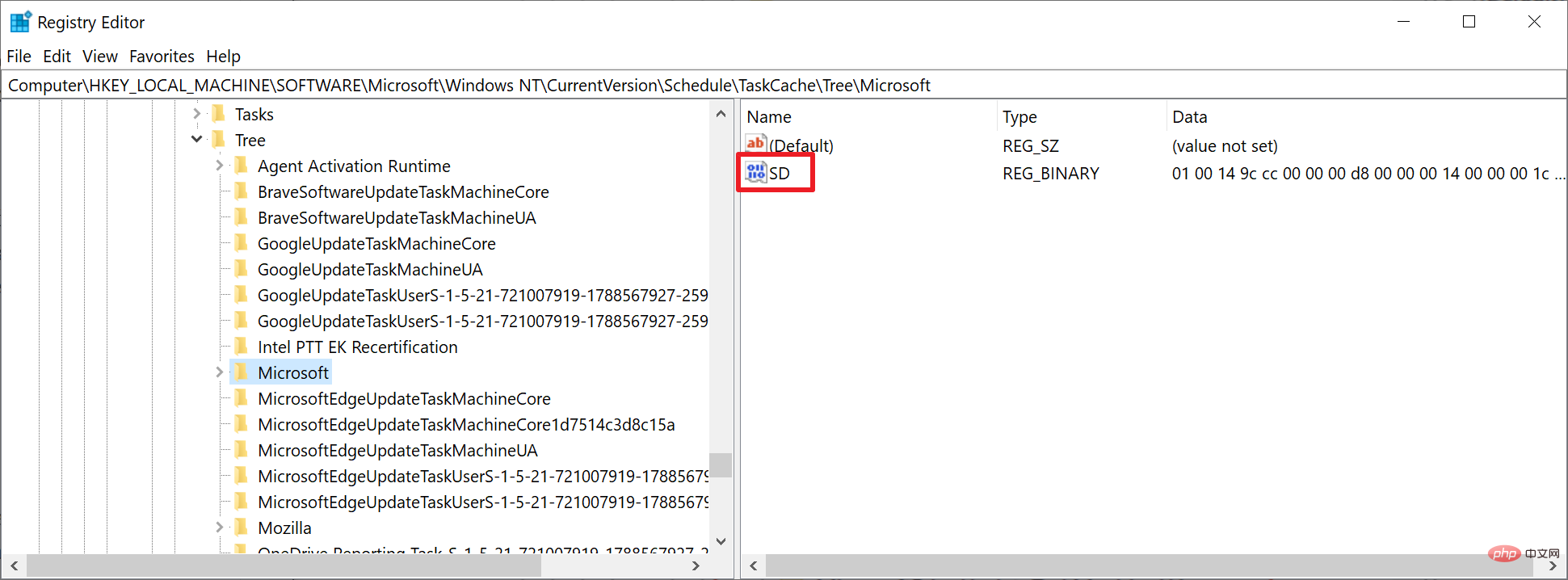

Windows 관리자는 시스템 레지스트리의 예약된 작업 정보를 분석하여 시스템이 Tarrask 악성 코드에 감염되었는지 확인할 수 있습니다.

SD 값 없이 작업이 발견되면 해당 작업은 숨겨진 작업이므로 작업 스케줄러나 명령줄 유틸리티에 표시되지 않습니다. 작업은 SYSTEM 사용자 컨텍스트에서 실행되므로 정상적으로 삭제할 수 없습니다. 작업을 삭제하려는 시도는 액세스 거부 오류 메시지와 함께 실패합니다.

최신 버전의 Microsoft Windows Defender 보안 애플리케이션에서 악성 코드가 감지되었습니다. Microsoft는 숨겨진 작업을 검색하기 위해 Windows Defender에 새로운 감시 이벤트를 추가했습니다. 이러한 이벤트는 Behavior:Win32/ScheduledTaskHide.A로 표시된 다음 응용 프로그램에서 사용됩니다.

Microsoft에서는 시스템 관리자가 공격 벡터를 사용하여 맬웨어를 검색하기 위해 다음 권장 사항 및 보안 지침을 채택할 것을 권장합니다.

Windows 환경 레지스트리 하이브를 열거하고, HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionScheduleTaskCacheTree 레지스트리 하이브를 보고, 예약된 작업이 없는 작업 키를 식별합니다. SD(보안 설명자) 값을 사용합니다. 필요에 따라 이러한 작업을 분석하십시오.

Microsoft-Windows-TaskScheduler/Operational에서 "TaskOperational" 로깅을 활성화하여 예약된 작업 작업을 식별하도록 감사 정책을 수정합니다. 사용자 환경에 적합한 권장 Microsoft 감사 정책 설정을 적용합니다.

다음 작업 스케줄러 로그를 활성화하고 중앙 집중화합니다. 작업이 "숨겨져 있는" 경우에도 이러한 로그는 해당 작업과 관련된 주요 이벤트를 추적하므로 Security.evtx 로그에서 잘 숨겨진 지속성 메커니즘

이벤트를 발견할 수 있습니다. Microsoft-Windows-TaskScheduler/Operational.evtx 로그 ID 4698이 캠페인의 위협 행위자는 숨겨진 예약 작업을 통해 C&C 인프라와의 아웃바운드 통신을 정기적으로 재설정함으로써 인터넷에 노출된 중요 자산에 대한 액세스를 유지합니다. 이러한 중요한 계층 0 및 계층 1 자산의 연결을 모니터링하고 경고함으로써 비정상적인 동작에 대해 경계를 유지하고 아웃바운드 통신을 모니터링합니다.

위 내용은 감지를 피하기 위해 오류를 사용하여 Windows Tarrask 맬웨어를 감지하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!