SSH は、Linux サーバーへの安全なリモート アクセスのために広く使用されているプロトコルです。ほとんどのユーザーは、デフォルト設定で SSH 接続を使用してリモート サーバーに接続します。ただし、デフォルトの構成にはセキュリティ上のリスクがあり、注意が必要です。

オープン SSH アクセスでサーバーを保護するには、特にパブリック IP アドレスを使用する場合、root アカウントのログインを無効にする必要があります。 root パスワードの解読が容易になるため、SSH のセキュリティを強化する必要があります。

Linux で SSH サーバー接続を保護する方法は次のとおりです:

この目標を達成するには、まず root ユーザーの SSH アクセスを無効にし、root 権限を持つ新しいユーザーを作成する必要があります。 root ユーザーのサーバー アクセスをオフにすることは、攻撃者がシステムに侵入するのを防ぐ防御戦略です。たとえば、次のように「exampleroot」という名前のユーザーを作成できます。 リーリー

以下は、上記のコマンドの簡単な説明です:

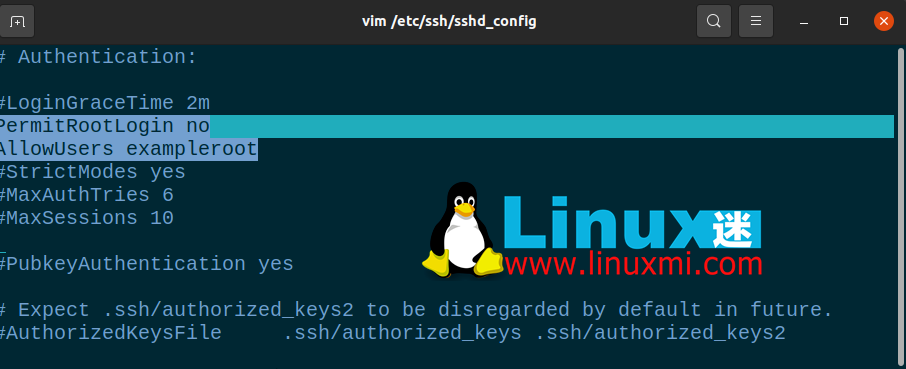

sshd_config ファイルにいくつかの変更を加える必要があります。 このファイルは /etc/ssh/sshd_config にあります。任意のテキスト エディタを使用してファイルを開き、次の変更を加えます: リーリー

PermitRootLogin 行は、root ユーザーが SSH を使用してリモート アクセスを取得できないようにします。 AllowUsers リストに exampleroot を含めると、必要な権限がユーザーに付与されます。

最後に、次のコマンドを使用して SSH サービスを再起動します:リーリー

失敗してエラー メッセージが表示された場合は、次のコマンドを試してください。これは、使用している Linux ディストリビューションによって異なる場合があります。リーリー

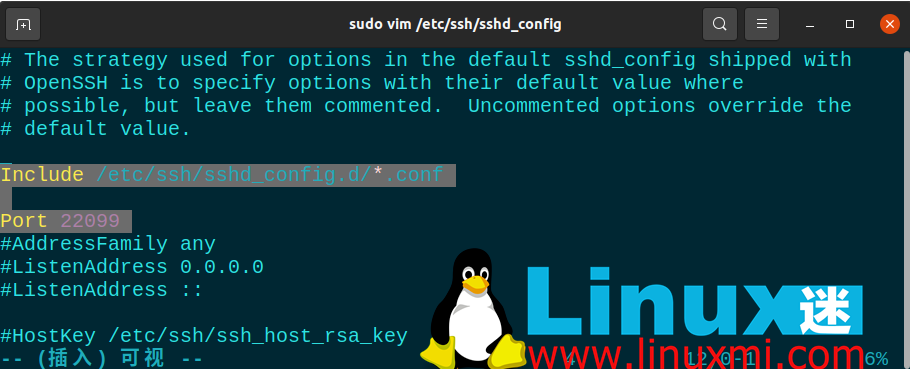

ポート番号を変更するには、**/etc/ssh/sshd_config** を開き、ファイルに次の変更を加えます。 リーリー この手順の後、

sudo systemctl restart ssh

sudo systemctl restart sshを使用して SSH サービスを再度再開します。これで、定義したポートを使用してサーバーにアクセスできるようになります。ファイアウォールを使用している場合は、ここで必要なルールの変更も行う必要があります。 netstat -tlpn コマンドを実行すると、SSH ポート番号が変更されたことがわかります。

ファイルの PermitEmptyPasswords 行の値を no に設定します。 リーリー

これを行うには、

sshd_config ファイルの MaxAuthTries 値を変更します。

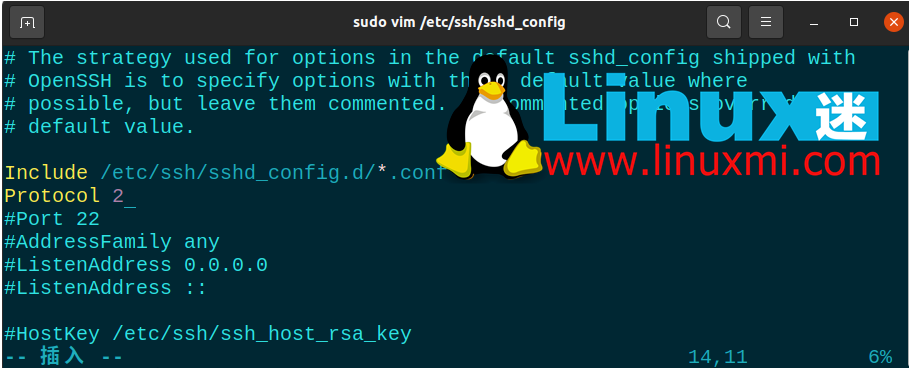

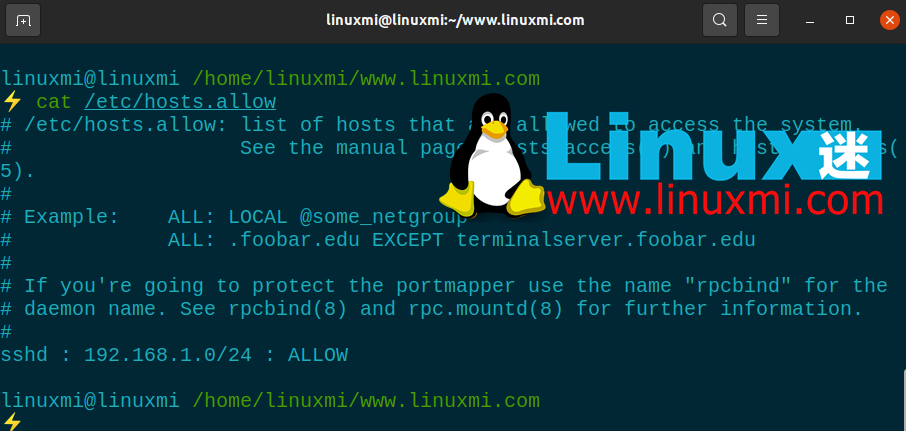

SSH 的第二个版本发布是因为第一个版本中存在许多漏洞。默认情况下,您可以通过将Protocol参数添加到sshd_config文件来启用服务器使用第二个版本。这样,您未来的所有连接都将使用第二个版本的 SSH。 攻击者可以尝试通过 SSH 连接的端口转发来访问您的其他系统。为了防止这种情况,您可以在sshd_config文件中关闭AllowTcpForwarding和X11Forwarding功能。 连接到服务器的最安全方法之一是使用 SSH 密钥。使用 SSH 密钥时,无需密码即可访问服务器。另外,您可以通过更改sshd_config文件中与密码相关的参数来完全关闭对服务器的密码访问。 创建 SSH 密钥时,有两个密钥:Public和Private。公钥将上传到您要连接的服务器,而私钥则存储在您将用来建立连接的计算机上。 在您的计算机上使用ssh-keygen命令创建 SSH 密钥。不要将密码短语字段留空并记住您在此处输入的密码。如果将其留空,您将只能使用 SSH 密钥文件访问它。但是,如果您设置了密码,则可以防止拥有密钥文件的攻击者访问它。例如,您可以使用以下命令创建 SSH 密钥: 大多数情况下,防火墙使用自己的标准框架阻止访问,旨在保护服务器。但是,这并不总是足够的,您需要增加这种安全潜力。 为此,请打开**/etc/hosts.allow**文件。通过对该文件进行的添加,您可以限制 SSH 权限,允许特定 IP 块,或输入单个 IP 并使用拒绝命令阻止所有剩余的 IP 地址。 下面您将看到一些示例设置。完成这些之后,像往常一样重新启动 SSH 服务以保存更改。 所有服务器管理员都应该考虑数据和数据安全问题。服务器安全是一个非常敏感的问题,因为攻击的主要焦点是 Web 服务器,它们几乎包含有关系统的所有信息。由于大多数服务器都在 Linux 基础架构上运行,因此熟悉 Linux 系统和服务器管理非常重要。 SSH 安全只是保护服务器的方法之一。可以通过停止、阻挡或减缓攻击来最大程度地减少您受到的伤害。除了提供 SSH 安全性之外,您还可以实施许多不同的方法来保护您的 Linux 服务器。MaxAuthTries 3

5. 使用 SSH 版本 2

Include /etc/ssh/sshd_config.d/*.conf Protocol 2

6.关闭TCP端口转发和X11转发

X11Forwarding

no AllowTcpForwarding no

7. 使用 SSH 密钥连接

ssh-keygen

8. SSH 连接的 IP 限制

Linux 服务器安全的重要性

以上がLinux で SSH サーバー接続を保護する 8 つの方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。