ランサムウェアは、セキュリティ業界で常にホットな話題です。最近、セキュリティ担当者は、rapid と呼ばれるランサムウェアを発見しました。このランサムウェアは、RSA と AES を使用してファイルを暗号化します。コンピュータ上の既存のファイルに感染するだけではありません。一部のファイルは、新しく作成されたファイルも暗号化します。この記事では、Rapid ウイルスの詳細な分析を実施し、その暗号化メカニズムを分析し、暗号化されたファイルを解析します。

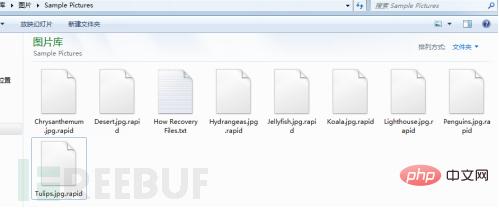

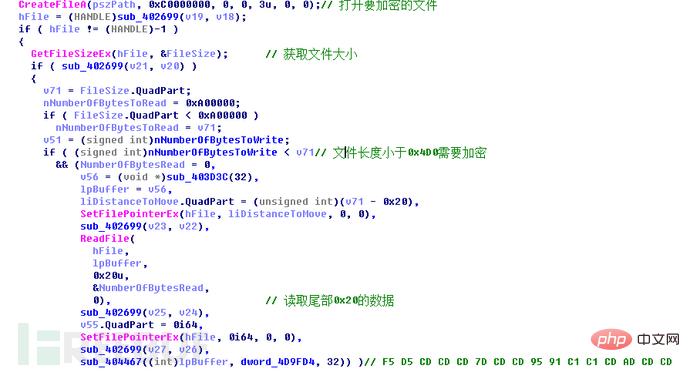

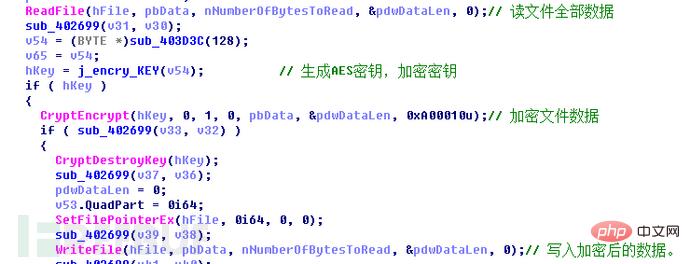

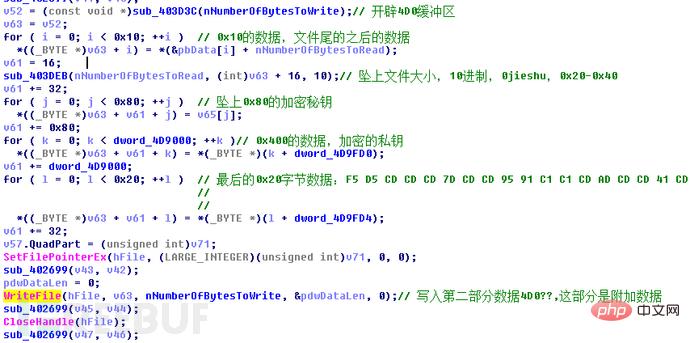

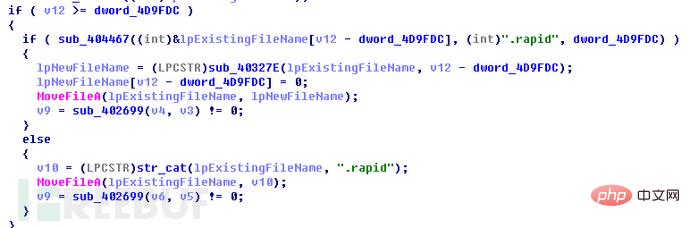

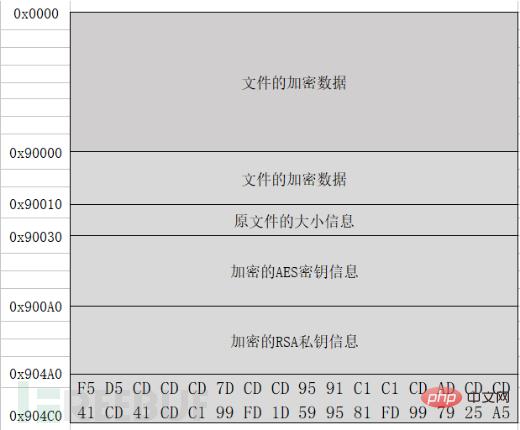

Rapid ウイルスが実行されると、複数のスレッドを作成してファイル システムを継続的にスキャンし、ファイルを暗号化します。コンピュータ コンピュータ上の既存のファイルは、新しく作成されたファイルについても暗号化されます。暗号化されたファイルには、ファイル名に「.rapid」拡張子が追加され、ファイル サイズが 0x4D0 バイト増加します。

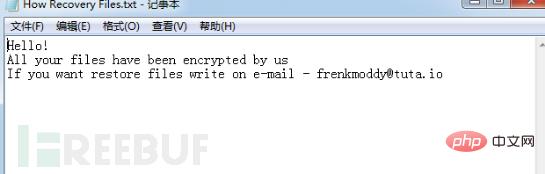

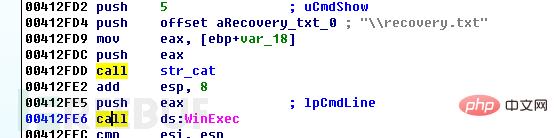

Rapid ウイルスは、電子メールを含む暗号化フォルダーに「How Recovery Files.txt」という名前の身代金メモ ファイルを作成します。被害者に連絡させます。支払いを完了する方法について。ユーザーがコンピュータを再起動すると、「recovery.txt」という名前のランサムウェア プロンプト ファイルが自動的にポップアップ表示されます。その内容は、「How Recovery Files.txt」ファイルの内容と同じです。

LanyEye 次世代脅威認識システムを使用して、迅速なプログラムを検出します。 Lan の目には、迅速なプログラムは高リスクとしてマークされました。

次に、迅速なプログラムの逆分析を実行します。

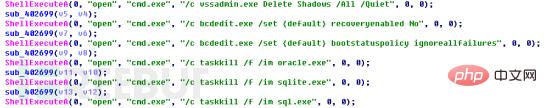

まず、プログラムは ShellExecuteA を呼び出して、図に示すコマンドを実行します。

主な機能には、Windows ボリュームのシャドウ コピーのクリアと防止が含まれます。シャドウ ボリュームの使用によって被害者が被害を受ける場合は、リカバリ ファイルをコピーします。システム修復および自動変更機能を無効にします。ランサムウェアはドライバー ファイルを暗号化し、頻繁にシステム クラッシュを引き起こす可能性があります。修復機能を無効にし、エラーを無視して、システム クラッシュの可能性を減らします。 oracle.exe、sqlite.exe、および sql.exe プロセスを終了すると、一方ではメモリが解放され、他方ではこれらのデータベース プロセスによる特定のファイルの占有が解放されます。

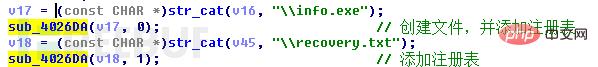

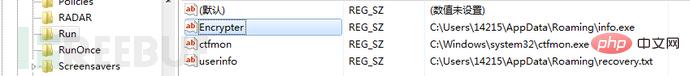

次に、プログラムはスタートアップ項目を追加し、レジストリ HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run の下に新しい Encrypter 項目と userinfo 項目を作成します。Encrypter 項目の値は "%AppData\Romaing\info.exe" です。 ", userinfo キーの値は "%AppData\Romaing\recovery.txt" です。 「info.exe」ファイルはランサムウェアプログラムそのもののコピー、「recovery.txt」ファイルはランサムウェア情報ファイルであり、ファイルの内容は上記の「How Recovery Files.txt」ファイルと同じです。 。

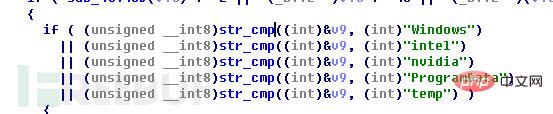

システムが正常に動作できるようにするため、プログラムはフォルダー名を選択しません。 Windows"、"intel"、"nvidia"、"ProgramData"、および "temp" ファイル:

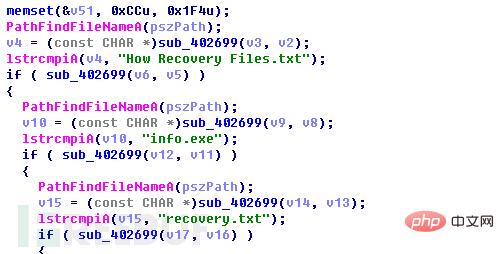

このランサムウェアはサフィックス名でファイルをフィルタリングしませんが、選択したファイルは「How Recovery Files.txt」、「info.exe」、または「recovery.txt」です。ファイルが 3 つある場合はスキップすると、残りは完全に暗号化されます。

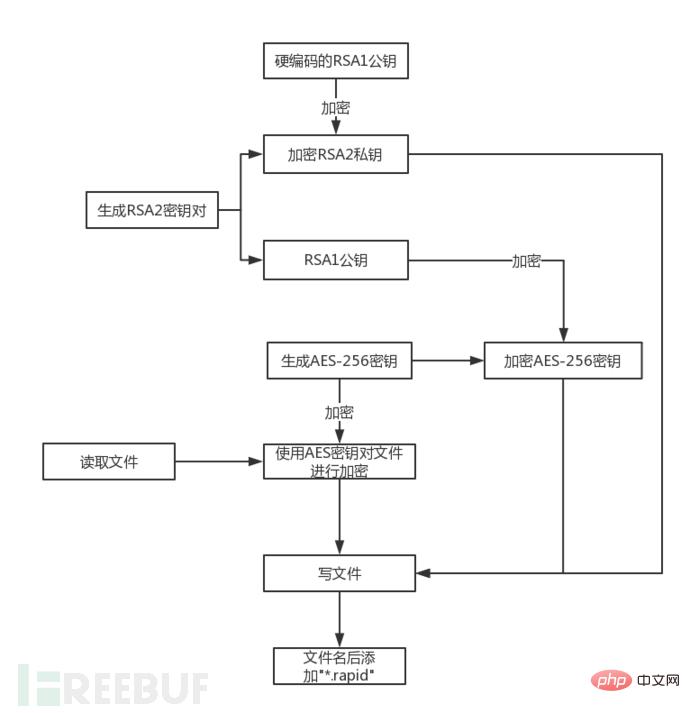

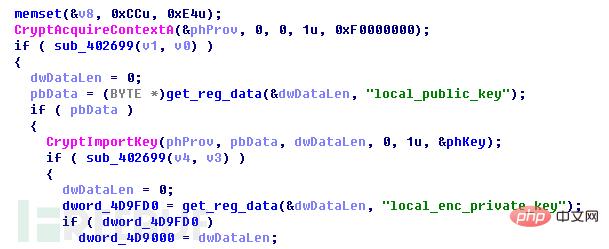

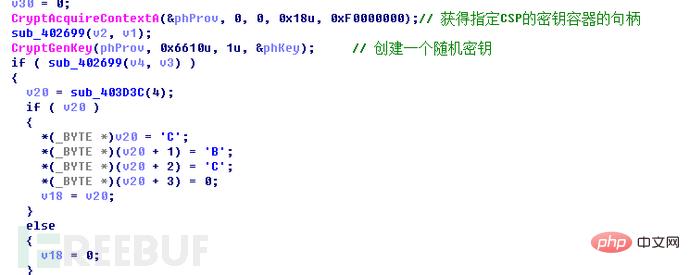

プログラムが最初ですPROV_RSA_FULL タイプの CSP コンテナを作成し、Base64 経由でプログラムにハードコーディングされた RSA 公開キー (RSA1 という名前) をインポートします。

次に、プログラムはレジストリ キー「local_public_key」が存在するかどうかを確認します。そうでない場合は、レジストリ キー "local_public_key" が作成されます。

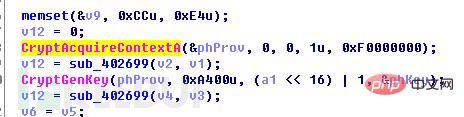

プログラムは、タイプ PROV_RSA_FULL の CSP コンテナを作成し、CryptGenKey() を呼び出してランダムな RSA キーを生成します。右 (RSA2 という名前)。

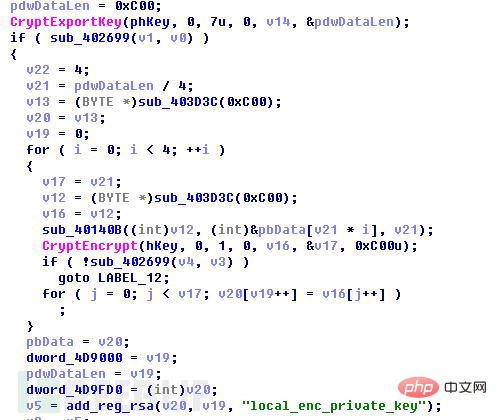

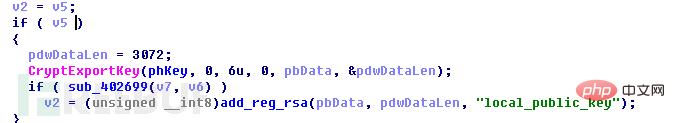

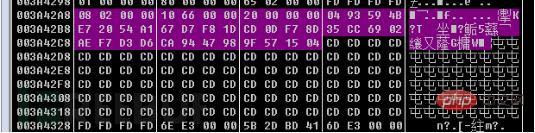

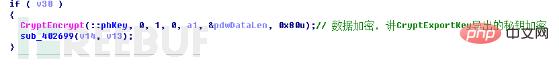

次に、CryptExportKey() を呼び出して、生成されたばかりの RSA2 秘密鍵データをエクスポートし、RSA1 公開鍵を呼び出して RSA2 秘密鍵を暗号化します。暗号化が完了したら、RSA 秘密キーのデータをレジストリ キー HKEY_CURRENT_USER\Software\EncryptKeys\local_enc_private_key に書き込み、データ長をレジストリ キー HKEY_CURRENT_USER\Software\EncryptKeys\local_enc_private_key_len

# に書き込みます。

# に書き込みます。

2017 年はランサムウェア ウイルスの発生率が高かった年であり、この状況は 2018 年も続くことが予測されます。私たち一人一人がより警戒し、疑わしいメールボックスの添付ファイルを開かないようにし、サードパーティのソフトウェア リソースの使用を避け、セキュリティリスクを軽減するためにウイルス対策ソフトウェアをインストールしてください。

以上がRapid ランサムウェア ウイルスを分析および検出する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。