xmlrpc.php を閉じる方法: 1. "rm -rf xmlrpc.php" コマンドを使用して xmlrpc.php を削除します; 2. mv コマンドを使用して xmlrpc.php ファイルを移動します; 3. xmlrpcを無効にするchmodコマンド、phpのすべての権限。

この記事の動作環境:linux5.9.8システム、WordPress5.4.2バージョン、DELL G3コンピュータ

使用しているWordPressサイトはバックエンドを変更しました。アドレスは比較的安全なようです。そのため、Web サイトへの不正ログインのログにはあまり注目していませんでした。

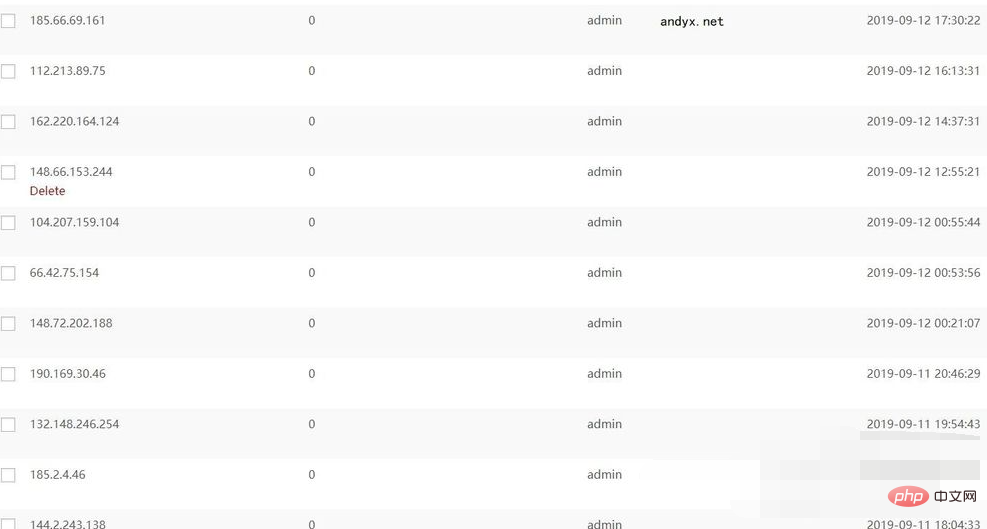

本日、監視クラウド アラームによりメモリ不足が報告されました。調査の結果、Web サイトがスキャン/ブルート フォース クラックされたことが判明しました。ログには、不正ログイン ステータスが数百ページ更新されていたことが示されています。

ブルート フォース クラックを避けるために WordPress の xmlrpc.php ファイルを無効にします

分析

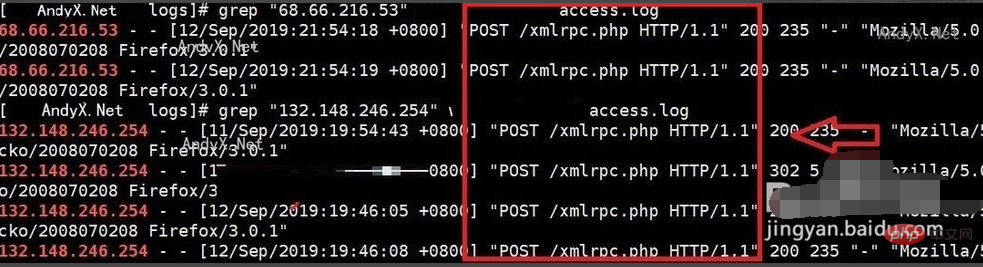

ログイン失敗の記録があるため、まずそのIPを使用してシステムログに照合して記録されているIPを選択し、grepコマンドを実行してください:

grep "68.66.216.53" access.log

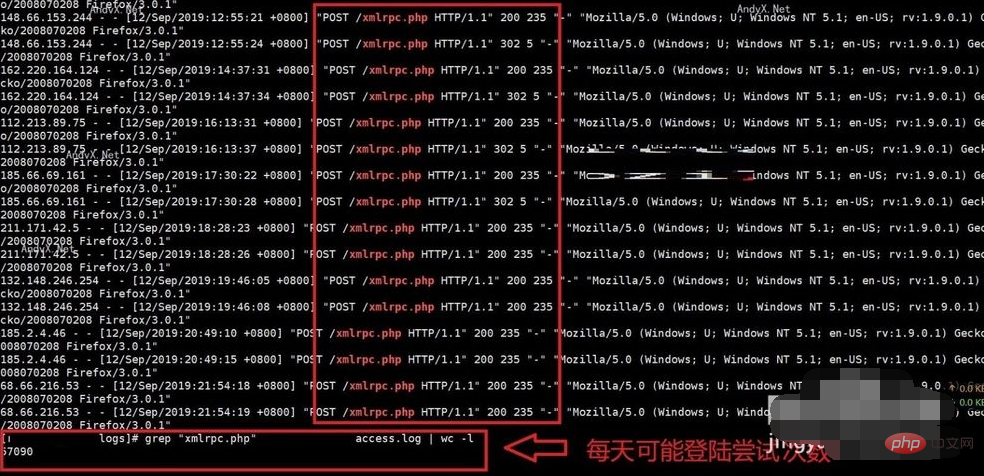

ログを見ると、相手が POST を使用してファイル/xmlrpc.php にアクセスしていることが確認できます。

grep "xmlrpc.php" access.log | wc -l

を解決する鍵は、xmlrpc.php をブロック/無効にすることです。副作用を防ぐために、まず Baidu を検索しました。

mv コマンドを使用して、この xmlrpc .php ファイルを移動します (名前はお好みに変更してください):

mv xmlrpc.php xmlrpc.php.sajdAo9ahnf$d9ha90hw9whw

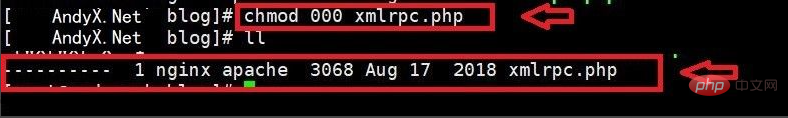

chmod コマンドを使用して、xmlrpc.php のすべての権限を無効にします:

chmod 000 xmlrpc.php

Apache サーバーはパラメーター ジャンプを設定できます。 アクセスの転送:

Apache サーバーはパラメーター ジャンプを設定できます。 アクセスの転送:

<IfModule mod_alias.c> Redirect 301 /xmlrpc.php http://baidu.com </IfModule>

Nginx サーバーはアクセスを禁止するパラメーターを設定できます。:

location ~* /xmlrpc.php {

deny all;

}推奨学習: 「

WordPress チュートリアル」以上がxmlrpc.phpを閉じる方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。