推奨 (無料): phpcms チュートリアル

1. ワイドバイトインジェクションの脆弱性

/phpcms/modules/pay /respond .php は約 16 行にあります

##元のコード

$payment = $this->get_by_code($_GET['code']);

は

$payment = $this->get_by_code(mysql_real_escape_string($_GET['code']));

に置き換えられます2. phpcms インジェクションの脆弱性

#/phpcms/modules/poster/poster.php は行 221if ($_GET['group']) {

$_GET['group'] = preg_replace('#`#', '', $_GET['group']);

3、任意のファイル読み取りの脆弱性を引き起こす phpcms フロントエンド インジェクションを追加 patch

/phpcms/modules /content/down.php(1) 17 行目

parse_str($a_k);

$a_k = safe_replace($a_k); parse_str($a_k);

parse_str($a_k);

$a_k = safe_replace($a_k); parse_str($a_k);

(3) 約 120 行目の

$filename = date('Ymd_his').random(3).'.'.$ext;

$fileurl = str_replace(array('<','>'), '',$fileurl);

##/phpcms/modules/member/index.php は行 615

元のコード:

$password = isset($_POST['password']) && trim($_POST['password']) ? trim($_POST['password']) : showmessage(L('password_empty'),HTTP_REFERER);

は次のように置き換えられます:

$password = isset($_POST['password']) && trim($_POST['password']) ? addslashes(urldecode(trim($_POST['password']))) : showmessage(L('password_empty'), HTTP_REFERER);

5. PHPCMS V9.6.2 SQL インジェクションの脆弱性

(1) phpcms/libs/classes/param.class.php は約 109 行にあります

元のコード

$value = isset($_COOKIE[$var]) ? sys_auth($_COOKIE[$var], 'DECODE') : $default;

$value = isset($_COOKIE[$var])?addslashes(sys_auth($_COOKIE[$var],'DECODE')):$default;

に置き換えます。 #元のコード

return isset($_COOKIE[$var]) ? sys_auth($_COOKIE[$var], 'DECODE') : $default;

return isset($_COOKIE[$var]) ? addslashes(sys_auth($_COOKIE[$var],'DECODE')) : $default;

## が発生します。

#/phpcms/libs/classes/attachment.class.php は、function download($field, $value,$watermark = '0',$ext = 'gif|jpg|jpeg|bmp|png', $absurl = '', $basehref = ''){

// 此处增加类型的判断

if($ext !== 'gif|jpg|jpeg|bmp|png'){

if(!in_array(strtoupper($ext),array('JPG','GIF','BMP','PNG','JPEG'))) exit('附加扩展名必须为gif、jpg、jpeg、bmp、png');

}7. phpcms インジェクションの脆弱性

##/api/phpsso.php は約 128 行

# にあります。 元のコード

$arr['uid'] = intval($arr['uid']); $phpssouid = $arr['uid'];

は、2-in-1 コード

$phpssouid = intval($arr['uid']);

8 に置き換えられます。phpcms 認証キー生成アルゴリズムの問題により、次のような問題が発生します。認証キーの漏洩

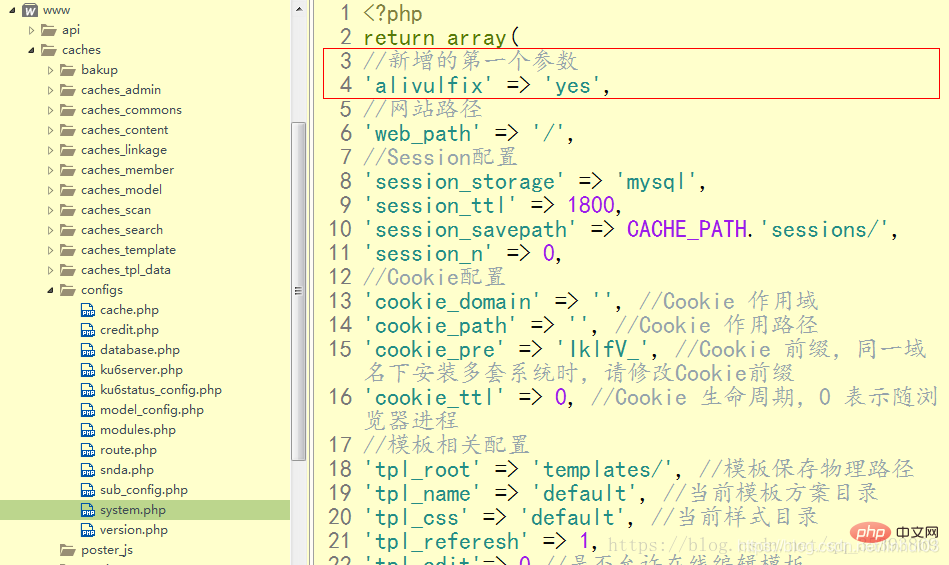

1. /caches/configs/system.php で、最初のパラメータを追加します:'alivulfix' => 'yes',

2. 20 桁の文字列である auth_key を見つけて変更し、記述する内容をカスタマイズするだけです。

'auth_key' => '2qKYgs0PgHWWtaFVb3KP', //密钥

3. 32 ビット文字列である auth_key を見つけて変更し、記述する内容をカスタマイズするだけです。

'phpsso_auth_key' => 'hjor66pewop_3qooeamtbiprooteqein', //加密密钥

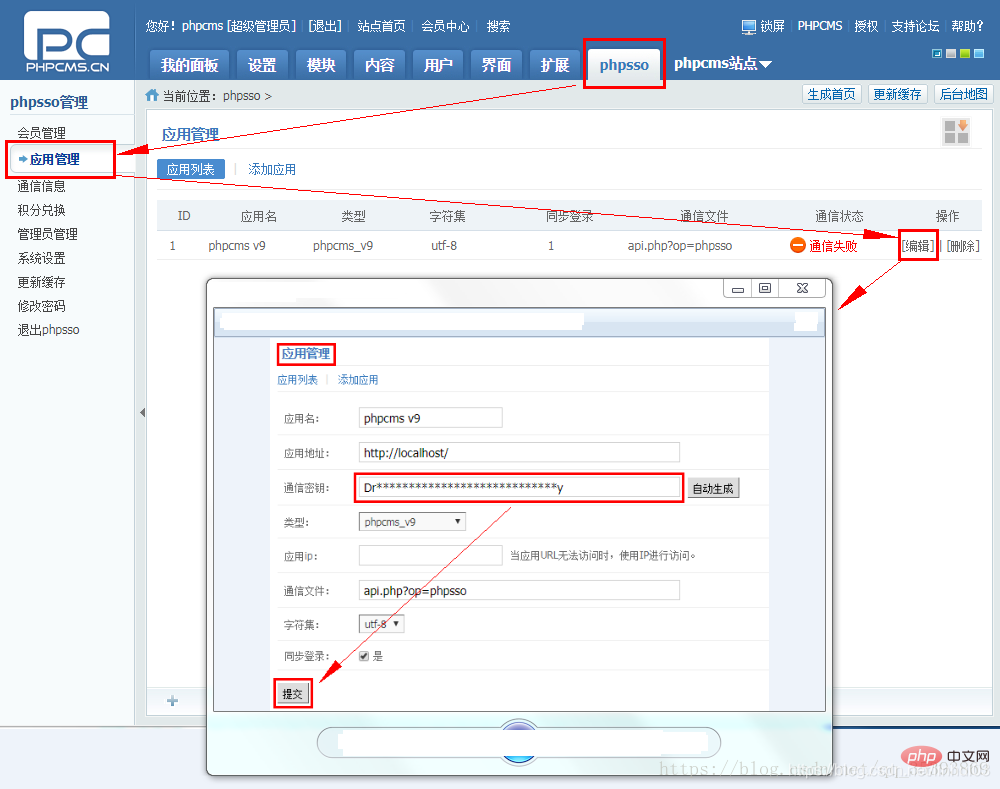

Web サイト ユーザーが当面ログインできないだけで、最も重要なステップが残っています。  4. バックグラウンドで phpsso 管理センターにログインし、ナビゲーション メニュー phpsso ——> アプリケーション管理 ——> 編集で、「通信キー」を手順 3 で設定した 'phpsso_auth_key' の値に編集します。をクリックし、「送信」をクリックします。

4. バックグラウンドで phpsso 管理センターにログインし、ナビゲーション メニュー phpsso ——> アプリケーション管理 ——> 編集で、「通信キー」を手順 3 で設定した 'phpsso_auth_key' の値に編集します。をクリックし、「送信」をクリックします。

主要な手順のスクリーンショットは次のとおりです。

送信後、以下に示すように、ページには通信が成功したことが表示されます。

プログラミングについてさらに詳しく知りたい場合は、php に注目してください。トレーニングコラム!

以上がphpcms のセキュリティ脆弱性のコレクションの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。