Cours Avancé 10640

Introduction au cours:Le contenu du cours couvre les vulnérabilités de sécurité PHP courantes dans le développement Web, les vulnérabilités dans les fonctions PHP courantes et la sécurité du système de fichiers PHP. Dans le même temps, les problèmes de sécurité des logiciels serveur sont introduits.

Cours Intermédiaire 11330

Introduction au cours:"Tutoriel vidéo d'auto-apprentissage sur l'équilibrage de charge Linux du réseau informatique" implémente principalement l'équilibrage de charge Linux en effectuant des opérations de script sur le Web, lvs et Linux sous nagin.

Cours Avancé 17632

Introduction au cours:"Tutoriel vidéo Shang Xuetang MySQL" vous présente le processus depuis l'installation jusqu'à l'utilisation de la base de données MySQL, et présente en détail les opérations spécifiques de chaque lien.

javascript - problème de vulnérabilité XSS

Je voudrais demander comment gérer la vulnérabilité XSS dans le front-end ?

2017-05-16 13:08:53 0 5 730

2020-06-03 22:43:07 0 0 1062

Comment corriger la vulnérabilité PHP sans mettre à niveau la version PHP

2017-09-06 17:33:44 0 1 1480

Introduction au cours:Détection de vulnérabilité de l'outil d'analyse ASP : 1. Sélectionnez l'outil d'analyse approprié ; 2. Configurez la cible d'analyse dans l'outil d'analyse ; 3. Configurez les options d'analyse selon vos besoins. 4. Une fois la configuration terminée, démarrez l'outil d'analyse pour lancer l'analyse ; . Outil d'analyse Un rapport sera généré répertoriant les vulnérabilités et les problèmes de sécurité détectés ; 6. Corrigez les vulnérabilités et les problèmes de sécurité détectés conformément aux recommandations du rapport. 7. Après avoir corrigé la vulnérabilité, réexécutez l'outil d'analyse pour vous assurer que le problème est résolu. la vulnérabilité a été exploitée avec succès et réparée.

2023-10-13 commentaire 0 1705

Introduction au cours:Les méthodes comprennent : 1. Utiliser des outils d'analyse des vulnérabilités spécialisés ; 2. Tests manuels pour découvrir et vérifier les vulnérabilités dans les applications ASP ; 3. Effectuer des audits de sécurité pour vérifier le code et les fichiers de configuration des applications ASP ; 4. Utiliser des cadres d'exploitation des vulnérabilités ; le code de l'application ASP.

2023-10-13 commentaire 0 1114

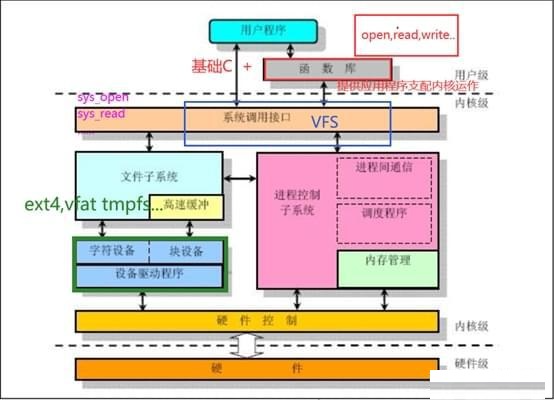

Introduction au cours:Le mode habituel de citation des logiciels open source consiste à introduire la bibliothèque dynamique ou le package jar du logiciel open source. Par conséquent, le taux de fausses alarmes de vulnérabilités sera très faible lors de la détection des vulnérabilités, mais c'est différent pour le noyau Linux. Les modules fonctionnels du noyau sont très riches et énormes et seront adaptés en fonction des besoins de l'entreprise lors de l'utilisation réelle. Par conséquent, la manière de parvenir à une détection précise des vulnérabilités et de réduire le taux de faux positifs de détection des vulnérabilités dans ce scénario est particulièrement importante. Structure du noyau Linux : Le noyau Linux est composé de sept parties, et chaque partie différente est composée de plusieurs modules du noyau. Le schéma fonctionnel est le suivant : Analyse du scénario de personnalisation Linux : En analysant le code source du noyau Linux, vous pouvez voir que différents les modules sont stockés dans différents répertoires. Le code d'implémentation peut être configuré au moment de la compilation.

2024-02-13 commentaire 0 858

Introduction au cours:Présentation de la détection et de la réparation des vulnérabilités d'injection SQL PHP : L'injection SQL fait référence à une méthode d'attaque dans laquelle les attaquants utilisent des applications Web pour injecter de manière malveillante du code SQL dans l'entrée. PHP, en tant que langage de script largement utilisé dans le développement Web, est largement utilisé pour développer des sites Web et des applications dynamiques. Cependant, en raison de la flexibilité et de la facilité d'utilisation de PHP, les développeurs ignorent souvent la sécurité, ce qui entraîne l'existence de vulnérabilités d'injection SQL. Cet article explique comment détecter et corriger les vulnérabilités d'injection SQL dans PHP et fournit des exemples de code pertinents. vérifier

2023-08-08 commentaire 0 1657

Introduction au cours:Détection et correction des vulnérabilités de sécurité dans les fonctions PHP En programmation PHP, il est crucial d'assurer la sécurité de votre code. Les fonctions sont particulièrement sensibles aux failles de sécurité. Il est donc important de comprendre comment détecter et corriger ces vulnérabilités. Détecter les vulnérabilités de sécurité Injection SQL : Vérifiez si les entrées utilisateur sont utilisées directement pour créer des requêtes SQL. Cross-site scripting (XSS) : vérifiez que la sortie est nettoyée pour empêcher l'exécution de scripts malveillants. Inclusion de fichiers : assurez-vous que les fichiers inclus proviennent d'une source fiable. Débordement de tampon : vérifiez si la taille des chaînes et des tableaux se situe dans la plage attendue. Injection de commandes : utilisez des caractères d'échappement pour empêcher l'exécution des entrées de l'utilisateur dans les commandes système. Corrigez les failles de sécurité à l'aide d'instructions préparées : pour les requêtes SQL, utilisez mysqli_prep

2024-04-24 commentaire 0 482