Cours Élémentaire 9954

Introduction au cours:Le traitement et l'analyse des chaînes constituent une base importante dans tout langage de programmation. La classification, l'analyse, le stockage et l'affichage des informations, ainsi que la transmission des données sur le réseau, nécessitent tous le fonctionnement des chaînes. Cela est particulièrement important dans le développement Web. La majeure partie du travail du programmeur consiste à exploiter des chaînes, donc le traitement des chaînes reflète également une capacité de programmation du programmeur.

Cours Élémentaire 25490

Introduction au cours:Programmation orientée objet en utilisant php

Cours Intermédiaire 11246

Introduction au cours:"Tutoriel vidéo d'auto-apprentissage sur l'équilibrage de charge Linux du réseau informatique" implémente principalement l'équilibrage de charge Linux en effectuant des opérations de script sur le Web, lvs et Linux sous nagin.

Cours Avancé 17582

Introduction au cours:"Tutoriel vidéo Shang Xuetang MySQL" vous présente le processus depuis l'installation jusqu'à l'utilisation de la base de données MySQL, et présente en détail les opérations spécifiques de chaque lien.

Comment Weex gère les requêtes réseau HTTPS et comment Android les gère

2017-06-17 09:16:08 0 1 917

2017-05-17 10:08:26 0 1 692

Comment gérer l'échec de l'ajout

Comment gérer l'échec de l'ajout

2019-06-30 17:08:43 0 1 1384

2017-04-24 09:13:51 0 3 640

python3.x - traitement python javascript json

2017-05-18 11:01:28 0 2 691

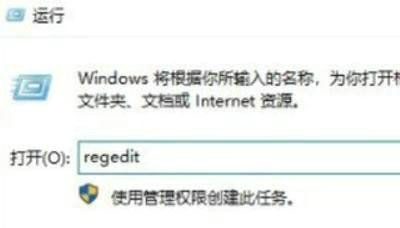

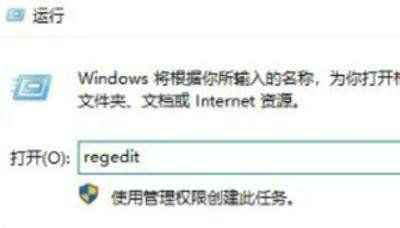

Introduction au cours:Lorsque nous utilisons la fonction de contrôle de sécurité du système Win10, nous constatons parfois des menaces potentielles. Mais que devez-vous faire si vous découvrez une menace à laquelle vous ne pouvez pas faire face ? C'est peut-être parce que certains fichiers du registre restreignent nos opérations. Ce n'est pas grave, nous pouvons résoudre le problème en entrant dans le dossier WindowsDefender sous l'éditeur de registre et en le configurant. Ensuite, permettez-moi de vous présenter en détail la solution au problème selon lequel Win10 détecte les menaces qui ne peuvent pas être traitées. Que dois-je faire si Win10 constate que les menaces ne peuvent pas être traitées ? Méthode 1. Touche de raccourci « Win+R » pour ouvrir Exécuter, entrez « regedit » et appuyez sur Entrée pour ouvrir. 2. Entrez dans l'Éditeur du Registre et cliquez sur "HKEY_LOCAL_MACHINE\So" à gauche

2024-09-03 commentaire 0 669

Introduction au cours:Lorsque nous utilisons la fonction de détection de sécurité dans le système Win10, nous trouverons certaines menaces existantes, mais que devons-nous faire si nous constatons que les menaces ne peuvent pas être traitées ? Cela peut être dû au fait qu'il existe des restrictions de fichiers dans le registre. Les utilisateurs peuvent accéder au dossier Windows Defender sous l'éditeur de registre pour définir les paramètres. Laissez ce site présenter soigneusement aux utilisateurs comment gérer les menaces qui ne peuvent pas être traitées dans Windows 10. Que dois-je faire si Win10 constate que les menaces ne peuvent pas être traitées ? Méthode 1. Touche de raccourci « Win+R » pour ouvrir Exécuter, entrez « regedit » et appuyez sur Entrée pour ouvrir. 2. Entrez dans l'éditeur de registre et cliquez sur "HKEY_" à gauche

2024-02-10 commentaire 0 893

Introduction au cours:Comment gérer et répondre aux menaces de sécurité sur les serveurs Linux Avec le développement d'Internet, la sécurité des serveurs est devenue un problème important auquel les entreprises et les particuliers doivent faire face. Les serveurs Linux, en particulier, sont devenus la principale cible des attaques de pirates informatiques en raison de leur nature open source et de leur large application. Afin de protéger le serveur contre les menaces de sécurité, nous devons prendre une série de mesures pour garantir la sécurité du serveur. Cet article présentera certaines menaces courantes de sécurité des serveurs Linux ainsi que les méthodes de traitement et de réponse correspondantes. Tout d’abord, nous devons comprendre le Li commun

2023-09-11 commentaire 0 1516

Introduction au cours:Lorsque certains utilisateurs ouvrent le Centre de sécurité dans le système Win10, ils rencontrent le message « Votre protection contre les virus et les menaces est gérée par votre organisation. » Que dois-je faire si Win10 indique que ma protection contre les virus et les menaces est gérée par votre organisation ? L'éditeur ci-dessous vous donnera une introduction détaillée de la solution pour Win10, vous indiquant que votre protection contre les virus et les menaces est gérée par votre organisation. Si vous êtes intéressé, venez y jeter un œil. Solution à l'invite Windows 10 indiquant que votre protection contre les virus et les menaces est gérée par votre organisation : 1. Cliquez avec le bouton droit sur Démarrer dans la barre des tâches et sélectionnez « Exécuter » dans le menu pour l'ouvrir. 2. Entrez « regedit » dans la fenêtre et appuyez sur Entrée pour l'ouvrir. 3. Après être entré dans la nouvelle interface, modifiez &q

2024-01-12 commentaire 0 2417

Introduction au cours:À propos du modèle de cycle de traitement des renseignements sur les menaces Le terme « cycle de traitement des renseignements sur les menaces » (F3EAD) vient du milieu militaire. Il s'agit d'une méthode d'organisation des ressources et de déploiement de troupes conçue par les commandants de l'armée américaine à tous les niveaux des principales armes de combat. Le Network Emergency Response Center s'appuie sur cette méthode et traite les informations de renseignement sur les menaces selon les six étapes suivantes : Cycle de traitement des renseignements sur les menaces Application du modèle de cycle de traitement des renseignements sur les menaces F3EAD Étape 1 : Rechercher une date sur un mois donné et la déployer sur le public du partenaire. serveur cloud L'alarme du système « Onion » a détecté un programme de cheval de Troie suspecté, de sorte que l'équipe d'intervention d'urgence a rapidement lancé le processus d'intervention d'urgence : les parties prenantes et d'autres ont rassemblé le groupe en un seul clic et ont appelé. Le système victime est isolé pour enquête. Le système de sécurité et les journaux d'audit sont exportés pour une analyse de traçabilité. Préparation de l'architecture du système d'entreprise et des informations liées au code pour analyser les violations d'intrusion et les victimes

2023-05-14 commentaire 0 1784