Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Comment gérer et répondre aux menaces de sécurité sur les serveurs Linux

Comment gérer et répondre aux menaces de sécurité sur les serveurs Linux

Comment gérer et répondre aux menaces de sécurité sur les serveurs Linux

Comment gérer et répondre aux menaces de sécurité sur les serveurs Linux

Avec le développement d'Internet, la sécurité des serveurs est devenue un problème important auquel les entreprises et les particuliers doivent faire face. Les serveurs Linux, en particulier, sont devenus la principale cible des attaques de pirates informatiques en raison de leur nature open source et de leur large application. Afin de protéger le serveur contre les menaces de sécurité, nous devons prendre une série de mesures pour garantir la sécurité du serveur. Cet article présentera certaines menaces courantes de sécurité des serveurs Linux et comment y faire face.

Tout d’abord, nous devons comprendre les menaces courantes pour la sécurité des serveurs Linux. Voici quelques menaces de sécurité récurrentes :

- Attaques de connexion à distance : les pirates se connectent à distance aux serveurs en devinant les mots de passe ou en lançant des attaques de phishing.

- Attaque par déni de service : les pirates utilisent un grand nombre de requêtes pour occuper les ressources du serveur, provoquant des temps d'arrêt du serveur.

- Chevaux de Troie et portes dérobées : Les pirates contrôlent à distance les serveurs sans autorisation en implantant des chevaux de Troie ou des portes dérobées.

- Exploitation des vulnérabilités du système : les pirates informatiques obtiennent des privilèges système en exploitant les vulnérabilités du système d'exploitation ou du logiciel.

- Fuite de données : les pirates informatiques volent des données sensibles sur le serveur, provoquant la fuite d'informations personnelles.

Ensuite, nous présenterons quelques méthodes pour traiter et répondre à ces menaces de sécurité :

- Utilisez une politique de mot de passe forte : assurez-vous que le mot de passe de connexion au serveur est suffisamment fort, comprenant des chiffres, des lettres et des caractères spéciaux, et changez régulièrement le mot de passe. De plus, vous pouvez essayer d'utiliser la méthode d'authentification par clé publique-clé privée pour éviter la connexion par mot de passe.

- Mettre à jour et mettre à niveau régulièrement les logiciels : installez en temps opportun les correctifs de sécurité pour les systèmes d'exploitation et les logiciels afin de corriger les vulnérabilités et les failles connues.

- Paramètres du pare-feu : configurez et activez le pare-feu pour limiter le trafic entrant et sortant inutile. Vous pouvez utiliser des outils tels que iptables ou ufw pour les paramètres du pare-feu.

- Installer et configurer un système de détection d'intrusion (IDS) : IDS peut surveiller les activités réseau sur le serveur et détecter les attaques potentielles. Les IDS courants incluent Snort et Suricata, etc.

- Configurez les mises à jour de sécurité et la journalisation : assurez-vous que les fichiers de configuration du serveur sont sauvegardés et mis à jour régulièrement, et enregistrez toutes les activités sur le serveur pour rechercher et suivre les événements de sécurité.

- Sauvegardez régulièrement les données : sauvegardez régulièrement les données importantes sur le serveur pour éviter toute perte de données ou toute attaque. Les données de sauvegarde doivent être enregistrées sur un autre serveur ou sur un support de stockage hors ligne.

- Utilisez des protocoles de cryptage sécurisés : assurez-vous que tout le trafic de communication avec le serveur est crypté à l'aide de protocoles de communication sécurisés tels que SSH et HTTPS, etc.

- Bloquez les services et les ports inutilisés : fermez les services et les ports inutilisés sur le serveur pour réduire la surface d'attaque.

- Utilisez un logiciel de sécurité : installez et configurez des logiciels de sécurité (tels que des logiciels antivirus, des systèmes de détection d'intrusion, des pare-feu, etc.) pour fournir une protection supplémentaire.

- Formez les employés et sensibilisez-les à la sécurité : formez régulièrement les employés aux meilleures pratiques en matière de sécurité des serveurs et aux dernières menaces de sécurité pour améliorer la sensibilisation des employés à la sécurité.

Enfin, le maintien d'une sensibilisation à la sécurité et une surveillance continue sont des éléments importants de la gestion et de la réponse aux menaces de sécurité des serveurs Linux. Les menaces de sécurité évoluent constamment et nous devons toujours prêter attention aux dernières menaces et correctifs de sécurité, ainsi que surveiller les activités et les journaux du serveur pour découvrir et répondre aux problèmes de sécurité potentiels en temps opportun.

En bref, les menaces de sécurité contre les serveurs Linux ne peuvent être ignorées et nous devons prendre une série de mesures pour protéger la sécurité des serveurs. La sécurité du serveur peut être améliorée en utilisant des politiques de mots de passe strictes, en mettant à jour et en mettant à niveau les logiciels, en configurant des pare-feu et des systèmes de détection d'intrusion, et bien plus encore. Dans le même temps, un travail continu de sensibilisation et de surveillance en matière de sécurité est également indispensable. Ce n'est qu'en prenant des mesures de sécurité complètes que nous pourrons mieux répondre et gérer les menaces de sécurité sur les serveurs Linux.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Application intégrée par Postman sur CentOS

May 19, 2025 pm 08:00 PM

Application intégrée par Postman sur CentOS

May 19, 2025 pm 08:00 PM

L'intégration d'applications de facteur sur CentOS peut être réalisée grâce à une variété de méthodes. Voici les étapes et suggestions détaillées: Installez Postman en téléchargeant le package d'installation pour télécharger le package d'installation de la version Linux de Postman: Visitez le site officiel de Postman et sélectionnez la version adaptée à Linux à télécharger. Décompressez le package d'installation: Utilisez la commande suivante pour décompresser le package d'installation dans le répertoire spécifié, par exemple / opt: sudotar-xzfostman-linux-x64-xx.xx.xx.tar.gz-c / opt, veuillez noter que "Postman-Linux-x64-xx.xx.xx.tar.gz" est remplacé par le nom de fichier. Créer des symboles

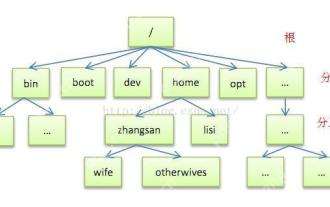

Introduction détaillée à chaque répertoire de Linux et de chaque répertoire (réimprimé)

May 22, 2025 pm 07:54 PM

Introduction détaillée à chaque répertoire de Linux et de chaque répertoire (réimprimé)

May 22, 2025 pm 07:54 PM

[DESCRIPTION DU RÉPERTOIRE COMMUN] DIRECTEUR / BIN STORES Fichiers exécutables (LS, CAT, MKDIR, etc.), et les commandes communes sont généralement là. / ETC stocke la gestion du système et les fichiers de configuration / Home Stores tous les fichiers utilisateur. Le répertoire racine du répertoire personnel de l'utilisateur est la base du répertoire domestique de l'utilisateur. Par exemple, le répertoire domestique de l'utilisateur d'utilisateur est / home / utilisateur. Vous pouvez utiliser ~ User pour représenter / USR pour stocker les applications système. Le répertoire plus important / USR / répertoire d'installation du logiciel d'administrateur système local local (installer les applications au niveau du système). Il s'agit du plus grand répertoire, et presque toutes les applications et fichiers à utiliser sont dans ce répertoire. / USR / X11R6 Répertoire pour stocker x fenêtre / usr / bin beaucoup

Où est l'interpréteur PyCharm?

May 23, 2025 pm 10:09 PM

Où est l'interpréteur PyCharm?

May 23, 2025 pm 10:09 PM

La définition de l'emplacement de l'interprète dans PyCharm peut être réalisée via les étapes suivantes: 1. Ouvrez PyCharm, cliquez sur le menu "Fichier" et sélectionnez "Paramètres" ou "Préférences". 2. Recherchez et cliquez sur "Projet: [Nom de votre projet]" et sélectionnez "PythonInterpreter". 3. Cliquez sur "addterpreter", sélectionnez "SystemInterpreter", accédez au répertoire d'installation Python, sélectionnez le fichier exécutable Python, puis cliquez sur "OK". Lors de la configuration de l'interprète, vous devez prêter attention à l'exactitude du chemin, à la compatibilité des versions et à l'utilisation de l'environnement virtuel pour assurer le fonctionnement fluide du projet.

La différence entre la programmation en Java et d'autres langues Analyse des avantages des caractéristiques multiplateformes de Java

May 20, 2025 pm 08:21 PM

La différence entre la programmation en Java et d'autres langues Analyse des avantages des caractéristiques multiplateformes de Java

May 20, 2025 pm 08:21 PM

La principale différence entre Java et d'autres langages de programmation est sa caractéristique multiplateforme de "l'écriture à la fois, en cours d'exécution partout". 1. La syntaxe de Java est proche de C, mais il supprime les opérations de pointeur qui sont sujettes aux erreurs, ce qui le rend adapté aux grandes applications d'entreprise. 2. Comparé à Python, Java présente plus d'avantages dans les performances et le traitement des données à grande échelle. L'avantage multiplateforme de Java provient de la machine virtuelle Java (JVM), qui peut exécuter le même bytecode sur différentes plates-formes, simplifiant le développement et le déploiement, mais veillez à éviter d'utiliser des API spécifiques à la plate-forme pour maintenir la plateformité transversale.

Tutoriel d'installation de MySQL vous apprenez étape par étape les étapes détaillées pour l'installation et la configuration de MySQL étape par étape

May 23, 2025 am 06:09 AM

Tutoriel d'installation de MySQL vous apprenez étape par étape les étapes détaillées pour l'installation et la configuration de MySQL étape par étape

May 23, 2025 am 06:09 AM

L'installation et la configuration de MySQL peuvent être terminées via les étapes suivantes: 1. Téléchargez le package d'installation adapté au système d'exploitation à partir du site officiel. 2. Exécutez l'installateur, sélectionnez l'option "Default Default" et définissez le mot de passe de l'utilisateur racine. 3. Après l'installation, configurez les variables d'environnement pour vous assurer que le répertoire bac de MySQL est dans le chemin du chemin. 4. Lors de la création d'un utilisateur, suivez le principe des autorisations minimales et définissez un mot de passe fort. 5. Ajustez les paramètres Innodb_Buffer_Pool_Size et Max_Connections lors de l'optimisation des performances. 6. Sauvegarder régulièrement la base de données et optimiser les instructions de requête pour améliorer les performances.

Expérience dans la participation aux activités d'échange de technologie hors ligne VSCODE

May 29, 2025 pm 10:00 PM

Expérience dans la participation aux activités d'échange de technologie hors ligne VSCODE

May 29, 2025 pm 10:00 PM

J'ai beaucoup d'expérience dans la participation aux activités d'échange de technologie hors ligne VSCODE, et mes principaux gains comprennent le partage du développement plug-in, des démonstrations pratiques et une communication avec d'autres développeurs. 1. Partage du développement plug-in: J'ai appris à utiliser l'API plug-in de VScode pour améliorer l'efficacité de développement, telles que la mise en forme automatique et les plug-ins d'analyse statique. 2. Démonstration pratique: j'ai appris à utiliser VScode pour le développement à distance et j'ai réalisé sa flexibilité et son évolutivité. 3. Communiquez avec les développeurs: j'ai obtenu des compétences pour optimiser la vitesse de démarrage VSCODE, telles que la réduction du nombre de plug-ins chargés au démarrage et la gestion de l'ordre de chargement du plug-in. En bref, cet événement m'a beaucoup profité et je recommande vivement ceux qui sont intéressés par VSCODE de participer.

Comparaison entre Informrix et MySQL sur Linux

May 29, 2025 pm 11:21 PM

Comparaison entre Informrix et MySQL sur Linux

May 29, 2025 pm 11:21 PM

Informrix et MySQL sont tous deux des systèmes de gestion de base de données relationnels populaires. Ils fonctionnent bien dans les environnements Linux et sont largement utilisés. Ce qui suit est une comparaison et une analyse des deux sur la plate-forme Linux: Installation et configurer Informrix: le déploiement d'informations sur Linux nécessite le téléchargement des fichiers d'installation correspondants, puis la réalisation du processus d'installation et de configuration en fonction de la documentation officielle. MySQL: Le processus d'installation de MySQL est relativement simple et peut être facilement installé via des outils de gestion des packages système (tels que APT ou YUM), et il existe un grand nombre de didacticiels et une prise en charge de la communauté sur le réseau pour référence. Performance Informrix: Informrix a d'excellentes performances et

Comment limiter les ressources des utilisateurs dans Linux? Comment configurer Ulimit?

May 29, 2025 pm 11:09 PM

Comment limiter les ressources des utilisateurs dans Linux? Comment configurer Ulimit?

May 29, 2025 pm 11:09 PM

Linux System restreint les ressources utilisateur via la commande UliMIT pour éviter une utilisation excessive des ressources. 1.Ulimit est une commande shell intégrée qui peut limiter le nombre de descripteurs de fichiers (-n), la taille de la mémoire (-v), le nombre de threads (-u), etc., qui sont divisés en limite douce (valeur effective actuelle) et limite dure (limite supérieure maximale). 2. Utilisez directement la commande ulimit pour une modification temporaire, telle que Ulimit-N2048, mais elle n'est valable que pour la session en cours. 3. Pour un effet permanent, vous devez modifier /etc/security/limits.conf et les fichiers de configuration PAM, et ajouter SessionRequiredPam_limits.so. 4. Le service SystemD doit définir Lim dans le fichier unitaire