10000 contenu connexe trouvé

détection de vulnérabilité de l'outil d'analyse asp

Présentation de l'article:Détection de vulnérabilité de l'outil d'analyse ASP : 1. Sélectionnez l'outil d'analyse approprié ; 2. Configurez la cible d'analyse dans l'outil d'analyse ; 3. Configurez les options d'analyse selon vos besoins. 4. Une fois la configuration terminée, démarrez l'outil d'analyse pour lancer l'analyse ; . Outil d'analyse Un rapport sera généré répertoriant les vulnérabilités et les problèmes de sécurité détectés ; 6. Corrigez les vulnérabilités et les problèmes de sécurité détectés conformément aux recommandations du rapport. 7. Après avoir corrigé la vulnérabilité, réexécutez l'outil d'analyse pour vous assurer que le problème est résolu. la vulnérabilité a été exploitée avec succès et réparée.

2023-10-13

commentaire 0

1705

Quelles sont les méthodes de détection des vulnérabilités asp ?

Présentation de l'article:Les méthodes comprennent : 1. Utiliser des outils d'analyse des vulnérabilités spécialisés ; 2. Tests manuels pour découvrir et vérifier les vulnérabilités dans les applications ASP ; 3. Effectuer des audits de sécurité pour vérifier le code et les fichiers de configuration des applications ASP ; 4. Utiliser des cadres d'exploitation des vulnérabilités ; le code de l'application ASP.

2023-10-13

commentaire 0

1116

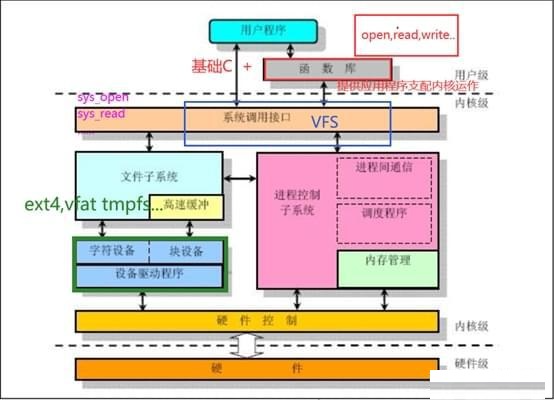

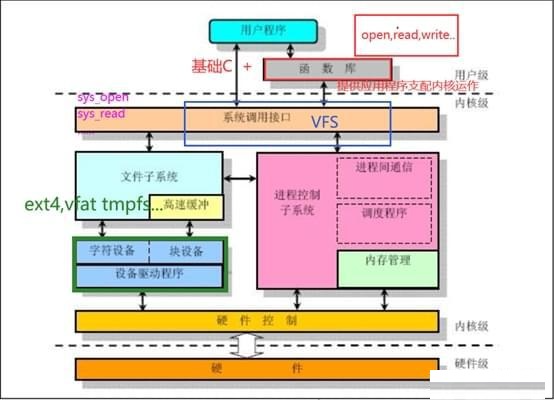

Introduction à la détection précise des vulnérabilités du noyau Linux

Présentation de l'article:Le mode habituel de citation des logiciels open source consiste à introduire la bibliothèque dynamique ou le package jar du logiciel open source. Par conséquent, le taux de fausses alarmes de vulnérabilités sera très faible lors de la détection des vulnérabilités, mais c'est différent pour le noyau Linux. Les modules fonctionnels du noyau sont très riches et énormes et seront adaptés en fonction des besoins de l'entreprise lors de l'utilisation réelle. Par conséquent, la manière de parvenir à une détection précise des vulnérabilités et de réduire le taux de faux positifs de détection des vulnérabilités dans ce scénario est particulièrement importante. Structure du noyau Linux : Le noyau Linux est composé de sept parties, et chaque partie différente est composée de plusieurs modules du noyau. Le schéma fonctionnel est le suivant : Analyse du scénario de personnalisation Linux : En analysant le code source du noyau Linux, vous pouvez voir que différents les modules sont stockés dans différents répertoires. Le code d'implémentation peut être configuré au moment de la compilation.

2024-02-13

commentaire 0

863

Détection et réparation des vulnérabilités d'injection PHP SQL

Présentation de l'article:Présentation de la détection et de la réparation des vulnérabilités d'injection SQL PHP : L'injection SQL fait référence à une méthode d'attaque dans laquelle les attaquants utilisent des applications Web pour injecter de manière malveillante du code SQL dans l'entrée. PHP, en tant que langage de script largement utilisé dans le développement Web, est largement utilisé pour développer des sites Web et des applications dynamiques. Cependant, en raison de la flexibilité et de la facilité d'utilisation de PHP, les développeurs ignorent souvent la sécurité, ce qui entraîne l'existence de vulnérabilités d'injection SQL. Cet article explique comment détecter et corriger les vulnérabilités d'injection SQL dans PHP et fournit des exemples de code pertinents. vérifier

2023-08-08

commentaire 0

1659

Comment détecter et corriger les failles de sécurité dans les fonctions PHP ?

Présentation de l'article:Détection et correction des vulnérabilités de sécurité dans les fonctions PHP En programmation PHP, il est crucial d'assurer la sécurité de votre code. Les fonctions sont particulièrement sensibles aux failles de sécurité. Il est donc important de comprendre comment détecter et corriger ces vulnérabilités. Détecter les vulnérabilités de sécurité Injection SQL : Vérifiez si les entrées utilisateur sont utilisées directement pour créer des requêtes SQL. Cross-site scripting (XSS) : vérifiez que la sortie est nettoyée pour empêcher l'exécution de scripts malveillants. Inclusion de fichiers : assurez-vous que les fichiers inclus proviennent d'une source fiable. Débordement de tampon : vérifiez si la taille des chaînes et des tableaux se situe dans la plage attendue. Injection de commandes : utilisez des caractères d'échappement pour empêcher l'exécution des entrées de l'utilisateur dans les commandes système. Corrigez les failles de sécurité à l'aide d'instructions préparées : pour les requêtes SQL, utilisez mysqli_prep

2024-04-24

commentaire 0

482

Comment utiliser MTR pour détecter et réparer les vulnérabilités de sécurité des bases de données

Présentation de l'article:Comment utiliser MTR pour détecter et réparer les vulnérabilités de sécurité des bases de données est un défi de taille auquel sont confrontés de nombreuses applications et systèmes Internet. Les pirates et les attaquants malveillants peuvent exploiter ces vulnérabilités pour obtenir des informations sensibles, falsifier des données ou provoquer un crash du système. Afin de protéger la sécurité de la base de données, les développeurs doivent effectuer régulièrement des tests de sécurité et des réparations sur la base de données. Dans cet article, nous présenterons comment utiliser MTR (MySQL Testing Toolset) pour détecter et réparer les vulnérabilités de sécurité des bases de données. MTR est officiellement fourni par MySQL

2023-07-14

commentaire 0

1507

Sécurité du serveur Linux : comment utiliser la ligne de commande pour détecter les vulnérabilités du système

Présentation de l'article:Sécurité du serveur Linux : Comment utiliser la ligne de commande pour détecter les vulnérabilités du système Introduction : Dans l'environnement réseau actuel, la sécurité du serveur est très importante. Le serveur Linux est actuellement le système d’exploitation serveur le plus utilisé, cependant, il n’est pas à l’abri d’éventuelles vulnérabilités. Afin de garantir la sécurité et la fiabilité du serveur, nous devons découvrir et corriger ces vulnérabilités en temps opportun. Cet article explique comment utiliser la ligne de commande pour détecter les vulnérabilités du système du serveur Linux et fournit des commandes et des exemples de code couramment utilisés. 1. Lors de la mise à jour du progiciel, il commence à détecter les fuites du système.

2023-09-08

commentaire 0

1429

Comment effectuer une détection de vulnérabilité d'audit de sécurité ASP

Présentation de l'article:Étapes de détection des vulnérabilités de l'audit de sécurité ASP : 1. Collectez les informations pertinentes sur l'application ASP ; 2. Analysez soigneusement le code source de l'application ASP ; 3. Vérifiez le mécanisme de vérification et de filtrage de l'application ASP pour les entrées de l'utilisateur ; mécanisme de filtrage des données de sortie ; 5. Vérifiez le mécanisme d'authentification et de gestion de session de l'application ; 6. Vérifiez le contrôle des autorisations de l'application sur les fichiers et les répertoires ; 8. Vérifiez les fichiers de configuration de l'application et la configuration du serveur ; . Corriger les vulnérabilités.

2023-10-13

commentaire 0

773

Comment détecter manuellement les vulnérabilités dans asp

Présentation de l'article:Détection manuelle des vulnérabilités ASP : 1. Vérifiez le mécanisme de vérification et de filtrage de l'application ASP pour les entrées utilisateur ; 2. Vérifiez le mécanisme d'encodage et de filtrage de l'application ASP pour les données de sortie ; 3. Vérifiez le mécanisme d'authentification et de gestion de session de l'application ASP ; Contrôle des autorisations de l'application ASP sur les fichiers et répertoires ; 5. Vérifiez la gestion des erreurs de l'application ASP. 6. Vérifiez la sécurité de la base de données de l'application ASP. 7. Vérifiez le fichier de configuration et la configuration du serveur de l'application ASP ;

2023-10-13

commentaire 0

1296

Technologie d'analyse statique du code PHP et de détection des vulnérabilités

Présentation de l'article:Introduction à la technologie d'analyse statique du code PHP et de détection des vulnérabilités : Avec le développement d'Internet, PHP, en tant que langage de script côté serveur très populaire, est largement utilisé dans le développement de sites Web et la génération de pages Web dynamiques. Cependant, en raison de la nature flexible et non standardisée de la syntaxe PHP, des failles de sécurité sont facilement introduites au cours du processus de développement. Afin de résoudre ce problème, une technologie d’analyse statique du code PHP et de détection de vulnérabilités a vu le jour. 1. Technologie d'analyse statique La technologie d'analyse statique fait référence à l'analyse du code source et à l'utilisation de règles statiques pour identifier les problèmes de sécurité potentiels avant l'exécution du code.

2023-08-07

commentaire 0

1396

Quelles sont les méthodes courantes de détection des vulnérabilités pour les sites Web ?

Présentation de l'article:Les méthodes de détection incluent les vulnérabilités d’injection SQL, les attaques de scripts inter-site XSS, etc. Introduction détaillée : 1. Vulnérabilité d'injection SQL : sur la page qui doit être interrogée, entrez une simple instruction SQL et vérifiez le résultat de la réponse. Si le résultat renvoyé en saisissant les conditions de requête correctes est cohérent, cela indique que l'application ne filtre pas. l'entrée de l'utilisateur, et vous pouvez faire un jugement préliminaire ici. Il existe une vulnérabilité d'injection SQL ; 2. Attaque de script intersite XSS : dans l'interface de saisie de données, saisissez <script>alert(/123/)</script>. Après une sauvegarde réussie, si une boîte de dialogue apparaît, cela indique qu'il existe une vulnérabilité ici.

2023-11-20

commentaire 0

1612

Sécurité du serveur Linux : utilisez les commandes pour vérifier les vulnérabilités du système

Présentation de l'article:Sécurité du serveur Linux : Utilisation de commandes pour vérifier les vulnérabilités du système Présentation : Dans l'environnement numérique d'aujourd'hui, la sécurité des serveurs est cruciale. La détection et la réparation rapides des vulnérabilités connues peuvent protéger efficacement les serveurs contre les menaces d'attaque potentielles. Cet article présentera certaines commandes couramment utilisées qui peuvent être utilisées pour vérifier les vulnérabilités du système sur les serveurs Linux et fournira des exemples de code pertinents. En utilisant correctement ces commandes, vous pourrez améliorer la sécurité de votre serveur. Vérifiez les mises à jour du système : avant de commencer à rechercher les vulnérabilités, assurez-vous que votre système dispose

2023-09-08

commentaire 0

1501

À quel type de vulnérabilité appartient la vulnérabilité phpmyadmin ?

Présentation de l'article:phpMyAdmin est sensible à plusieurs vulnérabilités, notamment : 1. Vulnérabilité d'injection SQL ; 2. Vulnérabilité de script intersite (XSS) ; 3. Vulnérabilité d'exécution de code à distance (RCE) ; 4. Vulnérabilité d'inclusion de fichiers locaux (LFI) ; Vulnérabilité ; 6. Vulnérabilité d’élévation de privilèges.

2024-04-07

commentaire 0

1066

Détection des fuites de mémoire PHP : identification et résolution des fuites de mémoire

Présentation de l'article:Réponse : Les fuites de mémoire PHP sont causées par des références circulaires, ce qui fait que l'application occupe de plus en plus de mémoire. Étapes : Détecter les fuites de mémoire : Utilisez des outils tels que debug_backtrace(), xdebug ou PHP-GC. Cas pratique : Les références circulaires peuvent provoquer des fuites mémoire, comme par exemple : ObjectA et ObjectB font référence l'un à l'autre. Résolvez les fuites de mémoire : utilisez des références faibles, unset() ou repensez le code. Prévenez les fuites de mémoire : activez le garbage collection PHP, vérifiez régulièrement votre code et utilisez des outils pour détecter et résoudre les fuites de mémoire.

2024-06-02

commentaire 0

989

Quels sont les fichiers vulnérables en PHP ?

Présentation de l'article:Les fichiers de vulnérabilité PHP incluent des vulnérabilités de téléchargement de fichiers, des vulnérabilités d'injection SQL, des vulnérabilités XSS, etc. Introduction détaillée : 1. Les vulnérabilités de téléchargement de fichiers font référence aux vulnérabilités dans lesquelles les attaquants peuvent exécuter du code arbitraire ou obtenir des autorisations système en téléchargeant des fichiers malveillants. Les fichiers vulnérables courants incluent des chemins de téléchargement de fichiers sans restriction, une vérification laxiste du type de fichier et des noms de fichiers falsifiés. les vulnérabilités font référence aux attaquants qui injectent des instructions SQL malveillantes dans les données saisies par l'utilisateur pour obtenir, modifier ou supprimer des données dans la base de données. 3. Vulnérabilités XSS, etc.

2023-08-31

commentaire 0

1108

Comment utiliser le logiciel d'analyse des vulnérabilités OpenVas

Présentation de l'article:En termes simples, openvas est un logiciel open source de détection et d'analyse des vulnérabilités openvas-manager (openvasmd) 9390 openvas-scanner (openvassd) 9391 Greenbonesecurity assistant (gsad) 9392 En fait, l'installation est très simple, mais il m'a fallu beaucoup de temps pour faites-le pour la première fois. Principalement le script d'installation et le script de détection http://www.openvas.org/install-packages.html Il s'agit de l'adresse de téléchargement, de l'état initial de l'installation du package, fermez iptables et selinux#wget-q-O-http :

2023-05-27

commentaire 0

1273

Que signifie la détection Ldar ?

Présentation de l'article:La détection ldar signifie l'abréviation de détection et réparation des fuites. La détection LDAR est une méthode qui utilise des instruments de détection de gaz spécialisés pour détecter la concentration de composés organiques volatils tels que les équipements et les composants de pipelines. Elle vérifie régulièrement s'il y a des fuites et les répare dans les délais spécifiés. temps. Pratiques de travail pour remplacer ou réparer les composants qui fuient afin de réduire les émissions de composés organiques volatils.

2020-07-02

commentaire 0

58910

Causes et méthodes de détection des fuites de mémoire C++

Présentation de l'article:Les fuites de mémoire C++ sont généralement causées par une mémoire allouée dynamiquement non libérée, des pointeurs sauvages et des références circulaires. Les méthodes de détection incluent l'utilisation d'outils tels que Valgrind, le suivi de la mémoire allouée et les recherches manuelles. Les mesures préventives incluent l'utilisation de pointeurs intelligents, le respect des principes RAII, la prudence avec les pointeurs sauvages et l'utilisation régulière d'outils de détection de fuite de mémoire.

2024-06-02

commentaire 0

394

Gestion de la mémoire dans la technologie C++ : détection des fuites de mémoire et conseils de débogage

Présentation de l'article:Détecter les fuites de mémoire Utilisez des outils tels que Valgrind pour détecter les fuites de mémoire. Utilisez MSVisualStudioMemoryProfiler pour identifier les fuites. Recherchez les fuites à l'aide des fonctions C++ RuntimeLibrary telles que _CrtDumpMemoryLeaks(). Conseils de débogage Utilisez un débogueur pour parcourir un programme, en examinant les valeurs des variables pour identifier les fuites. Ajoutez des instructions de journal pour suivre l’allocation et la désallocation de mémoire. Utilisez des pointeurs intelligents (tels que std::unique_ptr et std::shared_ptr) pour gérer automatiquement la mémoire et réduire le risque de fuites.

2024-05-08

commentaire 0

1063