Tout le monde connaît le miroir. Nous pouvons voir la même version de nous-mêmes dans le miroir. En effet, l'objet devant le miroir forme une image virtuelle verticale derrière le miroir, qui « reproduit » visuellement un objet qui est exactement le même. identique à l'objet devant le miroir. Il existe également un comportement similaire à la « copie » miroir sur Internet : la mise en miroir. Aujourd'hui, je vais parler de la mise en miroir.

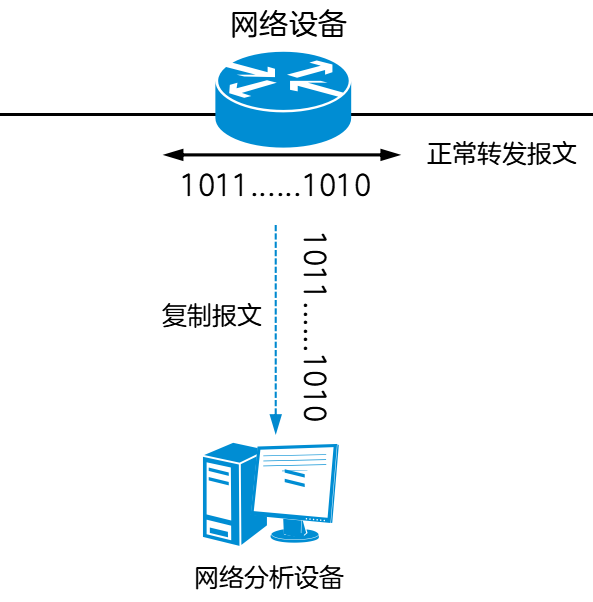

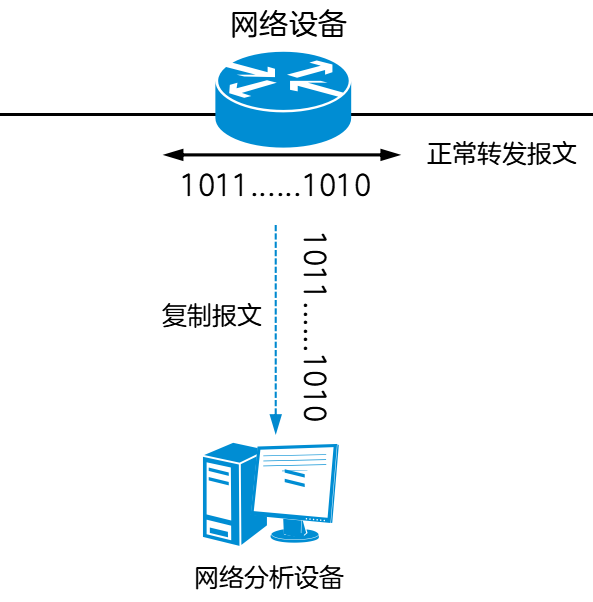

01. Qu'est-ce que la mise en miroir ? La mise en miroir consiste à copier les paquets envoyés et reçus de la source spécifiée sur le périphérique réseau vers le port de destination, et à envoyer les paquets copiés au périphérique d'analyse du réseau via le port de destination, de sorte que les paquets soient transférés vers le port de destination. peut être analysé Effectuer une analyse.

Pour faire simple, lorsqu'il n'est pas pratique de visualiser et d'analyser directement le message source sur le périphérique réseau, "copiez" une copie et envoyez-la à un endroit où il est pratique de visualiser et d'analyser sans affecter le transfert normal des messages de le périphérique réseau.

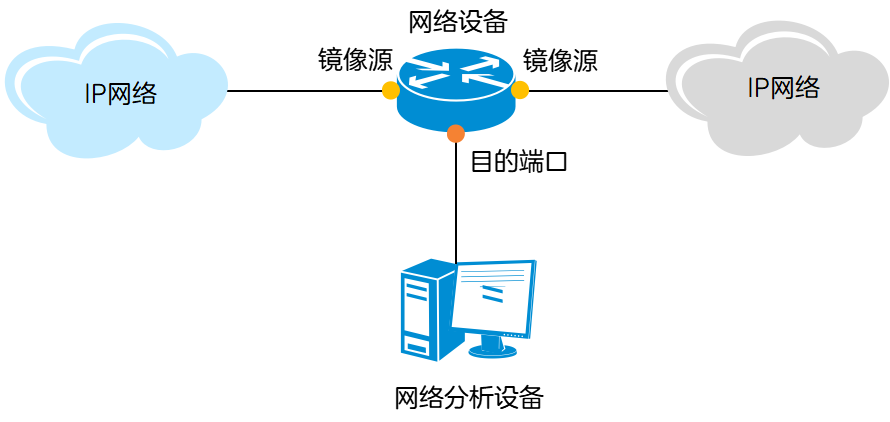

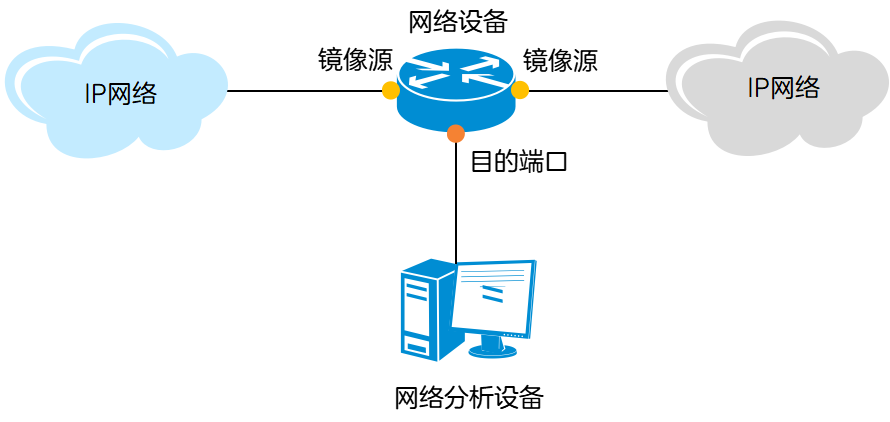

Lorsque nous résolvons des problèmes de panne de réseau, la mise en miroir est une méthode de dépannage importante. La mise en miroir peut également réaliser l'analyse du trafic réseau, la défense de sécurité, la sauvegarde du trafic et d'autres fonctions. 02. Que comprend le système de mise en miroir ? Un système de mise en miroir complet comprend l'équipement réseau, la source de mise en miroir, le port de destination et l'équipement d'analyse du réseau.

01. Équipement réseauLes équipements réseau peuvent être des commutateurs, des routeurs, des pare-feu, etc.

02. Source miroirLa source miroir peut être un port, un flux de paquets, un VLAN et une adresse MAC. Par conséquent, selon différentes sources de mise en miroir, la mise en miroir peut être divisée en mise en miroir de ports, mise en miroir de flux, mise en miroir de VLAN et mise en miroir de MAC.

Les quatre sources de miroir sont différentes, mais la composition du système de miroir est similaire. Prenons l'exemple de la mise en miroir des ports. Lorsque la mise en miroir des ports est activée sur un périphérique réseau, le port source de la mise en miroir peut être un ou plusieurs, et le port source est également appelé port miroir.

03. Port de destination Le port de destination est un port désigné qui reçoit les paquets de « copie ». Le port de destination est également appelé port d'observation. Selon l'emplacement du port de destination de la mise en miroir, il peut être divisé en mise en miroir locale et mise en miroir distante.

04. Équipement d'analyse de réseauL'équipement d'analyse de réseau est connecté au port de destination, qui peut être un ordinateur avec un logiciel d'analyse de capture de paquets installé, ou un instrument de surveillance et d'analyse dédié.

03. Comment fonctionne la mise en miroir ? En prenant la mise en miroir des ports comme exemple, nous présenterons respectivement la mise en miroir locale et la mise en miroir à distance.

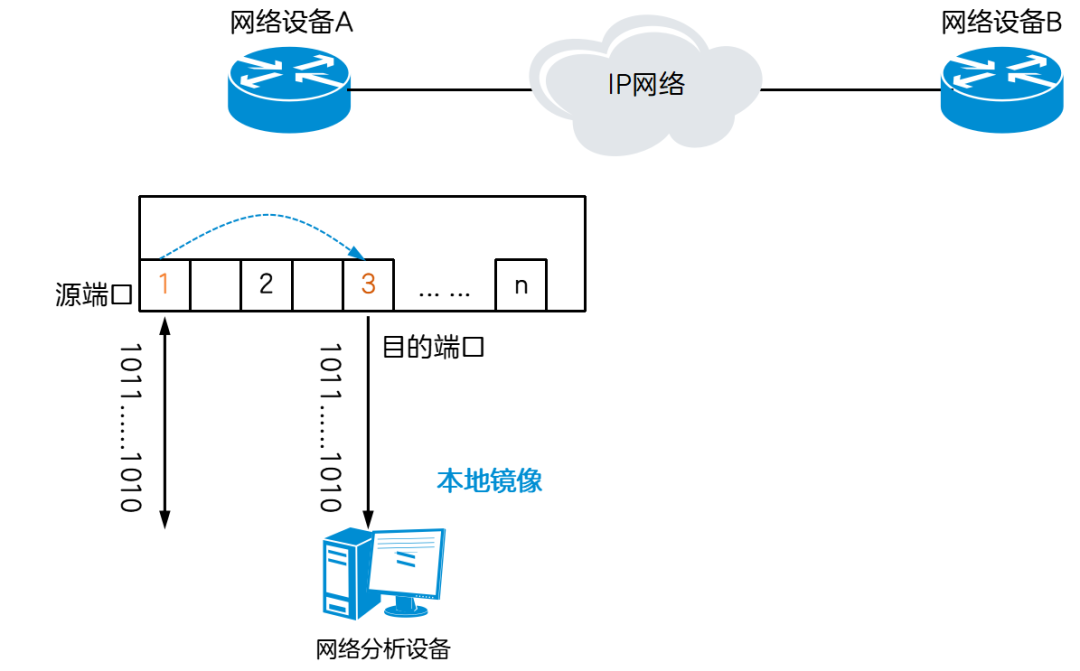

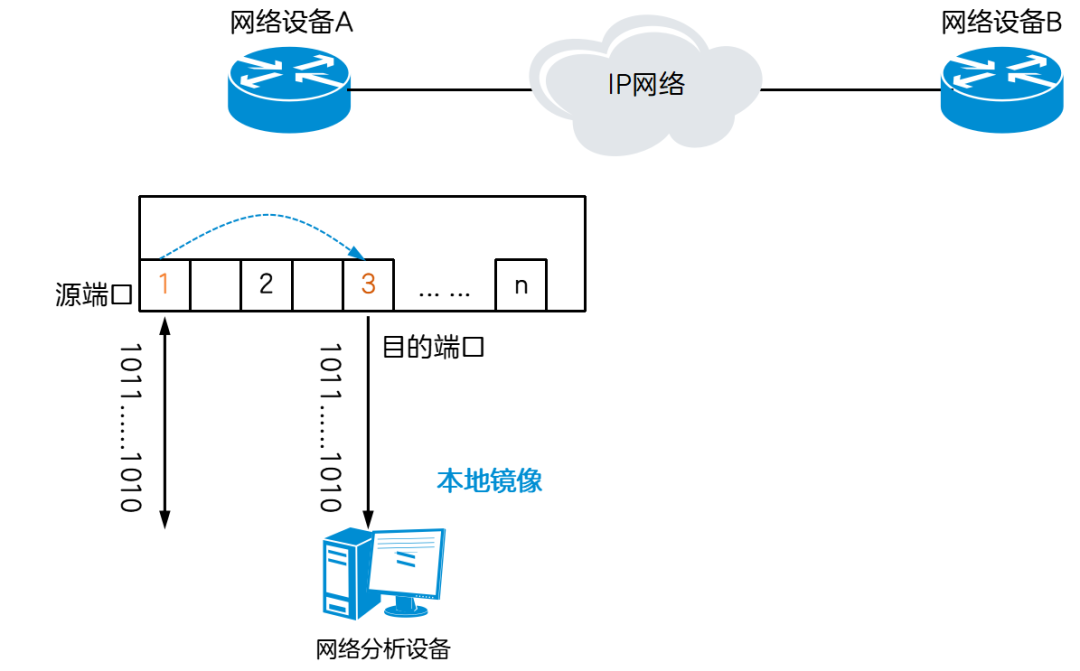

01. Mise en miroir locale

Le port source et le port de destination de la mise en miroir locale se trouvent sur le même périphérique réseau, et la « copie » et la « réception » sont effectuées sur le même périphérique réseau.

Copiez les paquets du port 1 sur le port 3 sur le périphérique réseau A. Vous pouvez ensuite surveiller les paquets du port 1 sur le port 3, qui est une mise en miroir locale.

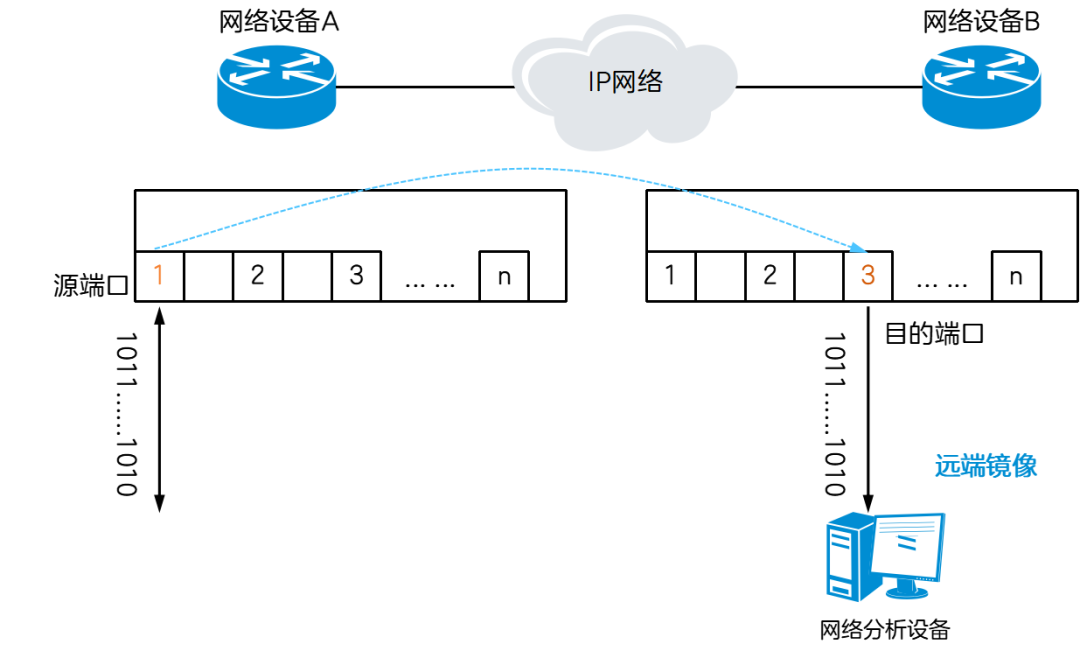

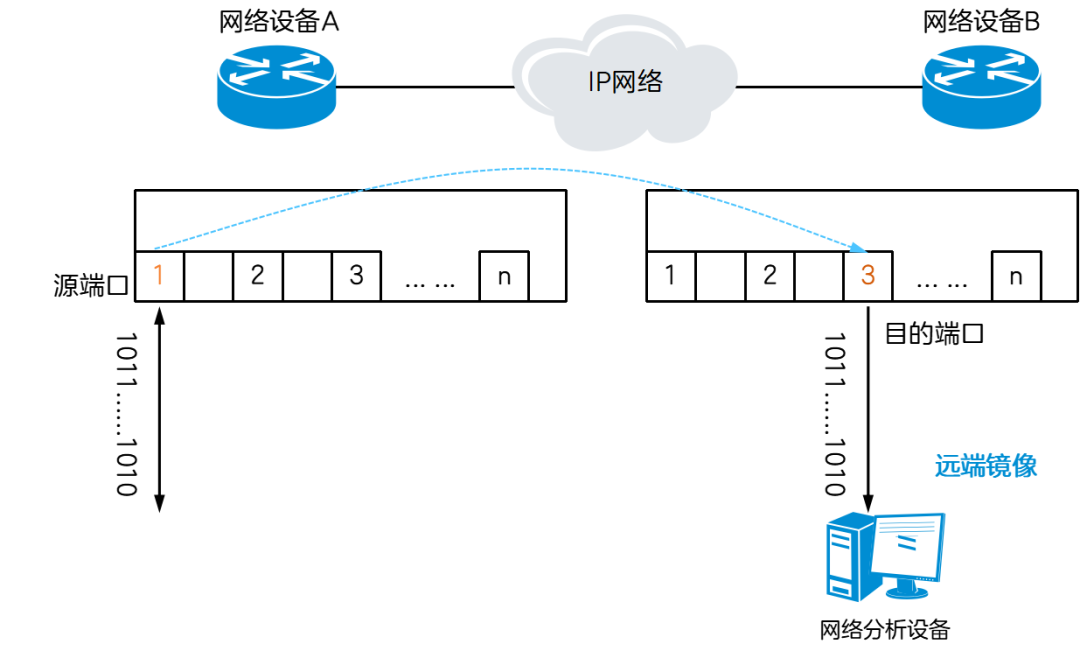

02. Mise en miroir à distanceLe port source et le port de destination de la mise en miroir à distance sont distribués sur différents périphériques réseau, et les paquets mis en miroir doivent être transmis entre les appareils avant de pouvoir atteindre le port de destination désigné.

Copiez le paquet du port 1 du périphérique réseau A et envoyez-le au port 3 du périphérique réseau distant B, qui est la mise en miroir à distance. Dans la mise en miroir à distance, les paquets du port source du périphérique réseau A peuvent être encapsulés et transmis via le réseau de couche 2 ou de couche 3, atteindre le port de destination du périphérique réseau B et être envoyés au périphérique d'analyse de réseau connecté à la destination. port.

Le processus de travail des autres types de mise en miroir est similaire à la mise en miroir des ports. La mise en miroir de flux copie un type de paquets qui correspondent aux règles spécifiées sur le port de destination. Lorsqu'une ACL (liste de contrôle d'accès) est configurée dans une session de mise en miroir, elle est considérée comme une mise en miroir de flux. La mise en miroir du trafic peut collecter les paquets filtrés par ACL selon les besoins et lier les ACL dans différentes directions du port (sortant, entrant ou bidirectionnel). La mise en miroir VLAN consiste à copier les paquets entrants et sortants de toutes les interfaces d'un VLAN (réseau local virtuel) spécifié vers le port de destination. La mise en miroir MAC consiste à copier les paquets dont l'adresse MAC source ou l'adresse MAC de destination est l'adresse MAC spécifiée vers le port de destination. 04. Quels sont les scénarios d'application de la mise en miroir ? Il existe de nombreuses applications de la mise en miroir ? Des exemples de scénarios d'application courants sont les suivants. 01. Dépannage

Lorsqu'un défaut ou une anomalie réseau se produit sur le réseau, les paquets de données associés peuvent être capturés et analysés via la mise en miroir, aidant ainsi les administrateurs réseau à identifier et localiser rapidement les défauts, tels que la congestion du réseau, la perte de paquets ou les erreurs de configuration.

02. Analyse et optimisation du réseau

Grâce à la fonction de mise en miroir, vous pouvez surveiller le trafic réseau en temps réel et comprendre l'utilisation du protocole et le comportement des applications. Aide à identifier les problèmes de performances potentiels, à effectuer une optimisation du réseau en temps opportun et à garantir un fonctionnement normal du réseau. Dans le même temps, l'allocation future des ressources et l'expansion de la capacité peuvent également être planifiées sur la base des données de trafic réseau.

03. Security Defense

Utilisez la mise en miroir pour surveiller le trafic réseau et découvrir les menaces ou attaques potentielles en matière de sécurité. Par exemple, les réseaux d'entreprise peuvent capturer le trafic anormal sur le réseau grâce à la mise en miroir et identifier rapidement les intrusions, les attaques malveillantes et autres événements de sécurité réseau. Les administrateurs réseau peuvent rapidement prendre des mesures pour prévenir les attaques potentielles.

04. Sauvegarde des données

Grâce à la mise en miroir, vous pouvez copier une copie du message de données et la sauvegarder dans un emplacement désigné pour sauvegarder les données importantes et éviter la perte de données.

Conclusion

Comme le montre l'introduction ci-dessus, la mise en miroir est un moyen important pour le dépannage, l'analyse et l'optimisation du réseau, la défense de la sécurité et la sauvegarde des données. Mais l’utilisation des miroirs n’est pas illimitée. La fonction de mise en miroir doit être utilisée dans le but et la portée autorisés par les lois et réglementations. Lors de l'utilisation, il est nécessaire de s'assurer que le contenu de la communication de l'utilisateur est strictement protégé. L'activation de la fonction de mise en miroir occupera les ressources de bande passante du périphérique réseau, ce qui peut entraîner des performances de traitement des affaires de l'appareil et, dans les cas graves, peut même affecter l'activité. Par conséquent, vous devez faire attention aux risques liés à l’utilisation de la fonction miroir et la fermer rapidement après utilisation. Cet article provient du compte public WeChat : Documents ZTE (ID : ztedoc)

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Lorsque nous résolvons des problèmes de panne de réseau, la mise en miroir est une méthode de dépannage importante. La mise en miroir peut également réaliser l'analyse du trafic réseau, la défense de sécurité, la sauvegarde du trafic et d'autres fonctions. 02. Que comprend le système de mise en miroir ? Un système de mise en miroir complet comprend l'équipement réseau, la source de mise en miroir, le port de destination et l'équipement d'analyse du réseau. 01. Équipement réseauLes équipements réseau peuvent être des commutateurs, des routeurs, des pare-feu, etc. 02. Source miroirLa source miroir peut être un port, un flux de paquets, un VLAN et une adresse MAC. Par conséquent, selon différentes sources de mise en miroir, la mise en miroir peut être divisée en mise en miroir de ports, mise en miroir de flux, mise en miroir de VLAN et mise en miroir de MAC.

Lorsque nous résolvons des problèmes de panne de réseau, la mise en miroir est une méthode de dépannage importante. La mise en miroir peut également réaliser l'analyse du trafic réseau, la défense de sécurité, la sauvegarde du trafic et d'autres fonctions. 02. Que comprend le système de mise en miroir ? Un système de mise en miroir complet comprend l'équipement réseau, la source de mise en miroir, le port de destination et l'équipement d'analyse du réseau. 01. Équipement réseauLes équipements réseau peuvent être des commutateurs, des routeurs, des pare-feu, etc. 02. Source miroirLa source miroir peut être un port, un flux de paquets, un VLAN et une adresse MAC. Par conséquent, selon différentes sources de mise en miroir, la mise en miroir peut être divisée en mise en miroir de ports, mise en miroir de flux, mise en miroir de VLAN et mise en miroir de MAC.  03. Comment fonctionne la mise en miroir ? En prenant la mise en miroir des ports comme exemple, nous présenterons respectivement la mise en miroir locale et la mise en miroir à distance.

03. Comment fonctionne la mise en miroir ? En prenant la mise en miroir des ports comme exemple, nous présenterons respectivement la mise en miroir locale et la mise en miroir à distance.  02. Mise en miroir à distanceLe port source et le port de destination de la mise en miroir à distance sont distribués sur différents périphériques réseau, et les paquets mis en miroir doivent être transmis entre les appareils avant de pouvoir atteindre le port de destination désigné. Copiez le paquet du port 1 du périphérique réseau A et envoyez-le au port 3 du périphérique réseau distant B, qui est la mise en miroir à distance. Dans la mise en miroir à distance, les paquets du port source du périphérique réseau A peuvent être encapsulés et transmis via le réseau de couche 2 ou de couche 3, atteindre le port de destination du périphérique réseau B et être envoyés au périphérique d'analyse de réseau connecté à la destination. port.

02. Mise en miroir à distanceLe port source et le port de destination de la mise en miroir à distance sont distribués sur différents périphériques réseau, et les paquets mis en miroir doivent être transmis entre les appareils avant de pouvoir atteindre le port de destination désigné. Copiez le paquet du port 1 du périphérique réseau A et envoyez-le au port 3 du périphérique réseau distant B, qui est la mise en miroir à distance. Dans la mise en miroir à distance, les paquets du port source du périphérique réseau A peuvent être encapsulés et transmis via le réseau de couche 2 ou de couche 3, atteindre le port de destination du périphérique réseau B et être envoyés au périphérique d'analyse de réseau connecté à la destination. port.  Le processus de travail des autres types de mise en miroir est similaire à la mise en miroir des ports. La mise en miroir de flux copie un type de paquets qui correspondent aux règles spécifiées sur le port de destination. Lorsqu'une ACL (liste de contrôle d'accès) est configurée dans une session de mise en miroir, elle est considérée comme une mise en miroir de flux. La mise en miroir du trafic peut collecter les paquets filtrés par ACL selon les besoins et lier les ACL dans différentes directions du port (sortant, entrant ou bidirectionnel). La mise en miroir VLAN consiste à copier les paquets entrants et sortants de toutes les interfaces d'un VLAN (réseau local virtuel) spécifié vers le port de destination. La mise en miroir MAC consiste à copier les paquets dont l'adresse MAC source ou l'adresse MAC de destination est l'adresse MAC spécifiée vers le port de destination. 04. Quels sont les scénarios d'application de la mise en miroir ? Il existe de nombreuses applications de la mise en miroir ? Des exemples de scénarios d'application courants sont les suivants. 01. Dépannage

Le processus de travail des autres types de mise en miroir est similaire à la mise en miroir des ports. La mise en miroir de flux copie un type de paquets qui correspondent aux règles spécifiées sur le port de destination. Lorsqu'une ACL (liste de contrôle d'accès) est configurée dans une session de mise en miroir, elle est considérée comme une mise en miroir de flux. La mise en miroir du trafic peut collecter les paquets filtrés par ACL selon les besoins et lier les ACL dans différentes directions du port (sortant, entrant ou bidirectionnel). La mise en miroir VLAN consiste à copier les paquets entrants et sortants de toutes les interfaces d'un VLAN (réseau local virtuel) spécifié vers le port de destination. La mise en miroir MAC consiste à copier les paquets dont l'adresse MAC source ou l'adresse MAC de destination est l'adresse MAC spécifiée vers le port de destination. 04. Quels sont les scénarios d'application de la mise en miroir ? Il existe de nombreuses applications de la mise en miroir ? Des exemples de scénarios d'application courants sont les suivants. 01. Dépannage Caractéristiques du réseau

Caractéristiques du réseau

Le câble réseau est débranché

Le câble réseau est débranché

Que se passe-t-il lorsque je n'arrive pas à me connecter au réseau ?

Que se passe-t-il lorsque je n'arrive pas à me connecter au réseau ?

Requête de temps Internet

Requête de temps Internet

À quelles touches les flèches font-elles référence dans les ordinateurs ?

À quelles touches les flèches font-elles référence dans les ordinateurs ?

Comment introduire du CSS externe dans HTML

Comment introduire du CSS externe dans HTML

Domaines d'application du DSP

Domaines d'application du DSP

Principales utilisations du système d'exploitation Linux

Principales utilisations du système d'exploitation Linux