ACM CCS 2023, la conférence académique de référence internationale dans le domaine de l'informatique, s'est ouverte le 26 novembre à Copenhague, au Danemark. L'article « Hopper : Interpretative Fuzzing for Libraries » de l'équipe du Tencent Security Big Data Laboratory a été inclus dans la conférence. Hier, le chercheur du laboratoire Xie Yuxuan a été invité à assister à la conférence pour partager le thème.

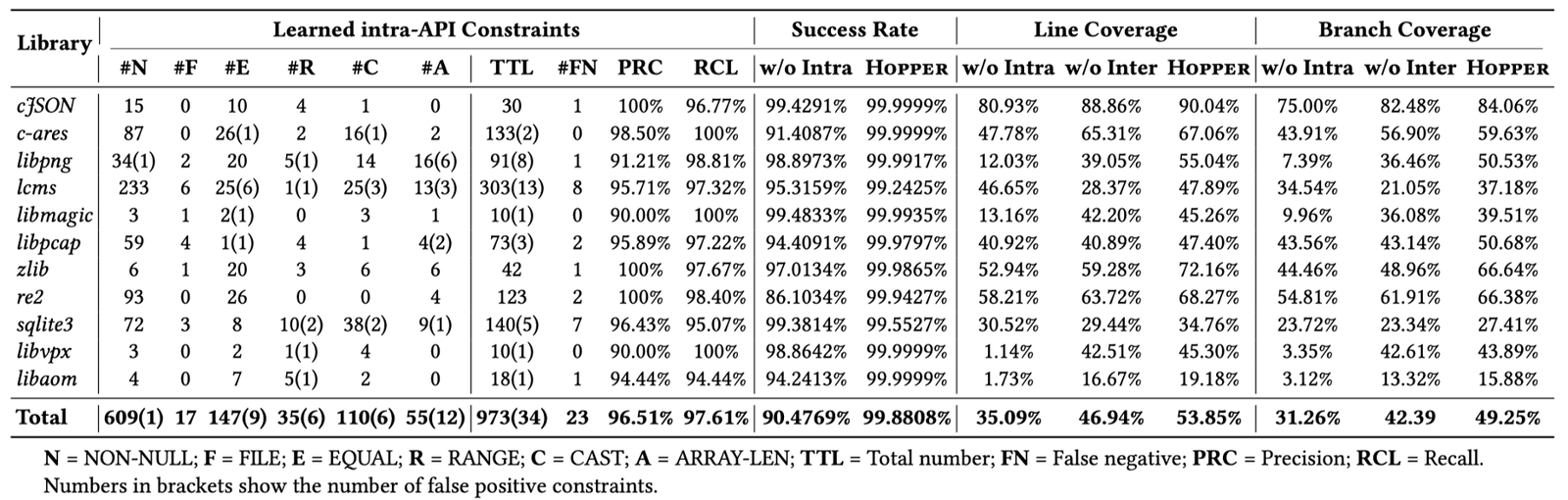

Cette recherche propose une méthode de test de fuzz interprétatif, montrant comment utiliser le retour dynamique pour apprendre les contraintes à l'intérieur et à l'extérieur de l'API afin de réaliser une génération de code automatisée. Grâce à cette méthode, sans aucune connaissance experte externe, il est possible de générer des méthodes d'appel de code valides et utilisables et d'exploiter ces codes pour exploiter les vulnérabilités. L'objectif de cette méthode de recherche est de résoudre le problème selon lequel les tests de fuzz nécessitent une construction manuelle des entrées, améliorant ainsi considérablement l'efficacité et la portée d'application de l'exploration automatisée des vulnérabilités.

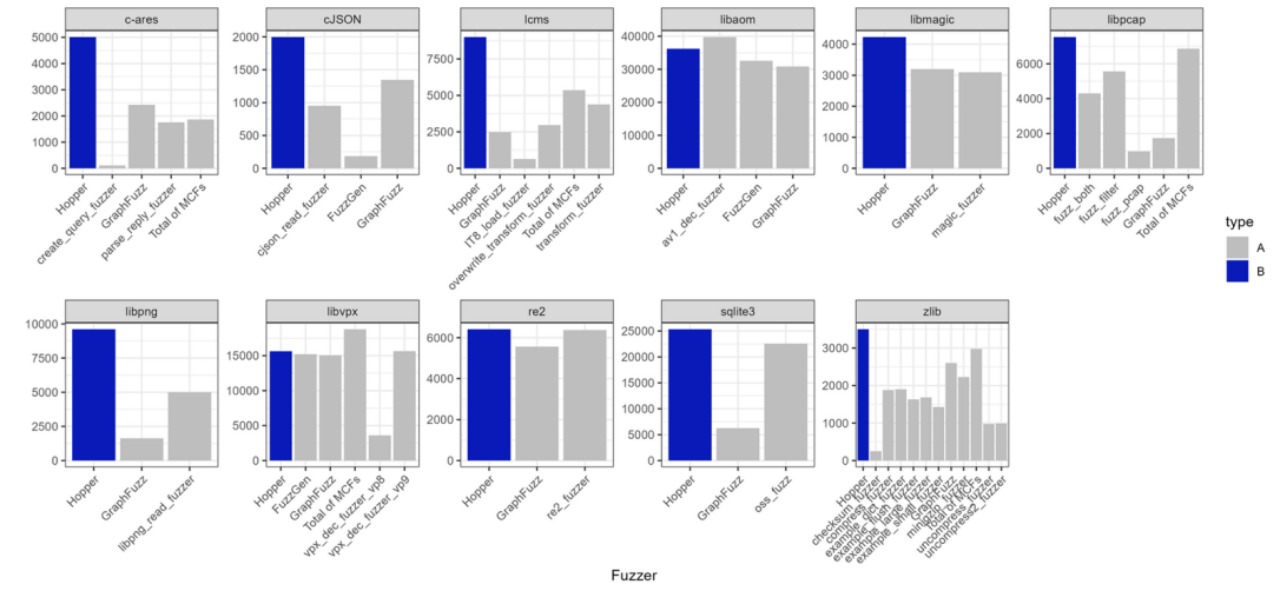

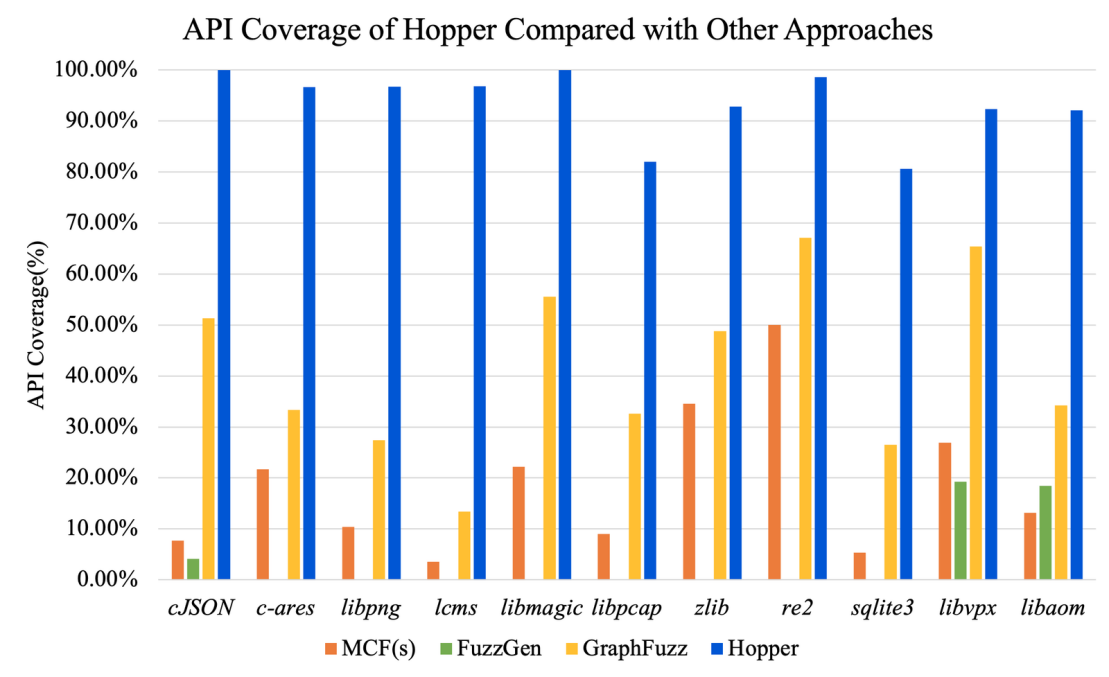

Au cours des dernières années, la technologie de fuzzing (Fuzzing) s'est avérée être un méthodes d'exploration de vulnérabilités très efficaces. Le principe principal de cette technologie est de tester les capacités de traitement des logiciels en générant un grand nombre d'entrées aléatoires, aidant ainsi les développeurs à découvrir automatiquement les défauts des logiciels. À l'heure actuelle, la technologie des tests fuzz est largement utilisée dans les logiciels open source et les logiciels commerciaux. Cependant, les tests fuzz reposent sur la création manuelle d'entrées de test (pilotes fuzz) pour tester les objets cibles. L'écriture d'entrées de test avec une logique correcte et une couverture élevée nécessite que les développeurs aient une compréhension approfondie de la bibliothèque testée et nécessite beaucoup de travail. En raison du seuil élevé, de nombreux codes (y compris des projets, des API, etc.) n'ont pas été couverts par les tests fuzz, ce qui entraîne une limitation du degré « d'automatisation » de l'exploration des vulnérabilités de Tencent Security Big Data Laboratory. a proposé une nouvelle méthode de test, appelée test fuzz interprétatif. Cette méthode de test n'exige pas que les développeurs écrivent des entrées de test, permet à Fuzzer de générer directement des programmes à exécuter et permet un apprentissage et un test entièrement automatisés de n'importe quelle API de bibliothèque. Il ouvre complètement le processus entièrement automatisé de test de fuzz et améliore considérablement l'efficacité de l'exploration automatisée des vulnérabilités. Sur la base de cette méthode, Tencent Security Big Data Laboratory a implémenté l'outil automatisé d'exploration des vulnérabilités Hopper et l'a évalué dans 11 fichiers de bibliothèque open source. . Les résultats montrent que Hopper présente un avantage significatif en termes de performances de couverture dans trois des bibliothèques et peut obtenir des résultats comparables aux entrées construites manuellement dans d'autres bibliothèques.

Hopper a montré un niveau extrêmement élevé en termes de couverture API, atteignant 93,52 %. En comparaison, les entrées de tests fuzz écrites manuellement ne peuvent couvrir qu'environ 15 % à 30 % de l'API

Tencent Security Big Data Lab estime que les technologies internes et externes liées à la sécurité des réseaux se développent constamment, mais que l'essence de la sécurité des réseaux réside dans les vulnérabilités, les attaques et la défense. Par conséquent, comment trouver les vulnérabilités du système avant les attaquants est le thème constant. À l’ère des grands modèles, Tencent Security continuera également à explorer les moyens de renforcer les nouvelles technologies telles que l’IA dans l’exploration des vulnérabilités et d’améliorer l’efficacité.

Tencent Security Big Data Lab estime que les technologies internes et externes liées à la sécurité des réseaux se développent constamment, mais que l'essence de la sécurité des réseaux réside dans les vulnérabilités, les attaques et la défense. Par conséquent, comment trouver les vulnérabilités du système avant les attaquants est le thème constant. À l’ère des grands modèles, Tencent Security continuera également à explorer les moyens de renforcer les nouvelles technologies telles que l’IA dans l’exploration des vulnérabilités et d’améliorer l’efficacité.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!