Le 13 avril 2021, Antiy CERT a découvert que des chercheurs étrangers en sécurité ont publié un PoC d'une vulnérabilité d'exécution de code à distance 0Day dans Google Chrome navigateur, un attaquant peut utiliser cette vulnérabilité pour créer une page spécialement conçue, et l'accès des utilisateurs à cette page entraînera l'exécution de code à distance. La vulnérabilité affecte la dernière version officielle de Chrome (89.0.4389.114) et toutes les versions antérieures. Antiy CERT a effectué un suivi et a découvert qu'en raison du taux d'utilisation élevé du navigateur Google Chrome en Chine, cette vulnérabilité risque d'être exploitée par un code malveillant et de se propager largement, et le niveau de menace est élevé. Dans le même temps, le test CERT d'Antiy a révélé que certains autres navigateurs nationaux utilisant le noyau Google Chrome sont également concernés. Actuellement, les navigateurs tels que Microsoft Edge fonctionnent déjà en mode sandbox par défautAntiy CERT a testé que cette vulnérabilité ne peut pas pénétrer dans le mode sandbox de Chrome si elle est utilisée seule, mais cela ne signifie pas qu'il ne s'agit pas d'une vulnérabilité grave car. Dans les attaques réelles, plusieurs vulnérabilités peuvent être utilisées en combinaison. Si cette vulnérabilité est utilisée en combinaison avec d'autres vulnérabilités qui pénètrent dans le bac à sable, elle peut constituer une menace importante pour la sécurité.

Étant donné que les navigateurs basés sur Chrome sont largement utilisés en Chine, notamment 360 Secure Browser, Aoyou Browser, Sogou Browser, Speedy Browser, etc., il est recommandé aux fabricants concernés d'effectuer rapidement une vérification Vérifier. Nous l'avons signalé en urgence aux services nationaux concernés et avons recommandé aux clients de prendre dessolutions temporairesdans les plus brefs délais pour éviter d'être affectés par cette vulnérabilité.

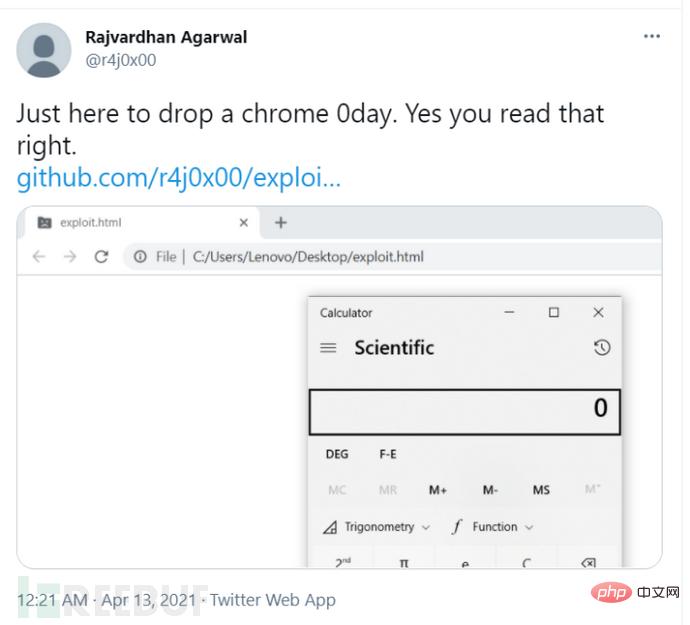

Anty CERT a découvert que des chercheurs en sécurité étrangers ont publié des détails sur la vulnérabilité d'exécution de code à distance 0Day dans Google Chrome# #[1]. Google Chrome est un navigateur Web gratuit développé par Google. Cette vulnérabilité affecte la dernière version officielle de Chrome (89.0.4389.114) et toutes les versions antérieures. Un attaquant peut créer une page Web spéciale et inciter la victime à y accéder, réalisant ainsi l'exécution de code à distance.

Figure 2-1 Captures d'écran de vérification de PoC par des chercheurs en sécurité étrangers

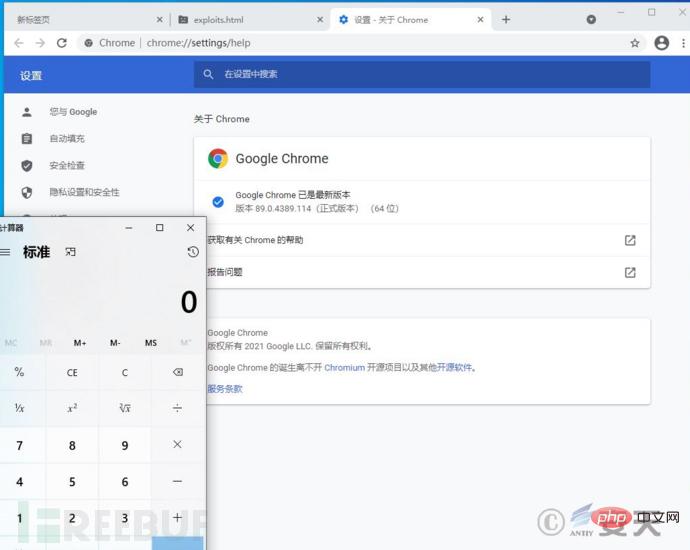

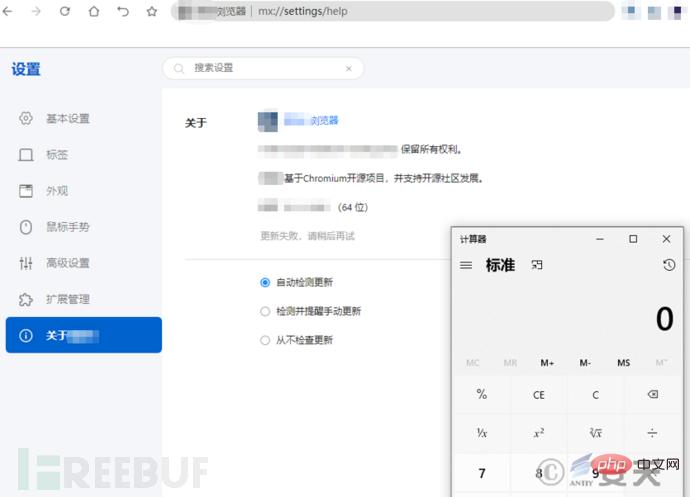

Antian CERT a suivi et reproduit cette vulnérabilité. La capture d'écran de reproduction est la suivante :

Figure 2-2 Capture d'écran de vérification Antiy CERT pour PoC# #Le test Antiy CERT a révélé que certains autres navigateurs utilisant le noyau Google Chrome en sont également affectés, mais les navigateurs utilisant le noyau Chrome ne sont pas affectés par cette vulnérabilité s'ils utilisent le mode sandbox.

Trois , Plage de versions affectée par la vulnérabilité

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment ouvrir le fichier gff

Comment ouvrir le fichier gff fichiers communs

fichiers communs Solution au problème selon lequel les fichiers exe ne peuvent pas être ouverts dans le système win10

Solution au problème selon lequel les fichiers exe ne peuvent pas être ouverts dans le système win10 Quels sont les frameworks RPC ?

Quels sont les frameworks RPC ? solution contre les virus exe

solution contre les virus exe Logiciel de système de gestion ERP gratuit

Logiciel de système de gestion ERP gratuit utilisation de l'épissure

utilisation de l'épissure Comment changer pycharm en chinois

Comment changer pycharm en chinois