Introduction :

SSL 3.0 est considéré comme dangereux car il utilise le cryptage RC4 ou le cryptage en mode CBC, et le premier est sensible aux attaques biaisées, tandis que le second conduit à POODLE attaque.

Dans les environnements de production, cette vulnérabilité est souvent analysée. La solution consiste à désactiver le protocole sur le serveur Apache.

(Partage de vidéos d'apprentissage : Vidéo de programmation)

1. Préparation de l'environnement

Comprendre SSL et TLS : http est utilisé dans le processus de transmission de données. Le texte brut, afin de résoudre ce problème, https a été créé, et SSL est un protocole de cryptage basé sur https. Lorsque SSL a été mis à jour vers la version 3.0, l'IETF (Internet Engineering Task Force) a standardisé SSL3.0. Le protocole standardisé est TLS1.0, donc TLS est le produit standardisé de SSL actuellement 1.0, 1.1. Il existe trois versions de 1.2. , et 1.0 est utilisé par défaut. À ce stade, nous avons une compréhension de base de SSL et TLS.

L'environnement d'exploitation du serveur requis pour que le serveur Web prenne en charge TLS1.2 :

Apache对应版本应>=2.2.23; OpenSSL对应版本应>= 1.0.1

Afficher la version actuelle d'Apache du serveur

[root@host-192-168-149-10 conf.d]# httpd -v Server version: Apache/2.4.29 (Unix) Server built: Jan 22 2018 16:51:25

version openssl

[root@host-192-168-149-10 conf.d]# openssl version OpenSSL 1.0.1e-fips 11 Feb 2013

2. Rectification de l'environnement

Testez les noms de domaine présentant des vulnérabilités de sécurité. Comme indiqué ci-dessous, l'accès via SSLv3 peut normalement renvoyer des informations. Les attaquants peuvent utiliser cette vulnérabilité pour endommager le système.

[root@host-192-168-149-10 conf.d]# curl --sslv3 https://cs.df230.xyz/test/api/configs/fedch/all

{

"overdue" : false,

"success" : true,

"errorCode" : null,

"message" : "请求成功",

"data" : {

"global" : {

"copyright" : "功能清单",

}Apache prend en charge les protocoles SSLv3, TLSv1, TLSv1.1, TLSv1.2 par défaut

(Remarque : la fonction SSL doit activer LoadModule ssl_module modules/mod_ssl.so dans http.conf)

La configuration par défaut d'Apache est la suivante

SSLProtocol All -SSLv2

Entrez le répertoire /usr/local/apache/conf/extra

vi modifiez ssl.conf comme suit pour fermer le protocole sslv3

SSLEngine on SSLProtocol all -SSLv2 -SSLv3 SSLProtocol TLSv1.2

Après avoir enregistré la configuration, le redémarrage du service httpd est nécessaire pour redémarrer Apache pour que la configuration prenne effet

Testez à nouveau l'accès sslv3, mais il n'est pas accessible

[root@host-192-168-149-10 conf.d]# curl --sslv3 https://cs.df230.xyz/test/api/configs/fedch/al curl: (35) SSL connect error

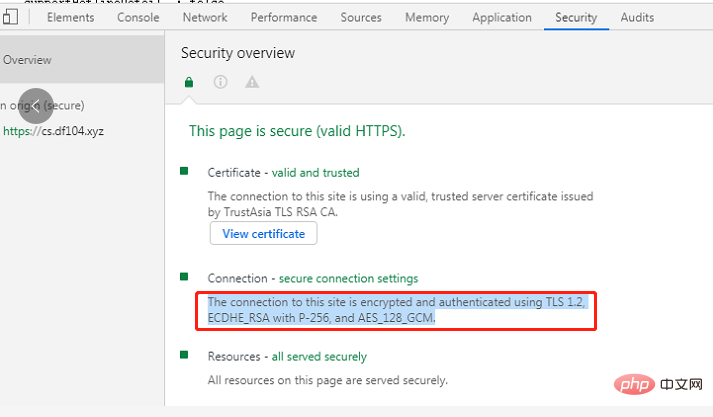

Entrez en mode développement via Google Chrome F12 et vous pourrez voir la navigation. Le protocole SSL utilisé par le serveur pour accéder au nom de domaine actuel est TLS1.2.

À ce stade, la rectification de la vulnérabilité est terminée, c'est si simple !

Recommandations associées : tutoriel Apache

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Que signifie Apache ?

Que signifie Apache ?

le démarrage d'Apache a échoué

le démarrage d'Apache a échoué

Pendant combien d'années faut-il payer une assurance maladie pour bénéficier d'une assurance médicale à vie ?

Pendant combien d'années faut-il payer une assurance maladie pour bénéficier d'une assurance médicale à vie ?

Quelle est la différence entre les formats guid et mbr

Quelle est la différence entre les formats guid et mbr

Comment utiliser la balise article

Comment utiliser la balise article

puissance de l'ordinateur portable

puissance de l'ordinateur portable

Comment basculer entre les systèmes doubles Huawei

Comment basculer entre les systèmes doubles Huawei

La visionneuse d'images Windows ne peut pas afficher une mémoire insuffisante

La visionneuse d'images Windows ne peut pas afficher une mémoire insuffisante