[Recommandations d'apprentissage associées : programmation php (vidéo)]

Les certificats auto-écrits sont souvent utilisés dans des environnements d'apprentissage ou de test, si le le projet est commercialisé Pour fonctionner, vous devez acheter un certificat délivré par une organisation CA tierce faisant autorité.

Créez le répertoire /etc/httpd/ca et exécutez la commande

# 非对称加密 rsa 算法生成2048 比特位的私钥 openssl genrsa -out server.key 2048

pour générer le fichier de demande de signature de certificat csr

# 指定私钥 server.key 生成新的 server.csr 文件 openssl req -new -key server.key -out server.csr

Remplissez les informations d'enregistrement, renseignez votre nom de domaine ou votre adresse IP dans cette colonne.

Common Name (eg, your name or your server's hostname) []:lamp.test.com

Copiez la clé privée et le certificat nouvellement générés dans le répertoire de configuration SSL.

cp server.key /etc/pki/tls/private/cp server.crt /etc/pki/tls/certs/

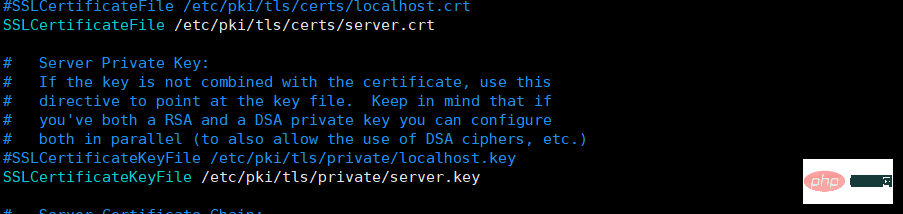

Modifierssl.conf Fichier de configuration

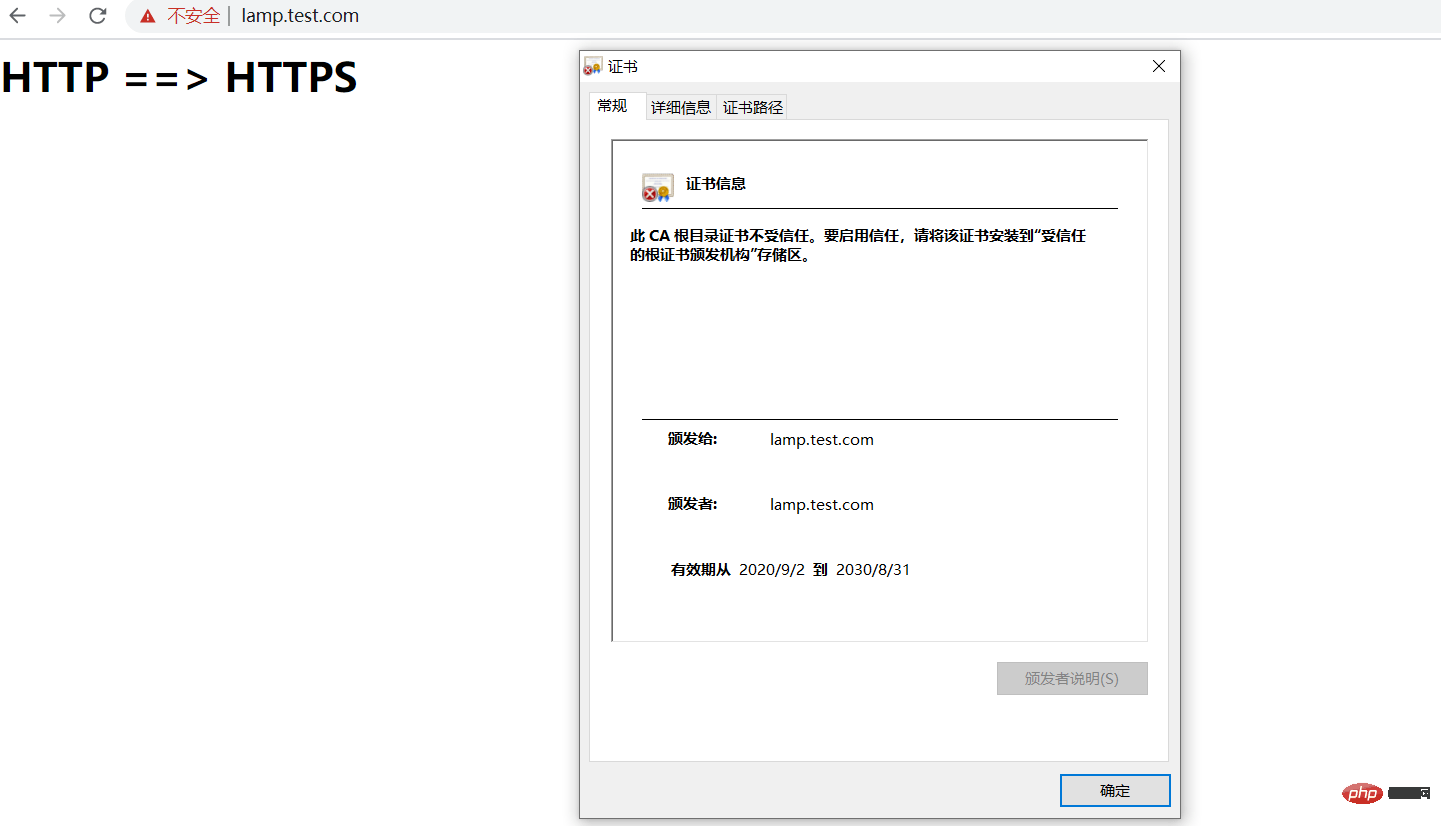

Accèshttps://lamp.test.com

Période de validité du certificat modifiée par rapport à l'année précédente pendant 10 ans.

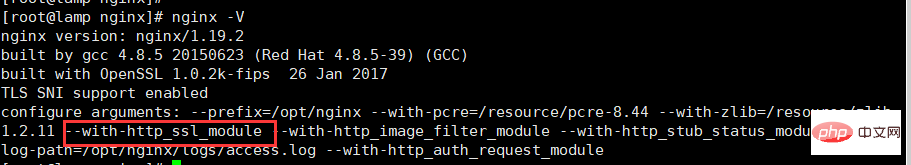

Vérifiez d'abord si le nginx local a le module http_ssl_module installé. Sinon, réinstallez nginx à partir du code source et utilisez le paramètre <.>. --with-http_ssl_module

nginx -V

et exécutez la commande /etc/ssl

# 使用 des3 算法 生成 4096 比特位服务器私钥 openssl genrsa -des3 -out server.key 4096# 生成证书签名请求文件 openssl req -new -key server.key -out server.csr # 生成 4096 位 ca 私钥 openssl genrsa -des3 -out ca.key 4096# 去除服务器私钥避免以后每次载入文件需要输入密码 openssl rsa -in server.key -out server.key # 以 x509 证书格式标准生成 10 年的 crt ,注意填写域名或者 IP 地址 openssl req -new -x509 -key ca.key -out ca.crt -days 3650# 请求有效期为 3650 天 传入文件为server.csr 指定 CA 文件为 ca.crt 指定私钥文件为ca.key 并自动创建 CA 序列文件 输出证书文件 server.crt 至此签名成功 openssl x509 -req -days 365 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt

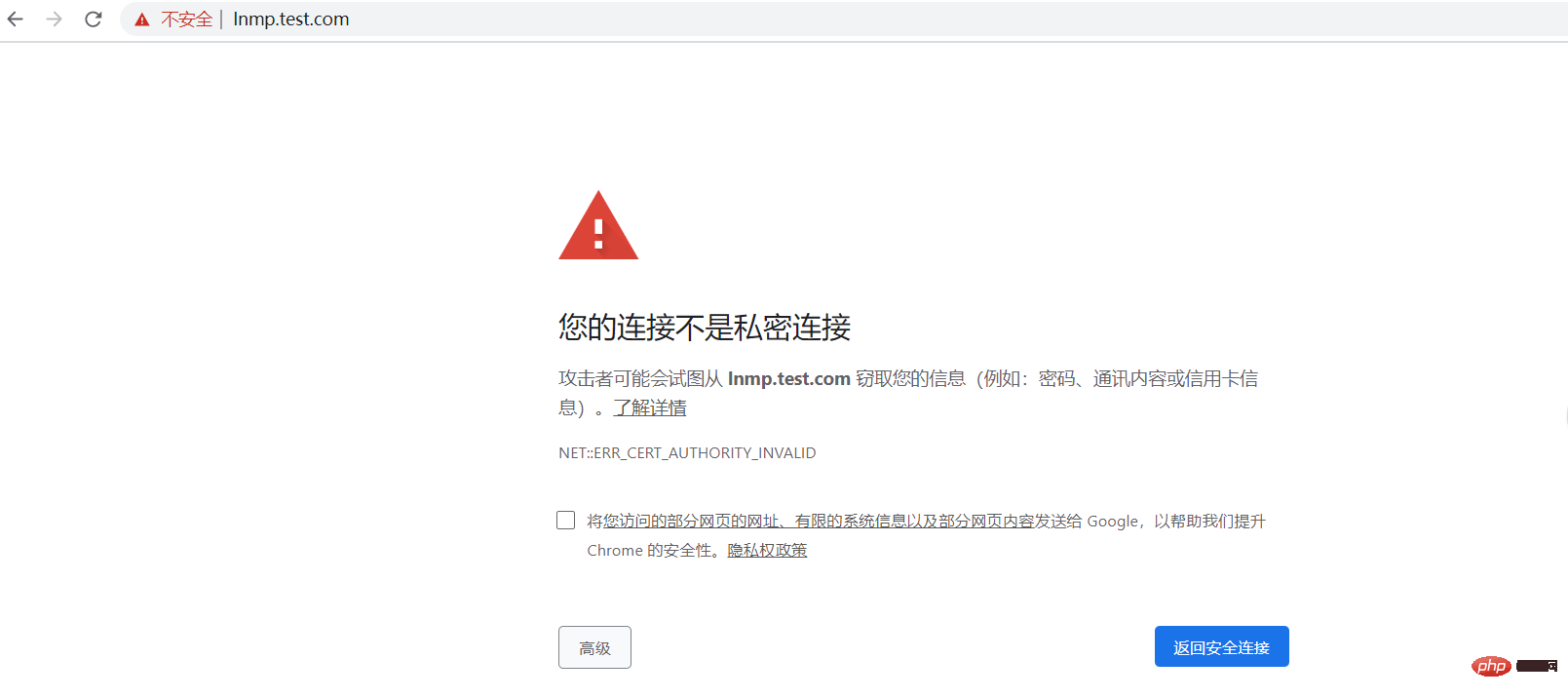

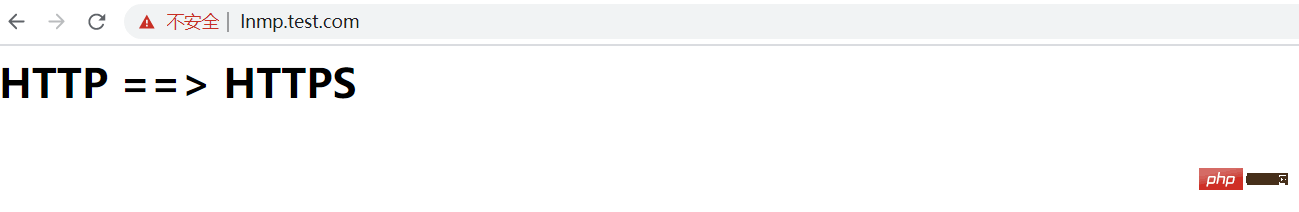

listen 80;# 监听 443 端口 listen 443 ssl;server_name lnmp.test.com;# 配置服务器证书 ssl_certificate /etc/ssl/server.crt;# 配置服务器私钥 ssl_certificate_key /etc/ssl/server.key;

nginx -t nginx -s reload

Si vous souhaitez en savoir plus sur la programmation, faites attention à la rubriqueFormation php !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Quelles sont les méthodes permettant à Docker d'entrer dans le conteneur ?

Quelles sont les méthodes permettant à Docker d'entrer dans le conteneur ?

Comment résoudre une syntaxe invalide en Python

Comment résoudre une syntaxe invalide en Python

Quels sont les logiciels bureautiques

Quels sont les logiciels bureautiques

utilisation de hdtunepro

utilisation de hdtunepro

Comment échanger de la monnaie virtuelle

Comment échanger de la monnaie virtuelle

Comment utiliser la largeur de marge

Comment utiliser la largeur de marge

réalisation de pages web html

réalisation de pages web html

Que sont les variables d'environnement

Que sont les variables d'environnement