De nombreux sites Web d'entreprise ont été attaqués, ce qui a amené le site Web à accéder à d'autres sites Web, en particulier certains sites Web de loterie et autres sites illégaux. Certains sites Web ont même été attaqués et ne peuvent pas être ouverts, et les clients ne peuvent pas le faire. accéder à la page d'accueil, causant de grandes pertes économiques aux clients. De nombreux clients se tournent vers notre société de sécurité SINE pour rechercher des solutions pour prévenir les attaques de sites Web. En réponse à cette situation, la technologie de notre service de sécurité apprendra à chacun comment détecter les attaques après une attaque sur un site Web. .sources et détecte les vulnérabilités du site Web pour empêcher que le site Web ne soit à nouveau attaqué.

Une fois le site Web piraté et attaqué, la première chose que nous devons vérifier est de regrouper et de compresser les journaux d'accès au site Web, de les sauvegarder complètement et de les enregistrer en fonction de l'heure du problème signalé par le client, les caractéristiques de l'attaque, etc. Analysez ensuite les journaux du site Web un par un. Le journal d'accès au site Web enregistre toutes les visites des utilisateurs sur le site Web, ainsi que les pages visitées et les messages d'erreur sur le site Web, ce qui peut nous aider à trouver. la source de l'attaque et les vulnérabilités du site Web. Vous pouvez également découvrir et corriger les vulnérabilités du site Web.

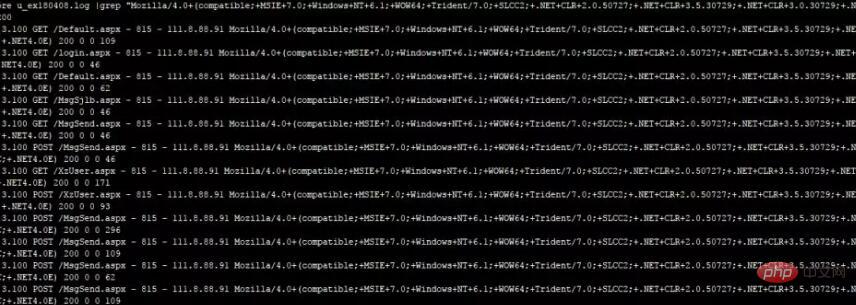

Prenons comme exemple le site Web d'une certaine entreprise cliente il y a quelque temps : regardez d'abord cet enregistrement de journal :

2019-06-03 00:01:18 W3SVC6837 202.85.214.117 GET / Review.aspx class=1&byid=23571

80 - 101.89.239.230 Mozilla/5.0+(Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NE

T+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+Media+Center+PC+6

.0;+.NET4. 0C ;+.NET4.0E;+InfoPath.3;+rv:11.0)+like+Gecko 200 0 0

Grâce au journal d'accès au site Web ci-dessus, nous pouvons voir que l'adresse IP d'accès de l'utilisateur et l'heure d'accès au site Web, le système Windows utilisé, la version du navigateur utilisée et l'état d'accès au site Web seront clairement écrits. Alors après l’attaque du site Web, comment vérifier les journaux pour retracer les traces de l’attaque ?

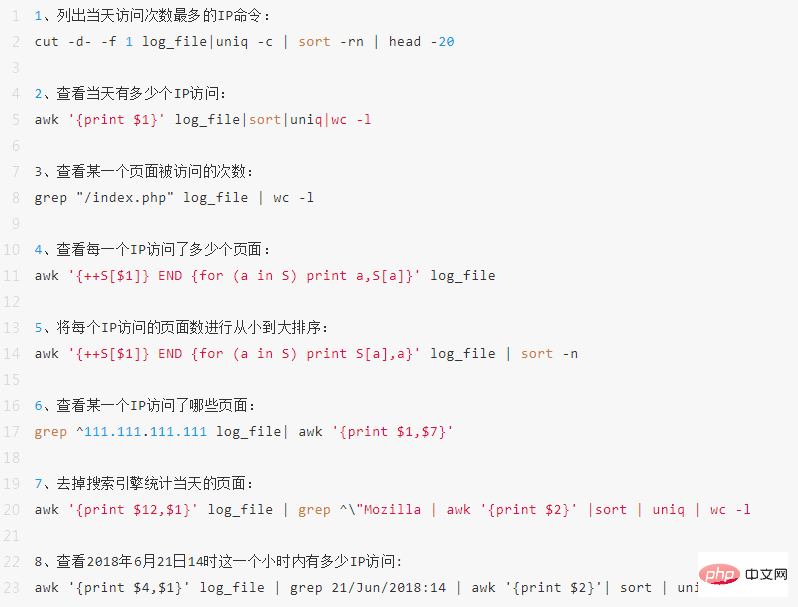

Tout d'abord, nous devons communiquer avec le client pour déterminer la période spécifique pendant laquelle le site Web a été attaqué, affiner la plage de journaux en fonction du temps, vérifier les journaux du site Web un par un et également détecter le cheval de Troie. noms de fichiers qui existent sur le site Web, recherchez dans les journaux, trouvez le nom du fichier, puis tracez l'adresse IP de l'attaquant. Utilisez les indices ci-dessus pour retracer la source de l'attaque du site Web et les vulnérabilités du site Web. L'outil d'ouverture des journaux utilise le bloc-notes. Certains sites Web utilisent des serveurs Linux et vous pouvez utiliser certaines commandes Linux pour afficher les journaux. Les commandes spécifiques sont les suivantes

Image :

Grâce à l'adresse IP tracée dans les journaux ci-dessus et aux enregistrements d'accès au site Web, nous avons trouvé une vulnérabilité dans le site Web. La fonction de téléchargement du site Web n'a pas effectué de jugement de sécurité ni de filtrage sur le format de fichier téléchargé. résultant en Lors du téléchargement de scripts d'exécution aspx, php et autres, le répertoire de téléchargement du site Web n'a pas été configuré pour des raisons de sécurité et l'autorisation d'exécution du script a été annulée. En réponse à la situation ci-dessus, notre sécurité SINE a réparé le client. vulnérabilité du site Web et limitation de l'exécution des images et d'autres formats uniquement. Téléchargement de fichiers, déploiement sécurisé du répertoire de téléchargement du site Web et série de renforcements de sécurité du site Web. Après une attaque du site Web, ne paniquez pas d'abord. dès que possible pour trouver la source de l'attaque et les vulnérabilités du site Web. Si vous ne savez pas grand-chose sur les sites Web, vous pouvez également trouver une entreprise de sécurité de sites Web professionnelle pour s'en occuper. qu'il s'agisse des journaux du site Web ou du code source du site Web, nous devons les utiliser pour les trouver en profondeur. La cause première des attaques du site Web.

Tutoriel Linux pour apprendre !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Les pièces BAGS peuvent-elles être conservées longtemps ?

Les pièces BAGS peuvent-elles être conservées longtemps ?

Solution au succès de Java et à l'échec de Javac

Solution au succès de Java et à l'échec de Javac

Le trading de Bitcoin est-il autorisé en Chine ?

Le trading de Bitcoin est-il autorisé en Chine ?

Utilisation des éléments en python

Utilisation des éléments en python

Solution au problème selon lequel le logiciel de téléchargement Win10 ne peut pas être installé

Solution au problème selon lequel le logiciel de téléchargement Win10 ne peut pas être installé

Comment entrer les privilèges root sous Linux

Comment entrer les privilèges root sous Linux

Comment partager une imprimante entre deux ordinateurs

Comment partager une imprimante entre deux ordinateurs

python fusionne deux listes

python fusionne deux listes