Protéger votre application Laravel contre les vulnérabilités provenant de configurations TLS/SSL faibles est crucial pour protéger les données sensibles et adhérer aux meilleures pratiques de sécurité modernes. Ce guide détaille ce qui constitue des configurations TLS/SSL faibles, les risques associés et comment les rectifier au sein de votre projet Laravel. Un exemple de code pour mettre en œuvre des protocoles robustes est fourni, ainsi que des instructions sur l'utilisation d'un outil de vérification de sécurité gratuit pour évaluer la sécurité de votre site Web.

TLS/SSL (Transport Layer Security/Secure Sockets Layer) est primordial pour chiffrer la communication entre le client et le serveur. Cependant, des configurations faibles, telles que l'utilisation de protocoles obsolètes (comme SSL 2.0 ou SSL 3.0) ou de chiffrements faibles, rendent votre application vulnérable aux attaques, notamment :

Notre scanner de sécurité de site Web gratuit identifie facilement les faiblesses TLS/SSL. Il génère un rapport détaillé identifiant les vulnérabilités telles que les protocoles non sécurisés, les chiffrements faibles ou les en-têtes HSTS manquants.

Une capture d'écran de l'interface de l'outil est présentée ci-dessous pour faciliter son utilisation :

Capture d'écran de la page Web des outils gratuits montrant l'accès aux outils d'évaluation de la sécurité.

Capture d'écran de la page Web des outils gratuits montrant l'accès aux outils d'évaluation de la sécurité.

Les protocoles sécurisés sont appliqués en mettant à jour la configuration de votre serveur Web. Vous trouverez ci-dessous des exemples pour Apache et Nginx :

Apache :

<code><virtualhost>

SSLEngine on

SSLProtocol -All +TLSv1.2 +TLSv1.3

SSLCipherSuite HIGH:!aNULL:!MD5:!3DES

SSLHonorCipherOrder On

Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains; preload"

</virtualhost></code>Nginx :

<code>server {

listen 443 ssl;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5:!3DES;

ssl_prefer_server_ciphers on;

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload" always;

}</code>Utilisez le middleware Laravel pour appliquer HTTPS et incorporer des en-têtes de sécurité.

<code class="language-php"><?php namespace App\Http\Middleware;

use Closure;

class SecureHeaders

{

public function handle($request, Closure $next)

{

$response = $next($request);

$response->headers->set('Strict-Transport-Security', 'max-age=63072000; includeSubDomains; preload');

$response->headers->set('X-Content-Type-Options', 'nosniff');

$response->headers->set('X-Frame-Options', 'DENY');

return $response;

}

}</code>Enregistrez ce middleware dans app/Http/Kernel.php.

<code class="language-php">protected $middleware = [

// Other middleware

\App\Http\Middleware\SecureHeaders::class,

];</code>Suite à ces modifications, testez à nouveau la solidité TLS/SSL de votre site Web à l'aide de l'outil gratuit. Un rapport complet détaillant l'état de sécurité de votre site Web sera généré.

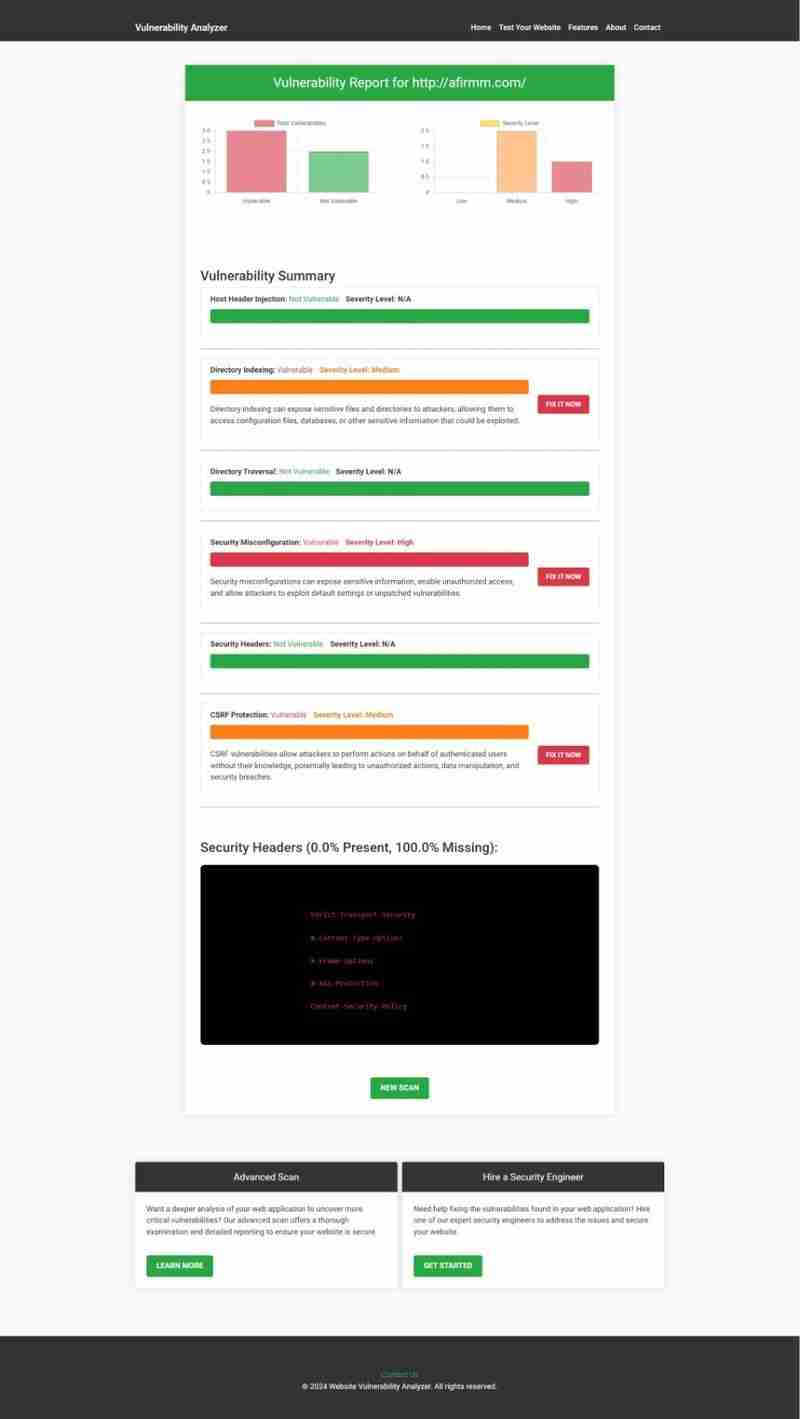

Un exemple de rapport d'évaluation de la vulnérabilité est présenté ci-dessous :

Exemple de rapport d'évaluation des vulnérabilités mettant en évidence les vulnérabilités potentielles.

Exemple de rapport d'évaluation des vulnérabilités mettant en évidence les vulnérabilités potentielles.

Notre outil fournit :

Cliquez ici pour effectuer une vérification de vulnérabilité du site Web maintenant !

Les configurations TLS/SSL faibles présentent des risques importants pour votre application Laravel. En mettant en œuvre des protocoles sécurisés, en configurant efficacement le middleware Laravel et en utilisant des outils tels que notre vérificateur de sécurité de site Web gratuit, vous pouvez améliorer considérablement la sécurité de votre site Web.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!