Insgesamt10000 bezogener Inhalt gefunden

So verwenden Sie die WEB-Fernbedienung in der Sunflower-Fernbedienungssoftware - So verwenden Sie die WEB-Fernbedienung in der Sunflower-Fernbedienungssoftware

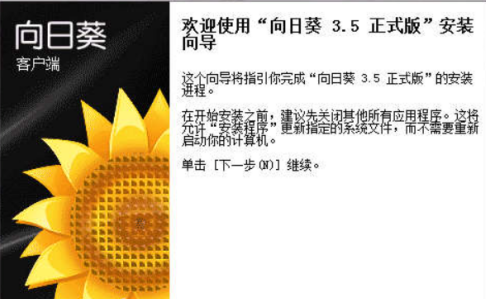

Artikeleinführung:Wenn in letzter Zeit einige Benutzer die Sunflower-Fernbedienungssoftware verwenden, sind sie nicht sehr vertraut mit der Verwendung der WEB-Fernbedienung in der Sunflower-Fernbedienungssoftware. Nachfolgend stellt Ihnen der Editor die Methode zur Verwendung der WEB-Fernbedienung in der Sunflower-Fernbedienung vor Steuerungssoftware. Lassen Sie uns zusammenarbeiten. Schauen wir uns unten um. Um eine Fernsteuerung zu erreichen, müssen Sie die ferngesteuerte Terminalsoftware Sunflower auf dem Remote-Host-Computer installieren. Führen Sie nach dem Herunterladen der Software einfach das Installationsprogramm aus. Der Installationsprozess ist einfach und unkompliziert. Befolgen Sie einfach die Anweisungen und schon sind Sie fertig. Nach erfolgreicher Installation melden Sie sich einfach mit Ihrem Konto oder Aktivierungscode an. Öffnen Sie nacheinander [Meine Konsole] – [Produktverwaltung] – [Sonnenblumenverwaltung]. Im Sunflower Management Center können wir den Remote-Host sehen, der gerade online war. Klicken Sie zum Aufrufen auf „Fernsteuerung“.

2024-03-04

Kommentar 0

776

Das CloudKnox-Berechtigungsmanagement von Microsoft ist jetzt in der öffentlichen Vorschau verfügbar

Artikeleinführung:Microsoft hat die öffentliche Vorschau von CloudKnoxPermissionsManagement angekündigt, einer einheitlichen CIEM-Lösung, die Berechtigungen für jede Identität in jeder Cloud steuert. Die neuesten Lösungen überwachen und beheben kontinuierlich Berechtigungsrisiken, um kritische Cloud-Ressourcen zu schützen. CloudKnox Permissions Management bietet Ihnen vollständige Transparenz über alle Identitäten in Ihrer gesamten Cloud-Infrastruktur, die von ihnen gewährten und verwendeten Berechtigungen. Zusätzlich zu Benutzeridentitäten umfasst es Workload-Identitäten wie virtuelle Maschinen, Zugriffsschlüssel, Container und Skripte bei den drei großen Cloud-Anbietern: Amazon Web Services (AWS), Google Cloud Platform (GCP) und Microsoft Azure. Benutzer können das Instrument verwenden

2023-05-11

Kommentar 0

774

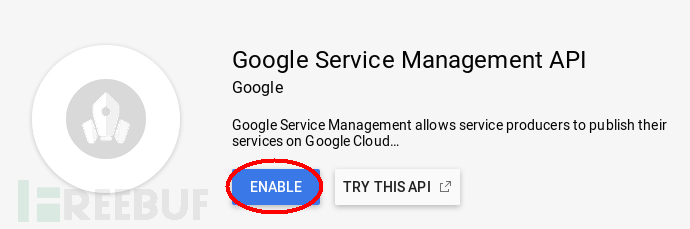

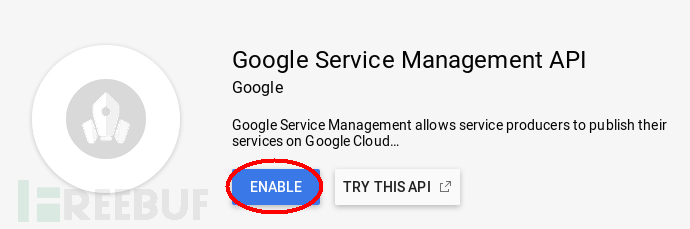

Beispielanalyse für die Entdeckung von Sicherheitslücken in der Google Cloud Platform und den Erhalt von Prämien

Artikeleinführung:Im Folgenden wird die Geschichte eines 17-jährigen Gymnasiasten in Uruguay erzählt, der sich für Informationssicherheit interessierte. Durch Studium und Forschung entdeckte er unabhängig eine Sicherheitslücke in der Google Cloud Platform und erhielt 7.500 US-Dollar (zuvor hatte er eine Sicherheitslücke bei Google entdeckt). Sicherheitslücke im Host-Header-Leck im Wert von 10.000 US-Dollar). Bevor wir auf die spezifischen Details dieser Sicherheitslücke eingehen, hoffe ich, dass die Leser ein gewisses Verständnis für die Google Cloud-Dienste und API-Mechanismen haben und sich zunächst mit mehreren verwandten Konzepten vertraut machen können. Führendes Konzept Google betreibt einen Verwaltungsdienst namens Google Service Management, über den Google die internen und externen Schnittstellen verschiedener von Benutzern erstellter Google-Anwendungssysteme und Cloud-Dienste verwaltet. Unter GoogleServiceManagement können Benutzer

2023-05-24

Kommentar 0

1127

So beantragen Sie einen Domainnamen zum Erstellen einer Website

Artikeleinführung:Domänennamenanwendung: Nehmen Sie die Anwendung auf Alibaba Cloud als Beispiel, registrieren Sie ein Alibaba Cloud-Konto und führen Sie die Echtnamenauthentifizierung durch. Erstellen Sie eine Informationsvorlage in der Verwaltungskonsole und verwenden Sie Ihren Personalausweis, um die Echtnamenauthentifizierung durchzuführen Authentifizierung: Kehren Sie zur Startseite von Alibaba Cloud zurück und klicken Sie auf den Domänennamen unter dem Produkt. Registrieren Sie sich und rufen Sie die Schnittstelle zum Kauf eines Domänennamens auf. Wählen Sie einen Domänennamen zum Kauf aus. Nach erfolgreichem Kauf können Sie über diesen Domänennamen eine Website erstellen .

2019-06-22

Kommentar 0

6440

Python ruft die Alibaba Cloud-Schnittstelle auf, um die Funktion zur Generierung des Bestätigungscodes zu implementieren

Artikeleinführung:Python ruft die Alibaba Cloud-Schnittstelle auf, um die Funktion zur Generierung von Verifizierungscodes zu implementieren. Verifizierungscode (CAPTCHA) ist eine Technologie zur Überprüfung der Benutzeridentität und wird häufig bei der Entwicklung von Webanwendungen verwendet. Alibaba Cloud bietet einen leistungsstarken Mensch-Maschine-Verifizierungsdienst. Durch Aufrufen der Alibaba Cloud-Schnittstelle können wir Verifizierungscodes generieren und überprüfen. Zuerst müssen wir das Mensch-Computer-Authentifizierungsprodukt auf der Alibaba Cloud-Verwaltungskonsole erstellen und konfigurieren und den AccessKey und SecretKey erhalten. Dann können wir ein Alibaba Cloud SDK verwenden

2023-07-06

Kommentar 0

1416

Wofür werden Linux-Systeme hauptsächlich verwendet?

Artikeleinführung:Linux-Systeme werden hauptsächlich verwendet für: Server: Aufbau äußerst zuverlässiger, skalierbarer und sicherer Server für Webdienste, Datenbanken, Dateispeicher usw. Desktops und Laptops: Bietet eine benutzerfreundliche Oberfläche und eine breite Palette an Software, um den Anforderungen von PC-Benutzern gerecht zu werden. Eingebettete Systeme: Bereitstellung kompakter, anpassbarer Plattformen, um den besonderen Anforderungen von Routern, Industriesteuerungen und anderen Geräten gerecht zu werden. Supercomputing: Supercomputer verwalten und betreiben, um paralleles Rechnen und Ressourcennutzung zu unterstützen. Cloud Computing: Stellt die zugrunde liegende Infrastruktur der Cloud Computing-Umgebung bereit und unterstützt Virtualisierung, Ressourcenmanagement und Skalierbarkeit.

2024-04-11

Kommentar 0

507

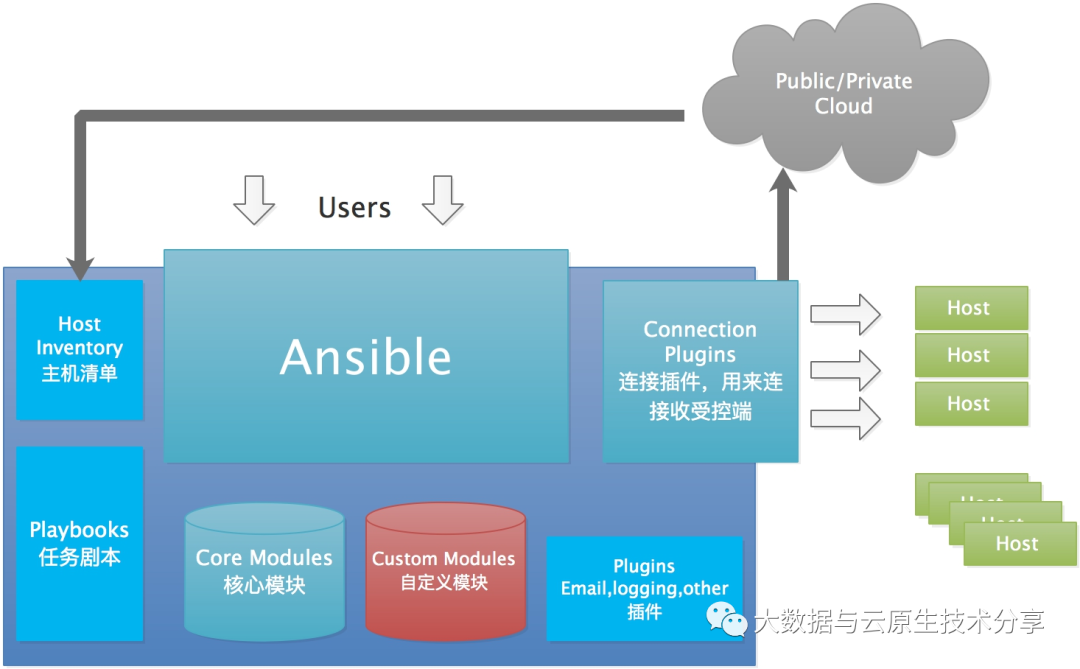

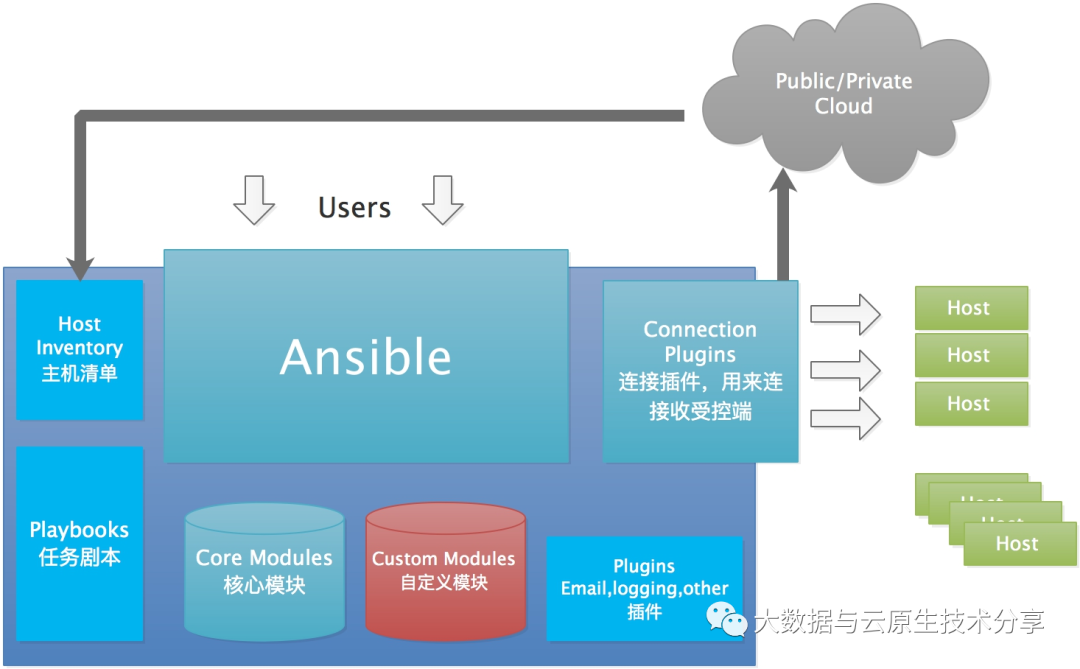

Ansible-Einführung und praktische Betriebsdemonstration

Artikeleinführung:1. Übersicht Ansible ist ein neues automatisiertes Betriebs- und Wartungstool. Es wurde auf Basis von Python entwickelt und integriert die Vorteile vieler Betriebs- und Wartungstools (Puppet, Cfengine, Chef, Func, Fabric), um die Batch-Systemkonfiguration und die Batch-Programmbereitstellung zu realisieren. und Batch-Ausführung von Befehlen und anderen Funktionen. Ansible-Funktionen: Einfache Bereitstellung, Sie müssen nur die Ansible-Umgebung auf der Master-Steuerungsseite bereitstellen und die kontrollierte Seite muss keine Vorgänge ausführen. Standardmäßig wird das SSH-Protokoll zur zentralen Verwaltung des Geräts verwendet . Einfache Konfiguration, leistungsstarke Funktionen und starke Skalierbarkeit. Module können einfach über Python erweitert werden, um leistungsstarke Konfigurations- und Statusverwaltungsfunktionen für Cloud-Computing-Plattformen und Big Data anzupassen.

2023-06-09

Kommentar 0

978

Tutorial: Python stellt eine Verbindung zur Huawei Cloud-Schnittstelle her, um die Sprachsynthesefunktion zu implementieren

Artikeleinführung:Tutorial: Python stellt eine Verbindung zur Huawei Cloud-Schnittstelle her, um die Sprachsynthesefunktion zu implementieren. Einführung: Im Zeitalter der rasanten Entwicklung moderner Computertechnologie ist die Mensch-Computer-Interaktion zu einem sehr wichtigen Bereich geworden. Sprachsynthese ist eine der Schlüsseltechnologien, die Text in Töne umwandeln kann, um Benutzern ein natürlicheres interaktives Erlebnis zu bieten. In diesem Tutorial erfahren Sie, wie Sie mithilfe der Python-Sprache eine Verbindung zur Huawei Cloud-Schnittstelle herstellen und die Sprachsynthesefunktion implementieren. Schritt 1: Registrieren Sie ein Huawei Cloud-Konto und erstellen Sie ein Projekt. Zuerst müssen wir ein Huawei Cloud-Konto registrieren und uns bei der Huawei Cloud-Verwaltungskonsole anmelden.

2023-07-06

Kommentar 0

1559

Verwenden Sie das Gin-Framework, um API-Gateway sowie Authentifizierungs- und Autorisierungsfunktionen zu implementieren

Artikeleinführung:In der modernen Internetarchitektur ist das API-Gateway zu einer wichtigen Komponente geworden und wird häufig in Unternehmens- und Cloud-Computing-Szenarien eingesetzt. Die Hauptfunktion des API-Gateways besteht darin, die API-Schnittstellen mehrerer Microservice-Systeme einheitlich zu verwalten und zu verteilen, Zugriffskontrolle und Sicherheitsschutz bereitzustellen und auch API-Dokumentenverwaltung, -überwachung und -protokollierung durchzuführen. Um die Sicherheit und Skalierbarkeit des API-Gateways besser zu gewährleisten, wurden dem API-Gateway auch einige Zugriffskontroll- sowie Authentifizierungs- und Autorisierungsmechanismen hinzugefügt. Ein solcher Mechanismus kann sicherstellen, dass Benutzer und Dienste

2023-06-22

Kommentar 0

2247

Praktisches Handbuch zur Golang Framework-Entwicklung: Häufig gestellte Fragen

Artikeleinführung:FAQ zur Implementierung der Go-Framework-Entwicklung: Abhängigkeitsinjektion: Verwenden Sie eine Struktur als Controller und fügen Sie Abhängigkeiten in ihren Konstruktor ein. Fehlerbehandlung: Überprüfen Sie die Handler auf Fehler und reagieren Sie auf interne Serverfehler mit http.Error. Unit-Tests: Schreiben Sie einen Scheindienst und verwenden Sie eine Assertionsbibliothek, um das Verhalten des Handlers zu überprüfen. Anwendungsbereitstellung: Kubernetes: Containerisieren Sie Anwendungen und stellen Sie sie in einem Cluster bereit. Docker: Als Image verpackt und auf einem Host oder Cluster bereitgestellt. Heroku: Stellen Sie Anwendungen über eine verwaltete Cloud-Plattform bereit.

2024-06-06

Kommentar 0

919

Analyse von Beispielen zur Switch-Port-Sicherheit

Artikeleinführung:[Name des Experiments] Port-Sicherheitskonfiguration des Switches [Zweck des Experiments] Beherrschen Sie die Port-Sicherheitsfunktion des Switches und steuern Sie den sicheren Zugriff der Benutzer. [Hintergrundbeschreibung] Sie sind der Netzwerkadministrator eines Unternehmens und das Unternehmen benötigt eine strenge Kontrolle des Netzwerks . Um IP-Adresskonflikte zwischen Benutzern innerhalb des Unternehmens sowie Netzwerkangriffe und Sabotage innerhalb des Unternehmens zu verhindern. Jedem Mitarbeiter wird eine feste IP-Adresse zugewiesen, und nur Hosts von Unternehmensmitarbeitern dürfen das Netzwerk nutzen, und keine anderen Hosts dürfen nach Belieben eine Verbindung herstellen. Beispiel: Die einem Mitarbeiter zugewiesene IP-Adresse lautet 172.16.1.55/24, die Host-MAC-Adresse lautet 00-06-1B-DE-13-B4 und der Host ist mit einem 2126G verbunden. [Anforderungsanalyse] Konfigurieren Sie für alle Ports des Switches

2023-05-19

Kommentar 0

1970

Sechs häufig verwendete Remote-Verbindungstools. Welches gefällt Ihnen am besten?

Artikeleinführung:Xshell „Xshell“ ist eine leistungsstarke sichere Terminalemulationssoftware, die die Protokolle SSH1, SSH2 und das TELNET-Protokoll der Windows-Plattform unterstützt. Durch die Verwendung von Xshell unter der Windows-Oberfläche können Benutzer problemlos auf Remote-Server zugreifen und Terminaloperationen aus der Ferne steuern. Darüber hinaus bietet Xshell auch verschiedene Farbschemata und Stiloptionen für das Erscheinungsbild, sodass Benutzer sie an ihre persönlichen Vorlieben anpassen und das Benutzererlebnis verbessern können. Die Funktionen und Vorteile von Xshell sind wie folgt: Sitzungsverwaltung: Verwenden Sie den Sitzungsmanager und vererbbare Sitzungskonfigurationen, um Sitzungen einfach zu erstellen, zu bearbeiten und zu starten. Umfassende Unterstützung: Unterstützt mehrere Verifizierungsmethoden, Protokolle oder Algorithmen zur Bewältigung verschiedener Situationen. lokale Shell

2024-02-22

Kommentar 0

1091

So sehen Sie die historische Version einer Datei in Gitlab

Artikeleinführung:Mit der Entwicklung von Cloud Computing und DevOps ist Git zum De-facto-Standard für die Softwareversionskontrolle geworden. Bei der Verwendung von Git ist GitLab zweifellos eine der besseren Git-Verwaltungsplattformen. Als hervorragender Git-Hosting-Dienst bietet GitLab uns Entwicklern viele praktische Funktionen, darunter das Anzeigen historischer Dateiversionen. In diesem Artikel erfahren Sie, wie Sie die historische Version einer Datei über GitLab anzeigen. ## 1. Bei GitLab anmelden Zuerst müssen wir uns bei unserem GitLab-Konto anmelden.

2023-04-10

Kommentar 0

2566

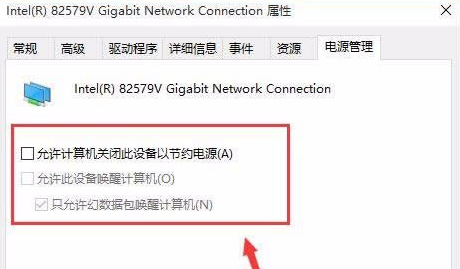

So öffnen Sie WOL Remote Wake-up im LAN in einem Win10-System. Tutorial zum Öffnen von WOL Remote Wake-up im LAN in einem Win10-System

Artikeleinführung:Die Fernsteuerung ist eine Funktion, die viele Menschen nutzen. Im Win10-System gibt es eine WOL/LAN-Weckfunktion, mit der Benutzer Vorgänge wie Herunterfahren und Neustarten direkt ausführen können. Ganz zu schweigen von den Einstellungen und der Verwendung: Dieses Tutorial beantwortet diese Frage und wir werfen einen Blick auf die vollständigen Schritte. Tutorial zum Öffnen von WOL Remote Wake-on-LAN in Win10 1. Öffnen Sie „POWERON BYpcie/PCI“ in den erweiterten Energieverwaltungsoptionen des Motherboards, betreten Sie das System, sehen Sie sich die Netzwerkkarteneigenschaften an und wählen Sie unter Energieverwaltung alle drei Optionen aus, oder Wählen Sie nicht alle aus. 2. Öffnen Sie diese Optionen in den erweiterten Einstellungen der Netzwerkkarteneigenschaften. 3. Im Energiemanagement

2024-06-25

Kommentar 0

417

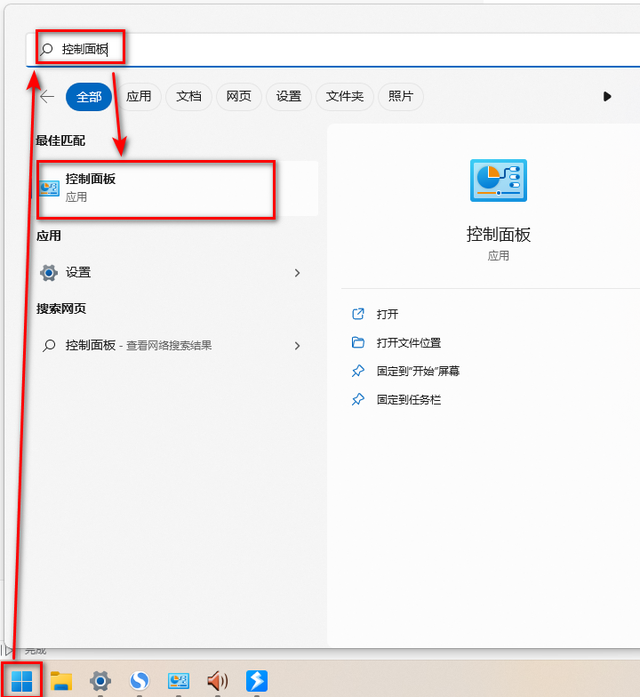

So lösen Sie das Problem, dass kein Ton über die Kopfhörerbuchse auf der Vorderseite von Win11 zu hören ist

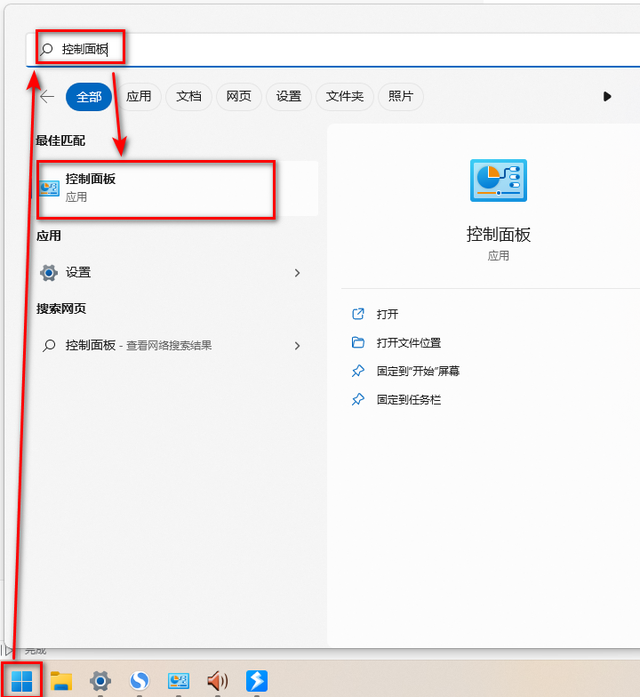

Artikeleinführung:Hallo zusammen, heute werde ich Ihnen beibringen, wie Sie das Problem lösen können, dass über die Kopfhörerbuchse auf der Vorderseite von Win11 kein Ton zu hören ist. Manche Freunde schließen Kopfhörer an die Vorderseite des Hosts an, wenn sie einen Computer verwenden, aber manchmal ist bei der Audiowiedergabe kein Ton über die Kopfhörer zu hören. Dies liegt daran, dass unsere Toneinstellungen falsch sind und das Zugriffsgerät nicht ordnungsgemäß funktioniert. Machen Sie sich keine Sorgen, solange Sie die folgenden Methoden befolgen, können Sie das Problem leicht lösen! Die Lösung ist wie folgt: 1. Klicken Sie in der Taskleiste unten links auf „Start“, geben Sie im Suchfeld oben „Systemsteuerung“ ein und öffnen Sie es. 2. Klicken Sie in der sich öffnenden Systemsteuerungsoberfläche auf „Hardware und Sound“. 3. Klicken Sie dann auf die Option „Realtek High Definition Audio Manager“. 4. Klicken Sie dann im angezeigten Fenster auf das gelbe Ordnersymbol in der oberen rechten Ecke

2024-09-03

Kommentar 0

609

So aktivieren Sie die Benutzerverwaltung in Win10

Artikeleinführung:Das Win10-System erfordert ein Administratorkonto, um wichtige Dateien zu löschen oder zu ändern. Warum kann das Administratorkonto jedoch nicht gefunden werden, wenn die Win10-Anmeldeschnittstelle geöffnet wird? Tatsächlich liegt das daran, dass wir das Administratorkonto nicht aktiviert haben. Zu dieser Frage werde ich Ihnen heute erklären, wie Sie die Benutzerverwaltung in Win10 aktivieren. 1. Klicken Sie zunächst mit der rechten Maustaste auf diesen Computer auf dem Desktop und wählen Sie Eigenschaften. 2. Wählen Sie dann die Startseite der Systemsteuerung. 3. Wählen Sie in der Kategorie „Große Symbole“ aus. 4. Wählen Sie dann Verwaltungstools. 5. Wählen Sie als Nächstes Computerverwaltung. 6. Doppelklicken Sie auf lokale Benutzer und Gruppen. 7. Doppelklicken Sie auf den Benutzerordner. 8. Doppelklicken Sie auf das Administratorkonto. 9. Deaktivieren Sie abschließend das Kontrollkästchen vor dem Konto ist deaktiviert und klicken Sie auf die Schaltfläche „Übernehmen“.

2023-07-18

Kommentar 0

6899

Anwendung künstlicher Intelligenz in der Baubranche

Artikeleinführung:In der Baubranche ist der Einsatz künstlicher Intelligenz bereits Realität. Das Konzept intelligenter Gebäude nutzt hauptsächlich Internet-Technologie, um die Vernetzung und Wahrnehmung von Gebäudeeinrichtungen zu realisieren, und nutzt Cloud-Plattformen und Big Data, um intelligentes Management zu realisieren. Bei intelligenten Gebäuden simuliert die Technologie der künstlichen Intelligenz hauptsächlich menschliche Denk- und Weisheitsmuster, um die Verkabelungssteuerung und das integrierte Management des Gebäudes stärker und intelligenter zu machen. Diese Studie analysiert die Anwendung neuer Technologien der künstlichen Intelligenz in intelligenten Gebäuden und stellt die Hauptvorteile der künstlichen Intelligenz in intelligenten Gebäuden vor, mit der Hoffnung, dass neue Technologien der künstlichen Intelligenz tiefergehende Anwendungen in der Bauindustrie meines Landes finden werden. Mit der wirtschaftlichen Entwicklung sowie dem wissenschaftlichen und technologischen Fortschritt hat die Informationstechnologie große Veränderungen und Annehmlichkeiten in unser Leben gebracht. Künstliche Intelligenz wird zunehmend in unserem Leben eingesetzt, von Smartphones bis hin zu

2023-04-12

Kommentar 0

1696

Zehn Aspekte zur Stärkung der Linux-Containersicherheit

Artikeleinführung:Container-Sicherheitslösungen müssen unterschiedliche Technologie-Stacks und verschiedene Phasen des Container-Lebenszyklus berücksichtigen. -1. Container-Betriebssystem und Mandantenfähigkeit -2. Container-Registrierung (verschlüsselter Zugriff auf Container-Images) -5. 6. Container-Orchestrierung: Verbesserung der Sicherheit der Container-Plattform – 7. Netzwerkisolation – 8. Speicher – 9. API-Verwaltung, Endpunktsicherheit und Single Sign-On (SSO) – 10. Rollen- und Zugriffskontrollverwaltung Container bieten eine einfache Möglichkeit, Anwendungen zu verpacken Stellen Sie sie nahtlos von Entwicklungs- und Testumgebungen bis hin zur Produktion bereit. Es trägt dazu bei, die Konsistenz in einer Vielzahl von Umgebungen sicherzustellen, einschließlich physischer Server, virtueller Maschinen (VMs) oder privater oder öffentlicher Clouds. Führende Organisationen bauen auf diesen Vorteilen auf

2024-06-04

Kommentar 0

501

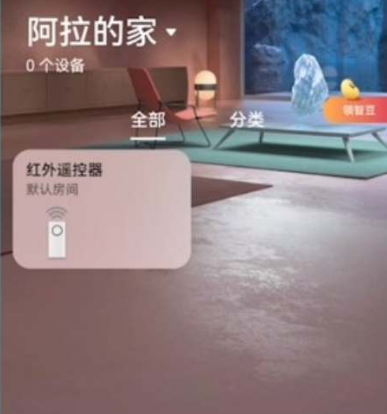

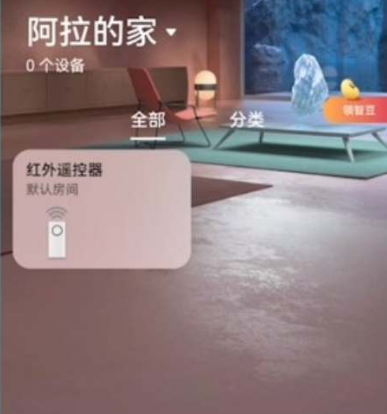

So schalten Sie die Klimaanlage mit der Smart Life-App ein

Artikeleinführung:Smart-Life-Anwendungen bieten nicht nur Fernsteuerungsfunktionen für Geräte, sondern integrieren auch eine Vielzahl von Smart-Scene-Einstellungen und personalisierten Diensten, sodass Benutzer ihren Smart-Lifestyle einfach anpassen und verwalten können. In diesem Artikel werden die Schritte zum Verbinden der Huawei Smart Life App mit der Klimaanlage beschrieben, damit Benutzer die Klimaanlage einfacher steuern können. Schritte zum Verbinden der Smart Life-App mit der Klimaanlage: 1. Zuerst müssen Sie die Smart Life-App auf Ihrem Mobiltelefon öffnen, um die Hauptschnittstelle aufzurufen. Wählen Sie [Mit einer Plattform eines Drittanbieters verbinden] 2. Wählen Sie das Modell aus Wählen Sie die Klimaanlage in der Liste aus und binden Sie dann das Drittanbieter-Plattformkonto ein. Nach Abschluss der Konfiguration können Sie es verwenden. 3. Verschiedene Marken und Modelle von Klimaanlagen verfügen über unterschiedliche Fernbedienungen. Benutzer müssen das richtige Modell konfigurieren, um effektiv zu funktionieren. 4. Nachdem die Verbindung hergestellt wurde, kann der Benutzer direkt verwenden

2024-06-18

Kommentar 0

743

Fassen Sie die relevanten Wissenspunkte der Golang-Richtlinieneinstellungen zusammen

Artikeleinführung:Golang ist eine von Google entwickelte Hochleistungsprogrammiersprache, die aufgrund ihres einzigartigen Parallelitäts- und Speicherverwaltungsmechanismus in großen Systemen und im Cloud Computing weit verbreitet ist. Unter diesen ist die Festlegung von Richtlinien für Golang eine der wichtigen Verbindungen, um einen effizienten Betrieb zu erreichen. In diesem Artikel werden die relevanten Wissenspunkte der Golang-Richtlinieneinstellungen vorgestellt. 1. Das Konzept der Golang-Richtlinieneinstellung In Golang bezieht sich die Richtlinieneinstellung auf die Steuerung des Ausführungsmodus des Programms durch Festlegen von Laufzeitparametern oder Aufrufen von Funktionen. Im Allgemeinen umfassen die Richtlinieneinstellungen in Golang hauptsächlich

2023-03-31

Kommentar 0

631